Kasım ve Aralık 2024 arasındaki saldırılarda, Kuzey Amerika ve Asya’daki üniversiteleri ve hükümet kuruluşlarını hedefleyen daha önce ‘Oto-Renk’ olarak adlandırılan belgesiz bir Linux arka kapı gözlendi.

Palo Alto Networks’ün kötü amaçlı yazılımları keşfeden 42 Araştırmacılarına göre, uzun süreler boyunca erişimi sürdürebilen, enfekte olmuş sistemlerden çıkarılması oldukça kaçınılmaz ve kaldırılması zordur.

Kötü amaçlı yazılım, ilk olarak 2022’de BlackBerry tarafından belgelenen Symbiote Linux kötü amaçlı yazılım ailesi ile bazı benzerliklere sahiptir, ancak ikisi birbirinden farklıdır.

Kaçınma Linux tehdidi

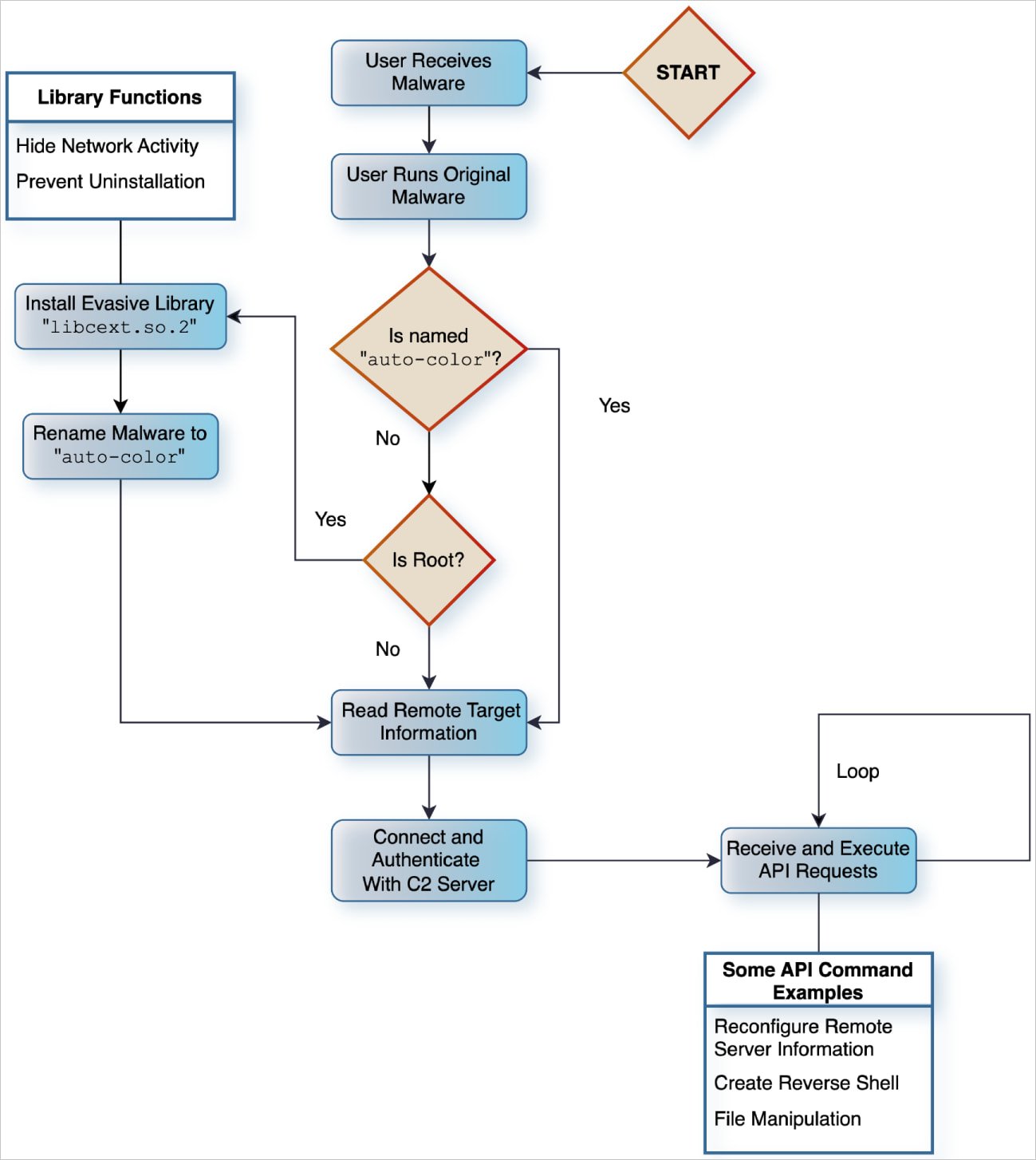

Ünite 42’nin ilk enfeksiyon vektöründe görünürlüğü yoktur, ancak saldırı “kapı”, “yumurta” ve “log” gibi iyi adlarla gizlenmiş bir dosyanın yürütülmesi ile başlar.

Kötü amaçlı yazılım kök ayrıcalıklarıyla çalışırsa, meşru libcext.so.0 kütüphanesi olarak gizlenmiş bir kötü amaçlı kütüphane implantı (libcext.so.2) yükler, kendisini bir sistem dizinine kopyalar ( ) ve implantın başka bir sistem kitaplığından önce yürütülmesini sağlamak için ‘/etc/ld.preload’ı değiştirir.

Kök erişimi mevcut değilse, kötü amaçlı yazılım hala yürütür, ancak kalıcı mekanizmaları atlar. Bu, uzun vadeli etkisini sınırlasa da, hala başka yollarla kök salmaya başlayabilecek tehdit aktörlerine uzaktan erişim sağlar.

Kaynak: Ünite 42

Otomatik renkli, özel bir şifreleme algoritması kullanarak komut ve kontrol (C2) sunucu bilgilerini şifresini çözer ve rastgele 16 baytlık bir değer el sıkışma yoluyla değişimi doğrular.

Özel şifreleme, C2 sunucu adreslerinin, yapılandırma verilerinin ve ağ trafiğinin gizlenmesi için kullanılırken, şifreleme anahtarı algılamayı zorlaştırmak için her istekle dinamik olarak değişir.

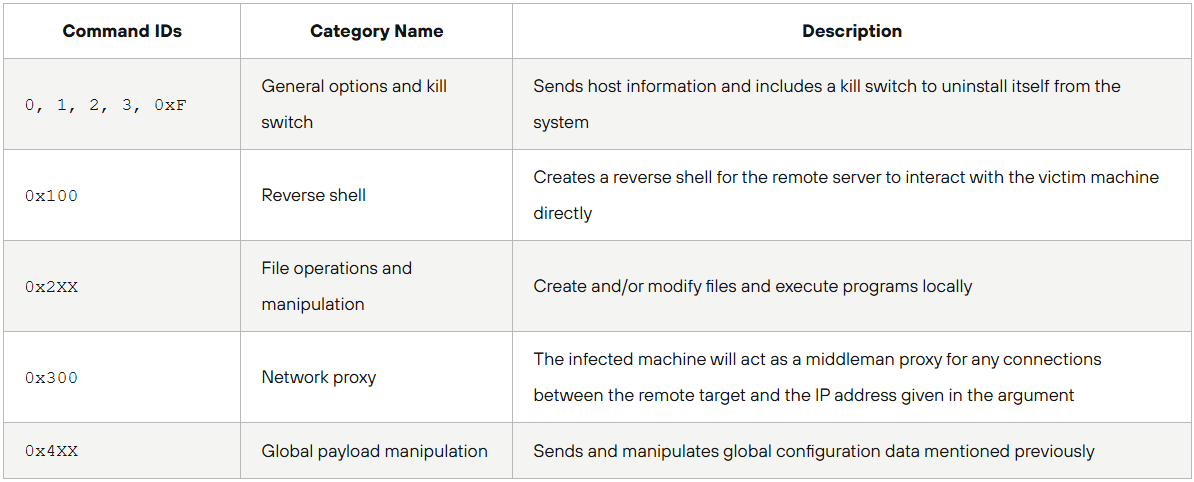

Bağlantı kurulduktan sonra, C2, otomatik renklendirme aşağıdaki eylemlerden birini gerçekleştirmesini isteyebilir:

- Operatörlerin tam uzaktan erişime izin vererek ters bir kabuk açın.

- Sistemdeki keyfi komutlar yürüt.

- Enfeksiyonu genişletmek için dosyaları değiştirin veya oluşturun.

- Saldırgan trafiğini yönlendiren bir vekil olarak hareket edin.

- Yapılandırmasını dinamik olarak değiştirin.

Kaynak: Ünite 42

Otomatik-Color ayrıca,/PROC/Net/TCP dosyasını değiştirerek C2 bağlantılarını gizlemek için kullandığı sistem çağrılarını kesmek için LIBC işlevlerini kanca gibi kökkit benzeri özelliklere sahiptir.

Ünite 42, Auto-Color’un aynı zamanda, saldırganların araştırmaları engellemek için tehlikeye atılan makinelerden enfeksiyon izlerini derhal silmelerini sağlayan yerleşik bir “Kill Switch” de bulunduğunu söylüyor.

Nasıl Savunur

Gizli, modüler tasarımı ve uzaktan kumanda özellikleri göz önüne alındığında, otomatik renk Linux sistemleri için, özellikle gözlemlenen saldırıları hedefleyen hükümet ve akademik ortamlarda olanlar için ciddi bir tehdittir.

Ünite 42, çıkış anomalileri için ‘/Proc/Net/TCP’yi kontrol eden ve davranış tabanlı tehdit algılama çözümlerini kullanan’ /etc/ld.preload ‘değişikliklerinin izlenmesini önerir.

Araştırmacılar ayrıca raporun altındaki uzlaşma göstergelerini (IOC’ler) listelediler, bu nedenle listelenen C2 IPS ile bağlantılar için sistem günlüklerini ve ağ trafiğini incelemek de çok önemlidir.