Daha önce belgelenmemiş bir Windows tabanlı bilgi hırsızı olarak adlandırılan Üçüncü göz virüslü ana bilgisayarlardan hassas verileri toplama yetenekleriyle vahşi doğada keşfedildi.

Keşfi yapan Fortinet FortiGuard Labs, kötü amaçlı yazılımı, “hastalık izni vermek için CMK Kuralları” anlamına gelen “CMK Правила оформления больничных листов.pdf.exe” adlı Rusça bir PDF dosyası gibi görünen bir yürütülebilir dosyada bulduğunu söyledi. pdf.exe.”

Kötü amaçlı yazılımın varış vektörü şu anda bilinmiyor, ancak cazibenin doğası onun bir kimlik avı kampanyasında kullanıldığını gösteriyor. İlk ThirdEye örneği, nispeten daha az özellikle 4 Nisan 2023’te VirusTotal’a yüklendi.

Gelişen hırsız, türünün diğer kötü amaçlı yazılım aileleri gibi, BIOS yayın tarihi ve satıcısı, C sürücüsündeki toplam/boş disk alanı, şu anda çalışan işlemler, kayıt kullanıcı adları ve birim bilgileri dahil olmak üzere sistem meta verilerini toplayacak şekilde donatılmıştır. Toplanan ayrıntılar daha sonra bir komuta ve kontrol (C2) sunucusuna iletilir.

Kötü amaçlı yazılımın dikkate değer bir özelliği, varlığını C2 sunucusuna bildirmek için “3rd_eye” dizesini kullanmasıdır.

ThirdEye’ın vahşi doğada kullanıldığını gösteren hiçbir işaret yok. Bununla birlikte, hırsız yapıtlarının çoğunun Rusya’dan VirusTotal’a yüklendiği göz önüne alındığında, kötü niyetli etkinliğin Rusça konuşan kuruluşları hedef alması muhtemeldir.

Fortinet araştırmacıları, “Bu kötü amaçlı yazılım karmaşık olarak görülmese de, güvenliği ihlal edilmiş makinelerden gelecekteki saldırılar için basamak olarak kullanılabilecek çeşitli bilgileri çalmak üzere tasarlandı” dedi ve toplanan verilerin “potansiyel hedefleri anlamak ve daraltmak için değerli olduğunu” sözlerine ekledi. “

Geliştirme, kabataslak torrent sitelerinde barındırılan popüler Super Mario Bros video oyunu serisi için truva atı haline getirilmiş yükleyicilerin, kripto para madencilerini ve Discord Webhooks’u kullanarak ilgilenilen verileri sızdıran Umbral adlı C# ile yazılmış açık kaynaklı bir hırsızı yaymak için kullanılmasıyla geliyor.

Cyble, “Madencilik ve hırsızlık faaliyetlerinin birleşimi mali kayıplara, kurbanın sistem performansında önemli bir düşüşe ve değerli sistem kaynaklarının tükenmesine yol açıyor” dedi.

|

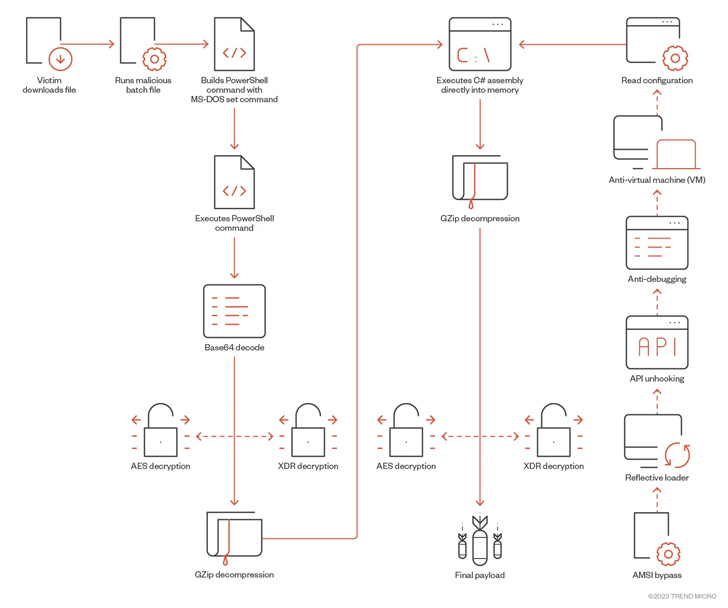

| SeroXen enfeksiyon zinciri |

Video oyunu kullanıcıları ayrıca Python tabanlı fidye yazılımı ve ScrubCrypt (diğer adıyla BatCloak) olarak bilinen ticari bir toplu dosya şaşırtma motorundan yararlanarak tespit edilmekten kurtulan SeroXen adlı bir uzaktan erişim truva atı tarafından hedef alındı. Kanıtlar, SeroXen’in geliştirilmesiyle ilişkili aktörlerin ScrubCrypt’in yaratılmasına da katkıda bulunduğunu gösteriyor.

Mayıs sonunda kapatılmadan önce 27 Mart 2023’te kaydedilen bir clearnet web sitesinde satışa sunulan kötü amaçlı yazılım, Discord, TikTok, Twitter ve YouTube’da da tanıtıldı. O zamandan beri SeroXen’in kırık bir versiyonu, suç forumlarına giden yolu buldu.

Trend Micro, “Bireylerin ‘hileler’, ‘hack’, ‘crack’ gibi terimlerle ve rekabet avantajı elde etmeye yönelik diğer yazılım parçalarıyla ilişkili bağlantılarla ve yazılım paketleriyle karşılaştıklarında şüpheci bir duruş benimsemeleri şiddetle tavsiye ediliyor.” SeroXen’in yeni bir analizi.

“Kötü niyetli aktörlerin kötü amaçlı yazılım cephaneliğine SeroXen ve BatCloak’ın eklenmesi, giriş engeli düşük olan FUD karartıcılarının gelişimini vurguluyor. Sosyal medyayı agresif tanıtım için kullanmanın neredeyse amatör yaklaşımı, nasıl kolayca izlenebileceği düşünüldüğünde, bunları bu hale getiriyor. geliştiriciler, gelişmiş tehdit aktörlerinin standartlarına göre acemi gibi görünüyor.”