Siber güvenlik savunucuları için fazlasıyla tanıdık hale gelen yıl sonu geleneğinde araştırmacılar, ayrıcalıklı erişim belirteçlerini toplamak için meşru OAuth 2.0 kimlik doğrulama akışlarını silah haline getiren, Microsoft Entra ID’yi hedef alan yeni bir saldırı vektörünü ortaya çıkardılar.

PushSecurity tarafından “ConsentFix” olarak adlandırılan teknik, ClickFix sosyal mühendislik paradigmasının bir evrimini temsil ediyor ve tehdit aktörlerinin birinci taraf Microsoft uygulamalarındaki yetkilendirme kodu akışından yararlanarak cihaz uyumluluk kontrollerini ve Koşullu Erişim politikalarını atlamasını sağlıyor.

Saldırı metodolojisi, Microsoft Azure CLI gibi yerel genel uygulamaların kullanıcıların kimliğini doğrulama biçimini temelden alt üst ediyor.

Bir kurban, kötü amaçlı bir web sitesini ziyaret ettiğinde, saldırgan, “Microsoft Azure CLI” istemci uygulamasını ve “Azure Resource Manager” kaynağını hedefleyen meşru bir Microsoft Entra oturum açma URI’si oluşturur.

Bu, uygulamanın tipik olarak kimlik doğrulama yanıtını almak için rastgele bir yüksek bağlantı noktasında (yanıt URI’si) bir dinleyici oluşturacağı standart OAuth 2.0 yetkilendirme kodu akışını başlatır.

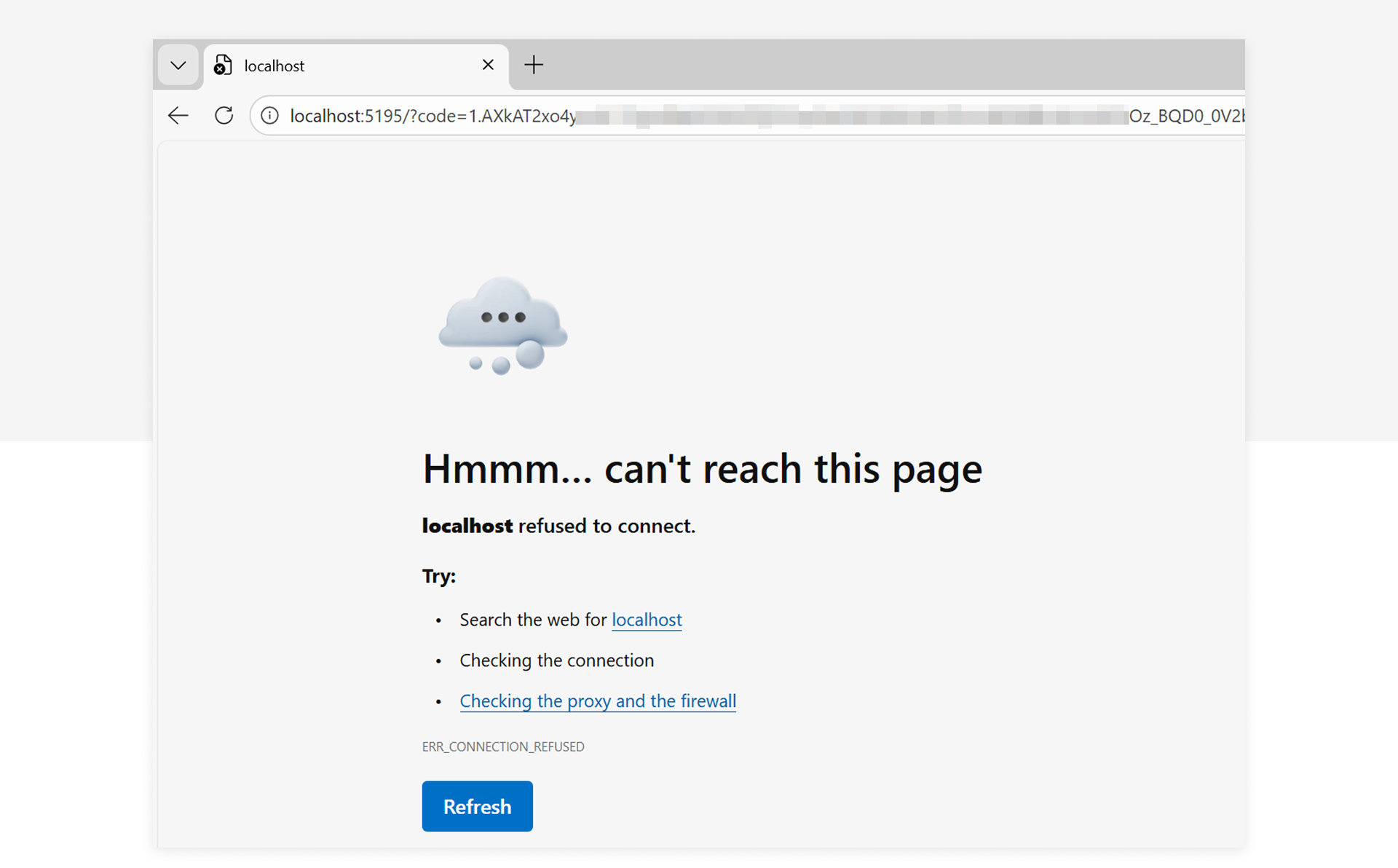

Meşru senaryolarda, başarılı kimlik doğrulamanın ardından Entra ID, kullanıcıyı kritik parametrelerle localhost’a yönlendirir: code (yetki kodu) ve isteğe bağlı state parametre.

Azure CLI uygulaması bu yönlendirmeyi yakalar ve kodu taşıyıcı belirteçleri için kullanır. Ancak ConsentFix saldırısında hiçbir uygulama localhost’u dinlemez ve bu da bir tarayıcı hatasına neden olur, ancak URI hala hassas yetkilendirme kodunu içerir ve saldırgan bu kodu sürükleyip bırak veya kopyala yapıştır eylemleriyle kullanıcıyı sağlamaya yönlendirir.

Güvenlik araştırmacısı John Hammond, ilk açıklamadan birkaç gün sonra, manuel kopyala-yapıştır gereksinimlerini ortadan kaldıran ve saf sürükle-bırak işlemine olanak tanıyan geliştirilmiş bir sürümü gösterdi.

Saldırgan kodu aldıktan sonra altyapısından alarak erişim belirteçleri, kimlik belirteçleri ve Azure Resource Manager ile diğer bulut kaynaklarına sınırsız erişim sağlayan potansiyel olarak yenileme belirteçleri elde eder.

Anomali Korelasyonu Yoluyla Tespit

Adli analiz, Entra ID oturum açma günlüklerinde ayırt edici yapıları ortaya çıkarıyor. Her başarılı saldırı iki olay üretir: kurbanın kimlik doğrulamasını temsil eden ilk etkileşimli oturum açma işlemi ve ardından belirteç kullanımı sırasında saldırganın altyapısından etkileşimli olmayan bir oturum açma işlemi.

Yetkilendirme kodu UTI, taşıyıcı belirteç UTI’den farklı olsa da potansiyel bir korelasyon mekanizmasını bozar, SessionId her iki olayda da tutarlı kalır.

Etkili algılama, aynı SessionId, ApplicationId ve UserId’yi paylaşan olayların, ikinci olayın birinci olaydan yaklaşık on dakika sonra meydana geleceği şekilde bağlanmasını gerektirir.

Zamansal eşik kritik önem taşıyor: GitHub Codespaces gibi yasal otomatik senaryolar kodları saniyeler içinde kullanırken, sosyal mühendislik saldırıları insan gecikmeli aralıklara neden oluyor.

Ayrıca meşru Azure CLI kullanımı, her iki oturum açma işleminin de aynı IP adresinden kaynaklandığını gösterirken saldırılar, kurban ve saldırgan altyapısı arasında coğrafi dağılım gösterir.

İlk raporlar Microsoft Azure CLI’ye (Uygulama Kimliği: 04b07795-8ddb-461a-bbee-02f9e1bf7b46) odaklanmış olsa da, güvenlik açığı, localhost yönlendirmelerini kabul eden çok sayıda önceden izin verilmiş birinci taraf uygulamayı da kapsamaktadır.

Yüksek riskli hedefler arasında Microsoft Azure PowerShell, Visual Studio, Visual Studio Code ve MS Teams PowerShell Cmdlet’leri bulunur. EntraScopes.com’daki güvenlik araştırmacıları, genel çözümlenebilirliği olmayan geliştirme ve test URL’leri de dahil olmak üzere, etkilenen uygulamaların tüm yelpazesini katalogladı.

Azaltmalar

Kuruluşlar, dağıtım karmaşıklığını azaltma etkinliğine karşı dengeleyen bir savunma seçenekleri matrisiyle karşı karşıyadır.

En düşük çaba gerektiren yaklaşım, etkilenen hizmet sorumluları için açık kullanıcı atamasının zorunlu kılınmasını, saldırı hedef kitlesinin sınırlandırılmasını ancak meşru CLI kullanıcılarının kapsamlı bir şekilde tanımlanmasını talep etmeyi içerir.

Koşullu Erişim politikaları, yetkili personel hariç olmak üzere CLI aracı erişimini tamamen engelleyebilir; ancak bu, yalnızca rapor modunda titiz bir temel analiz gerektirir.

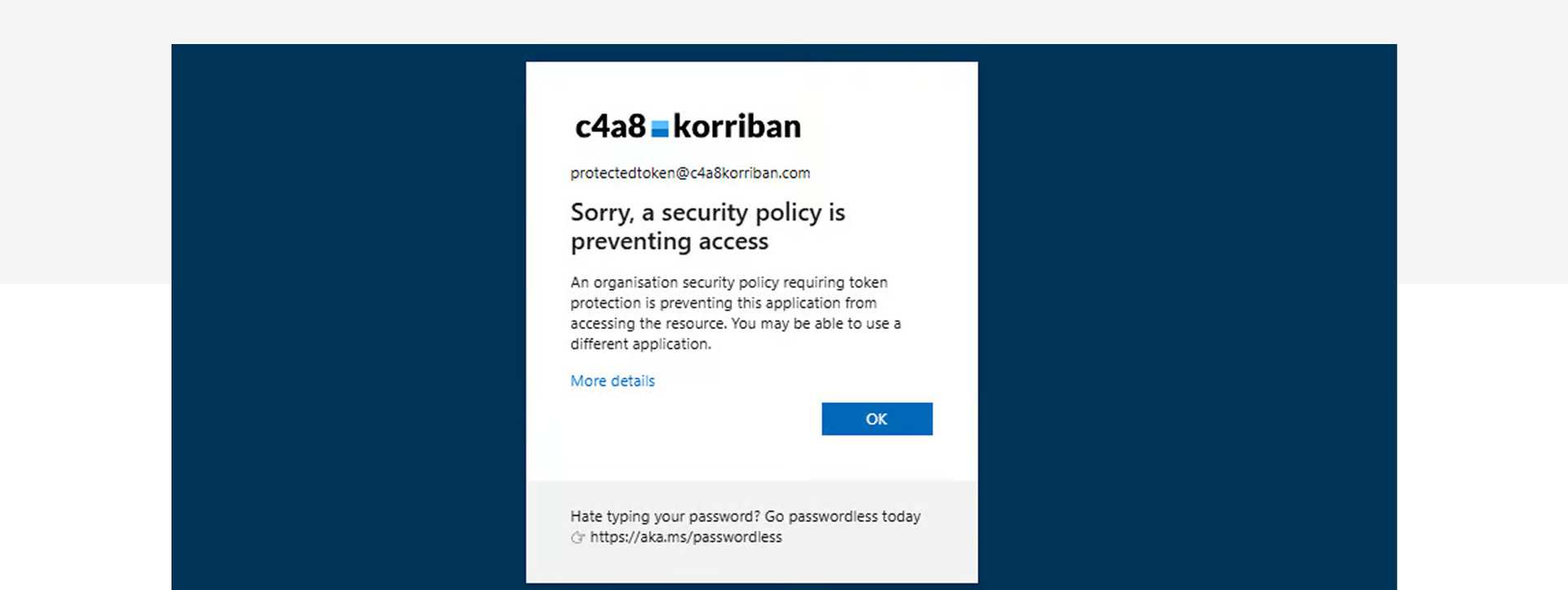

En sağlam savunma, Windows platformlarındaki Web Hesap Yöneticisi (WAM) aracısı aracılığıyla mülkiyetin kanıtlanmasını gerektiren Microsoft Entra ID’nin Token Koruması özelliğini kullanır. Zorunlu hale getirildiğinde tarayıcılar kod kullanımı için gereken güvenli kanalı kuramaz ve ConsentFix saldırılarını tamamen etkisiz hale getirir.

Ancak kapsam belirli Microsoft 365 kaynaklarıyla sınırlı olmaya devam ediyor; Azure yönetim senaryoları, mevcut Azure CLI ve PowerShell sürümlerinde istemci tarafında WAM kullanılabilirliğine rağmen hâlâ resmi destek bekliyor.

Daha geniş bir koruma için, uyumlu ağ denetimlerine sahip Küresel Güvenli Erişim, çalınan yenileme belirteçlerini kullanarak daha sonra belirteç verilmesini engelleyebilir, ancak bu, ilk kodun kullanılmasını engelleyemez.

Cihaz yönetimindeki tavuk ve yumurta sorunu, Intune ve diğer yönetim hizmetleri için dikkatli dışlama politikaları gerektirir.

Kırmızı ekipler bu teknikleri hızla silahlandırdıkça ve tehdit aktörleri bunları kimlik avı kampanyalarına uyarladıkça, savunmacılar anormal SessionId korelasyonları için oturum açma modellerini derhal denetlemeli, CLI uygulamaları için kullanıcı atama kontrollerini uygulamalı ve Token Korumasının hazır olup olmadığını değerlendirmelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.