Güvenlik Araştırmacıları, Apple’ın Find My Network’teki yeni bir Bluetooth izleme güvenlik açığı ortaya çıkardılar-iPhone’lar, iPad’ler ve Mac’lerde hava atışlarını ve cihaz bulma özelliklerini güçlendiriyor.

“Nroottag” olarak adlandırılan saldırı, neredeyse Bluetooth özellikli tüm bilgisayarları veya akıllı telefonları Apple’ın altyapısını kullanarak görünmez bir izleme işaretine dönüştürüyor.

Küresel olarak 1,5 milyardan fazla aktif elma cihazı ile bu istismar, yetkisiz gözetim için dünyanın en büyük cihaz yerleştirme ağını silahlandırmakla tehdit ediyor.

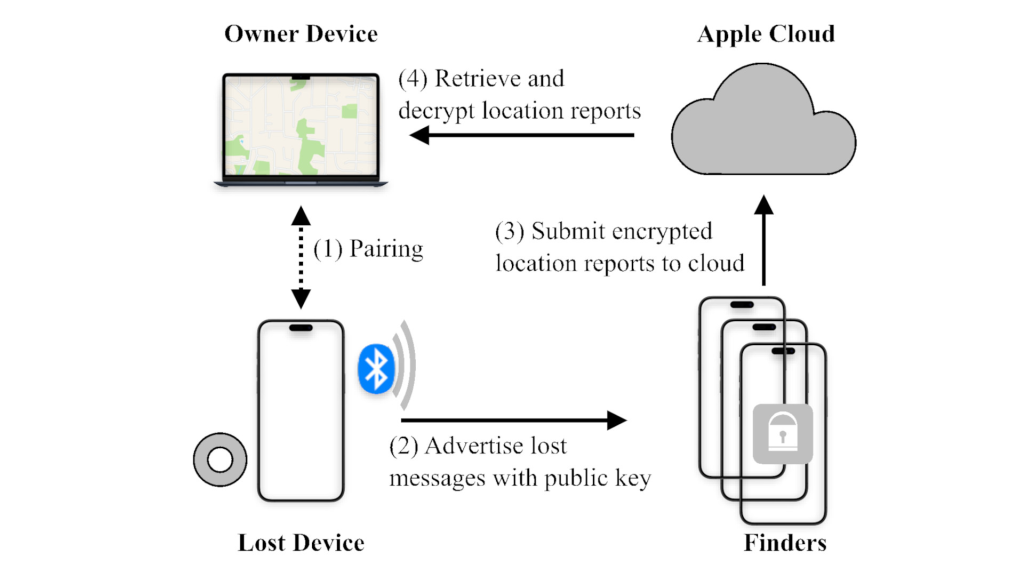

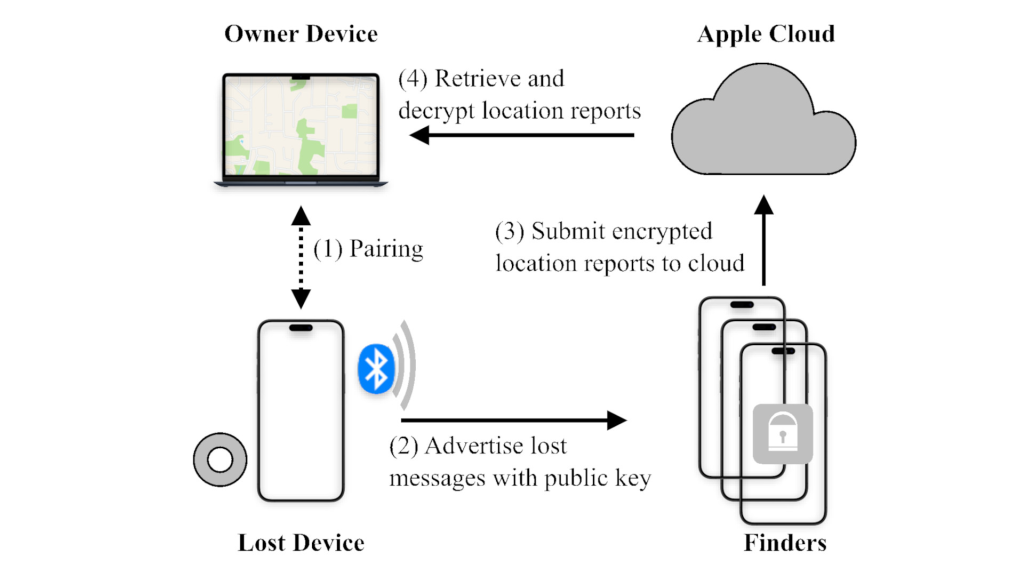

Serbest Bulma Çevrimdışı Bulma Protokolü

Saldırı, Apple’s Find My çevrimdışı bulma sistemini buluyor, başlangıçta kayıp cihazları anonim olarak kurtarmaya yardımcı olmak için geliştirildi.

Bir airtag sahibinden ayrıldığında, ortak anahtar karmalar içeren şifreli Bluetooth düşük enerji (BLE) “kayıp mesajlar” yayınlar.

Yakındaki Apple cihazları, bu sinyalleri konum verileri ile birlikte Apple’ın sunucularına otomatik olarak aktararak kitle kaynaklı bir izleme ağı oluşturur.

Araştırmacılar, Apple’ın kayıp mesajların gerçek Apple cihazlarından gelip gelmediğini doğrulamadığını keşfettiler.

Bu gözetim, kötü niyetli aktörlerin ağa sahte reklamlar enjekte etmelerini sağlar.

“Bu sinyalleri yayınlayan herhangi bir cihaz, üreticiye bakılmaksızın Find My Bul ile izlenebilir hale geliyor” diye açıklıyor NROOTTAG’ın arkasındaki araştırma ekibi.

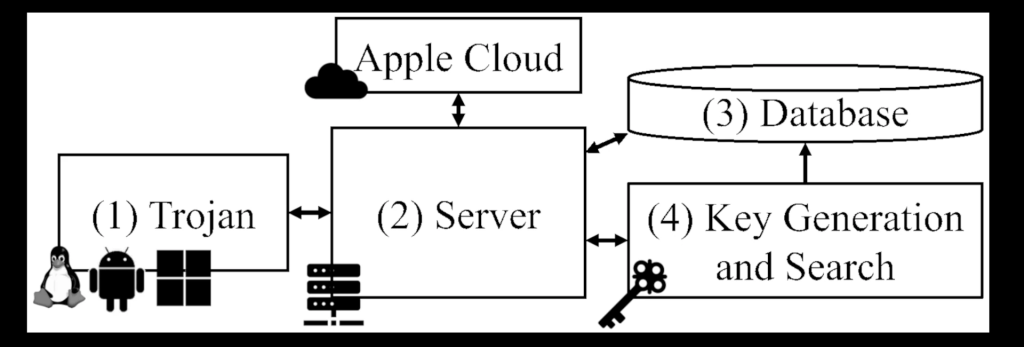

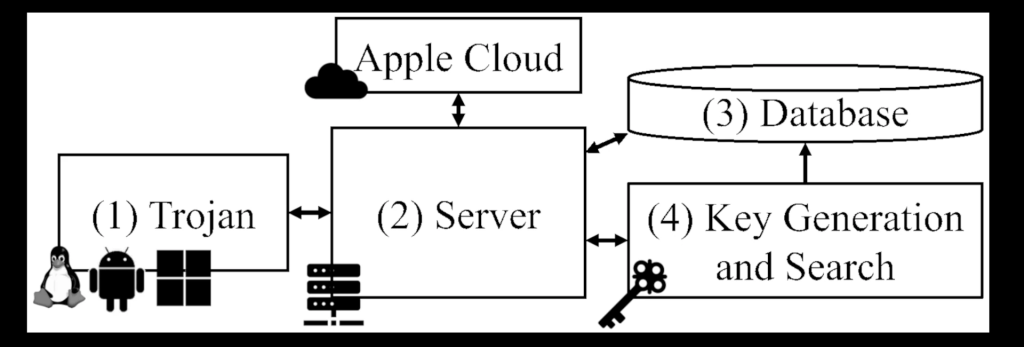

Nroottag Güvenlik Önlemlerini Nasıl Boyun

Saldırı mimarisi, üç aşamada tehlikeye atılan cihaz, sunucu altyapısı ve kriptografik kaba zorlama ile çalışır.

İlk olarak, bir hedef bilgisayarda çalışan kötü amaçlı yazılım (özel izin gerektirmeyen) Bluetooth MAC adresini hasat eder ve saldırgan kontrollü bir sunucudan eşleşen bir genel/özel anahtar çifti ister.

Bu sunucu ya gökkuşağı tablolarını kullanarak olası kombinasyonları önceden hesaplar veya ölçekte anında kaba kuvvet aramaları gerçekleştirir.

Eşleştirildikten sonra, uzlaşmış cihaz, Apple uyumlu BLE sinyallerini sahte yayınlar. Yakındaki iPhone’lar farkında olmadan konumunu Apple’ın sunucularına aktarır.

Saldırganlar, Apple’ın API’sını genel anahtar karma ile sorgulayarak ve tutulan özel anahtarlarını kullanarak raporları çözerek bu verileri alırlar.

Test, 5 doların altında bir operasyonel maliyetle dakikalar içinde tespit cihazlarında% 90 başarı oranı gösterdi.

Platformlar arası güvenlik açığı ve hesaplama gücü

Nroottag’ın tehlikesi platform-agnostik doğasından kaynaklanıyor. Linux, Windows ve Android sistemlerinde gösterilirken, araştırmacılar akıllı cihazların, tıbbi cihazların ve Bluetooth özelliklerine sahip diğer IoT ürünlerinin de ortak olarak seçilebileceği konusunda uyarıyorlar.

Ekip, NVIDIA’nın RTX 3080 gibi tüketici sınıfı donanımını hızlı anahtar üretimi için yeterli bularak saldırı fizibilitesini belirlemek için GPU kümelerini karşılaştırdı.

Bununla birlikte, veri merkezi sınıfı A100 ve H100 GPU’lar arama sürelerini saatlerden dakikalara düşürdü.

Apple, son iOS, macOS ve Watchos güncellemelerinde güvenlik açığını ele aldı (sürümler 15.2-18.2). Yamalar artık ağ rölelerimi bulma cihaz imzalarını doğrular.

Bununla birlikte, araştırmacılar milyarlarca açılmamış cihazın savunmasız kaldığını vurgulamaktadır. “Eski bir iPhone paletli bir cihazın yakınında olduğu sürece, saldırı başarılı oluyor” diye belirtiyor.

İşletmeleri Bluetooth özellikli varlıkları denetlemeye ve anormal BLE trafiği için ağ izlemeyi uygulamaya çağırıyorlar.

Araştırmacılar, Apple’ın güvenlik ekibine işbirlikçi yanıtları için kredi verdiler, ancak üçüncü taraf izleme ağlarının benzer istismarları çoğaltabileceği konusunda uyardı.

NSF ve siber güvenlik girişimleri tarafından finanse edilen çalışma, kitle kaynaklı konum hizmetlerinde artan gizlilik risklerinin altını çizmektedir.

Modern teknolojiye nüfuz eden Bluetooth ile Nroottag, kolaylık odaklı tasarımların yanlışlıkla kitle gözetimini nasıl sağlayabileceğini vurgular.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free