Soket Tehdidi Araştırma Ekibi, yüklerini yürütmeden önce gerçek hedefleri güvenlik araştırmacılarından ayırmak için tasarlanmış 7 kötü amaçlı paket dağıtan tehdit aktörü dino_reborn tarafından düzenlenen karmaşık bir npm kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Bu incelikli yaklaşım, trafik gizlemeyi, anti-analiz tekniklerini ve aldatıcı kullanıcı arayüzü öğelerini kendi kendine yeten bir enfeksiyon mekanizmasında harmanlayan tedarik zinciri saldırılarında önemli bir evrimi temsil eder. Bu savunmalar, analist araştırmasını önemli ölçüde engeller ve savunma araştırması için sürtüşme yaratır.

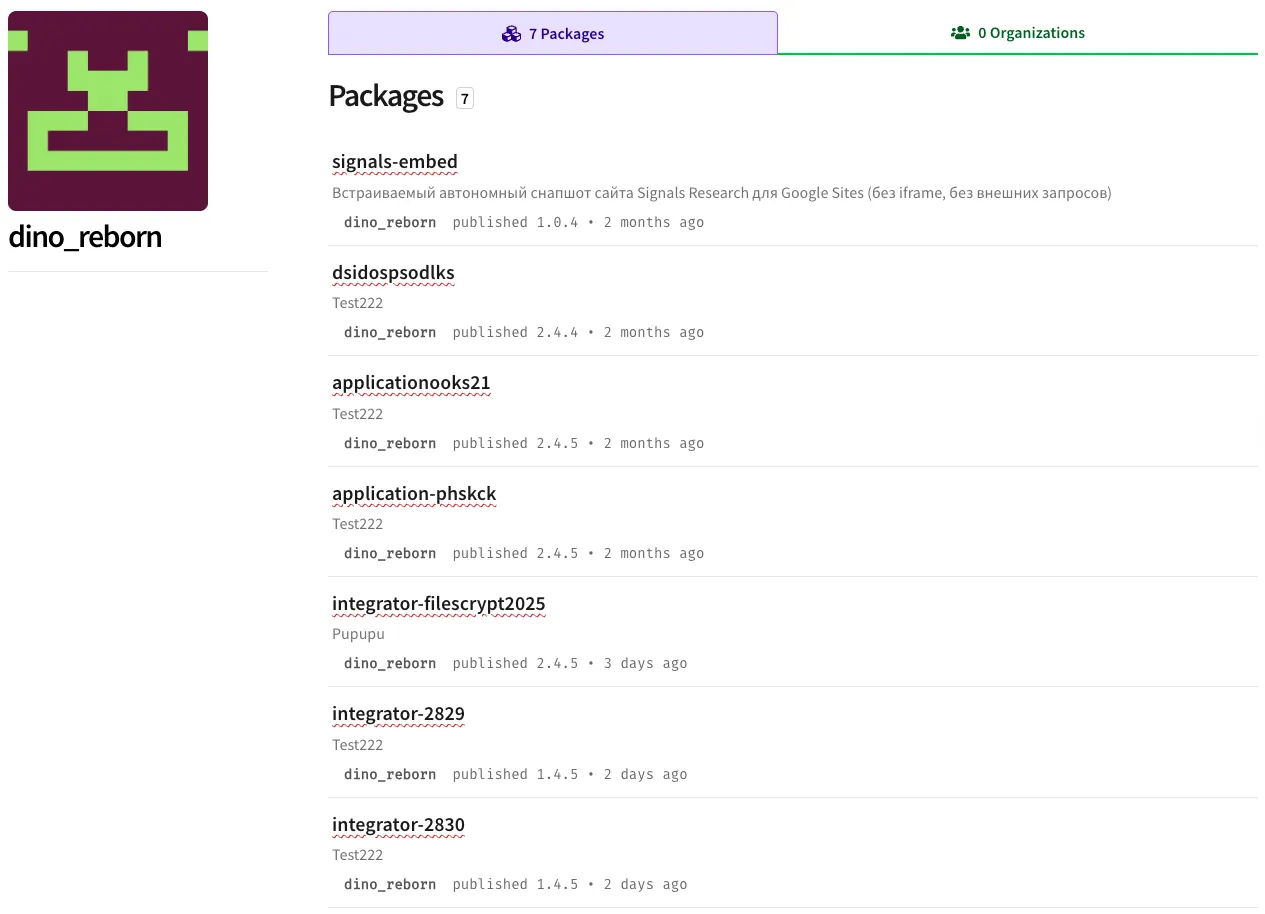

Tehdit aktörü geneboo@proton e-postası altında faaliyet gösteriyor[.]ve altısı oldukça benzer kötü amaçlı yazılımlar içeren ve biri sahte bir web sitesi oluşturan yedi npm paketini sürdürüyor.

Kötü amaçlı sinyal paketleri – embed, dsidospsodlks, applicationooks21, application-phskck, integrator-filescrypt2025, integrator-2829 ve integrator-2830, Soket kaldırma talepleri gönderene kadar npm’de canlı kaldı ve ardından npm paketi bunları güvenlik muhafazasına aldı.

Paketler, özellikle Adspect gizleme hizmeti ayarlarında, yapılandırmada küçük değişikliklerle neredeyse aynı 39 kB’lik kötü amaçlı yazılım yükünü paylaşıyor.

Mağdur ve Araştırmacı Tespit Mekanizması

Kampanyanın en belirgin özelliği, kötü niyetli niyeti belirlemek için ziyaretçi davranışının parmak izinin alınmasıdır.

Bir kullanıcı sahte bir web sitesini ziyaret ettiğinde kötü amaçlı yazılım, kullanıcı aracısı, HTTP yönlendireni, istek URI’si, sunucu adı, IP adresi, kabul dili ve zaman damgası dahil 13 farklı veri noktası toplar.

Bu bilgiler, tehdit aktörü tarafından kontrol edilen bir proxy aracılığıyla, genellikle bot önleme ve rakip tespiti için kullanılan meşru bir trafik gizleme hizmeti olan Adspect API’ye iletilir.

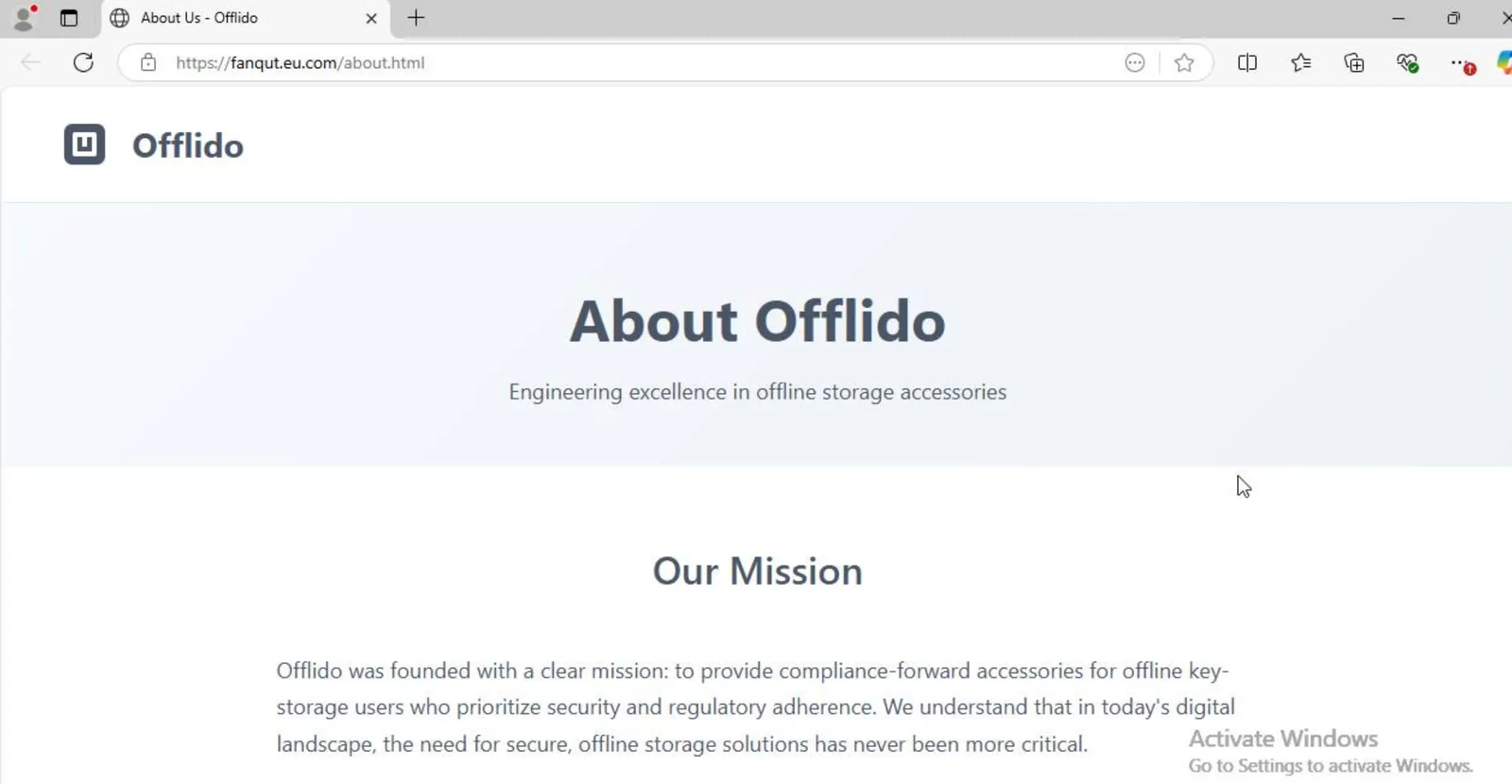

Adspect’in analizine göre, kötü amaçlı yazılım kritik bir karar veriyor: güvenlik araştırmacıları sahte “Offlido” markasını gösteren boş beyaz bir sayfa görürken, potansiyel kurbanlar Uniswap, Jupiter veya standx.com gibi merkezi olmayan borsalardan geldiği iddia edilen ikna edici bir sahte CAPTCHA ile karşılaşıyor.

Bu çift yönlü yaklaşım, kurbanlara karşı sosyal mühendislik etkinliğini korurken güvenlik analizini etkili bir şekilde körleştiriyor.

Kötü amaçlı yazılım, tersine mühendislik çabalarını boşa çıkarmak için birden fazla hata ayıklama önleme önlemi uygular.

Sağ tıklama bağlam menülerini kapatır, F12 geliştirici araçları tuşunu engeller, Ctrl+U aracılığıyla kaynak kodunun görüntülenmesini engeller ve DevTools algılaması tetiklenirse sayfayı sürekli olarak yeniden yükler.

Sahte CAPTCHA, aldatmanın ötesinde birçok amaca hizmet eder. Anında yeniden yönlendirme, güvenlik uyarılarını tetikler, ancak üç saniyelik bir doğrulama gecikmesi ve ardından yeni bir sekme açılması meşru görünür ve standart Cloudflare veya Google doğrulama iş akışlarını taklit eder.

Bu aşinalık psikolojik güven oluşturur ve mağdurun kötü niyetli yönlendirmeye uyum oranlarını artırır.

Kripto Para Hedefleme ve Kalıcılık

DUSD stabilcoini, Solana tabanlı Jüpiter ve Ethereum tabanlı Uniswap markasını taşıyan merkezi olmayan borsa seçimi, kampanyanın hedefinin kripto varlık hırsızlığı olduğunu güçlü bir şekilde gösteriyor.

Tehdit aktörü, ikna edici görsel özgünlük oluşturmak için meşru değişim logolarını ve alan adlarını yerleştirir ve kurbanları, gerçek platformlarla etkileşimde olduklarına inandırarak kandırır.

Kuruluşlar, /adspect-proxy.php ve /adspect-file.php URL kalıplarını, kullanıcı etkileşimlerini devre dışı bırakan komut dosyalarını ve bilinmeyen PHP uç noktalarına yapılan şüpheli istemci parmak izi aktarımlarını içeren ayırt edici göstergeleri izlemelidir.

Bu kampanyayı özellikle endişe verici kılan mimari tasarımıdır. Tehdit aktörü, yönlendirme URL’lerini Adspect yanıtları aracılığıyla sunucu tarafında döndürerek, başarılı kaldırma işlemlerinin ardından paketleri yeniden yayınlama ihtiyacını ortadan kaldırır.

Savunmacılar, her bir yönlendirme URL’sinin hızla güncelliğini yitirdiği ve proaktif azaltma çabalarını karmaşık hale getirdiği reaktif bir senaryoyla karşı karşıyadır.

Bu kampanya, Adspect gibi meşru hizmetlerin açık kaynak ekosistemlerinde nasıl silah haline getirildiğini gösteriyor.

Trafik gizleme, anti-araştırma kontrolleri ve tarayıcı tabanlı tedarik zinciri dağıtımının birleşmesi, gelişmiş tespit yetenekleri ve bağımlılık doğrulama mekanizmaları gerektiren yeni ortaya çıkan bir tehdit sınıfını temsil ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.