Uzaktan Erişim Truva Atları (RAT’lar) ve Truva Atı Hırsızları, en yaygın kötü amaçlı yazılım ailelerinden bazıları olarak tehdit ortamına hakim olmaya devam ediyor.

Güvenliği ihlal edilmiş sistemlerde tespit edilmekten kaçınmak için bu tehditler, görüntüler gibi görünüşte zararsız dosya formatları içindeki kötü amaçlı kodları gizleyen karmaşık şifreleyiciler, yükleyiciler ve steganografik teknikleri giderek daha fazla kullanıyor.

Splunk Tehdit Araştırma Ekibi (STRT), Quasar RAT’ı sunmak için steganografi kullanan bir .NET yükleyicisinin Ağustos 2025’teki analizini temel alarak bu yükleyicinin geliştirilmiş bir versiyonunu belirledi.

Bu güncellenmiş sürüm, tespitten kaçınmak ve yük çıkarımını zorlaştırmak için özel olarak tasarlanmış ek bir modül içerir; bu, daha önce belgelenen değişkene göre önemli bir ilerlemeyi temsil eder.

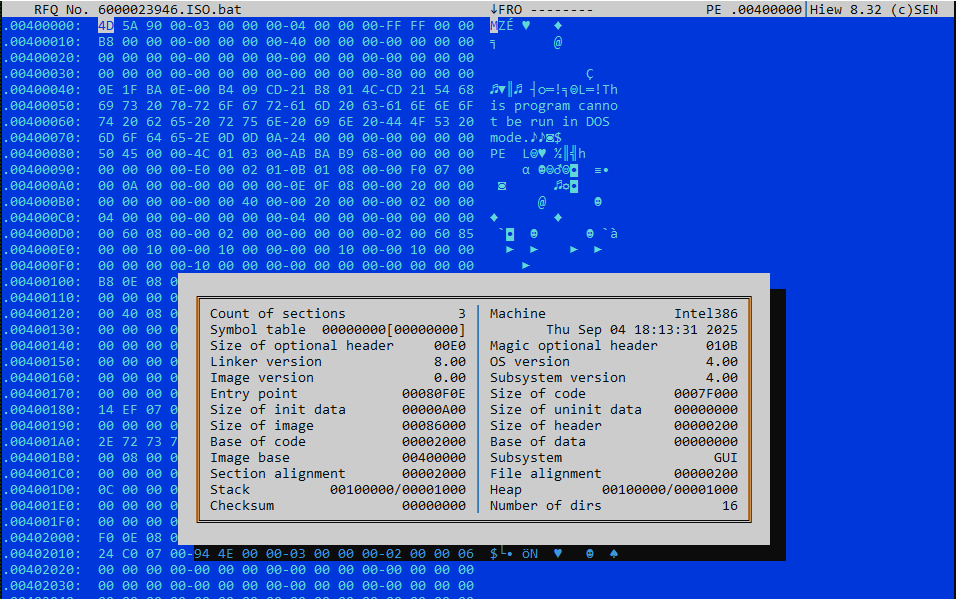

Kötü amaçlı yükleyici, kurbanları virüslü dosyaları açmaya ve sıkıştırmayı açmaya ikna etmek için “Teklif Talebi (RFQ)” gibi yaygın işlem terminolojisini kullanarak kendisini meşru ticari yazışmalarmış gibi gizler.

STRT, YARA kuralı geliştirme yoluyla bu aldatıcı yükleyici mekanizmasını kullanan birden fazla kötü amaçlı yazılım örneğini tespit etti.

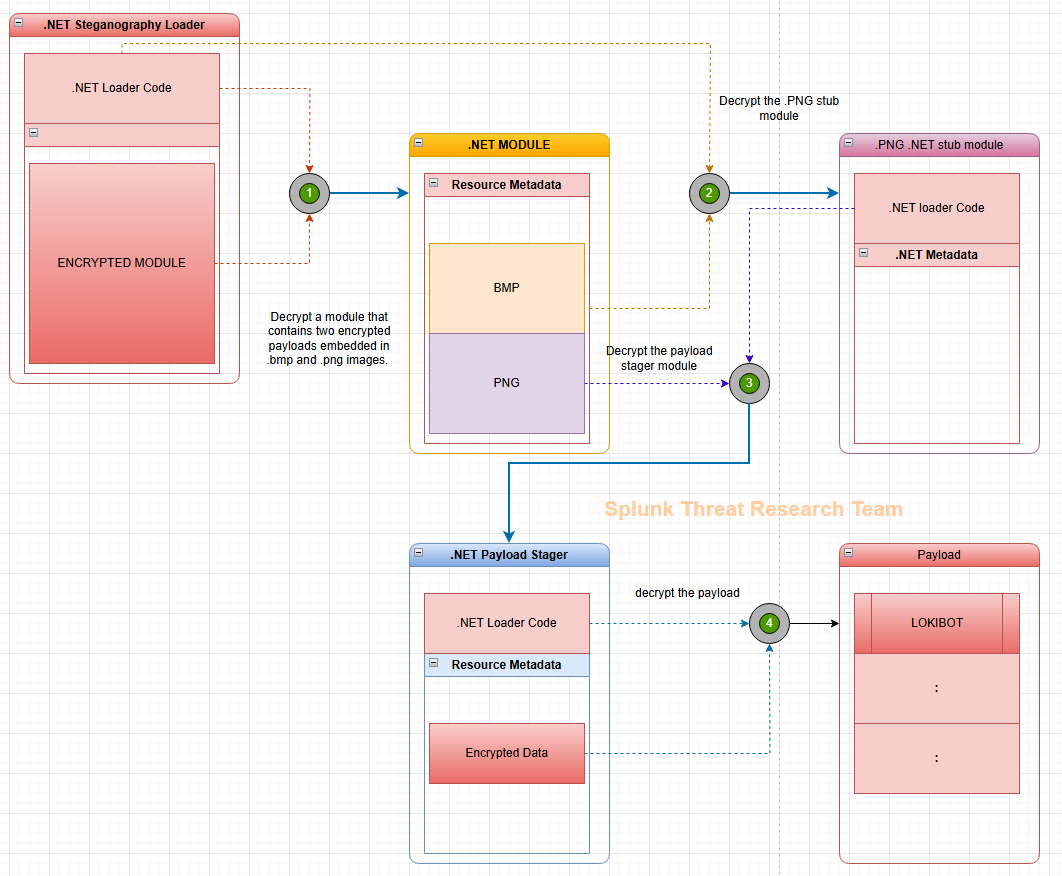

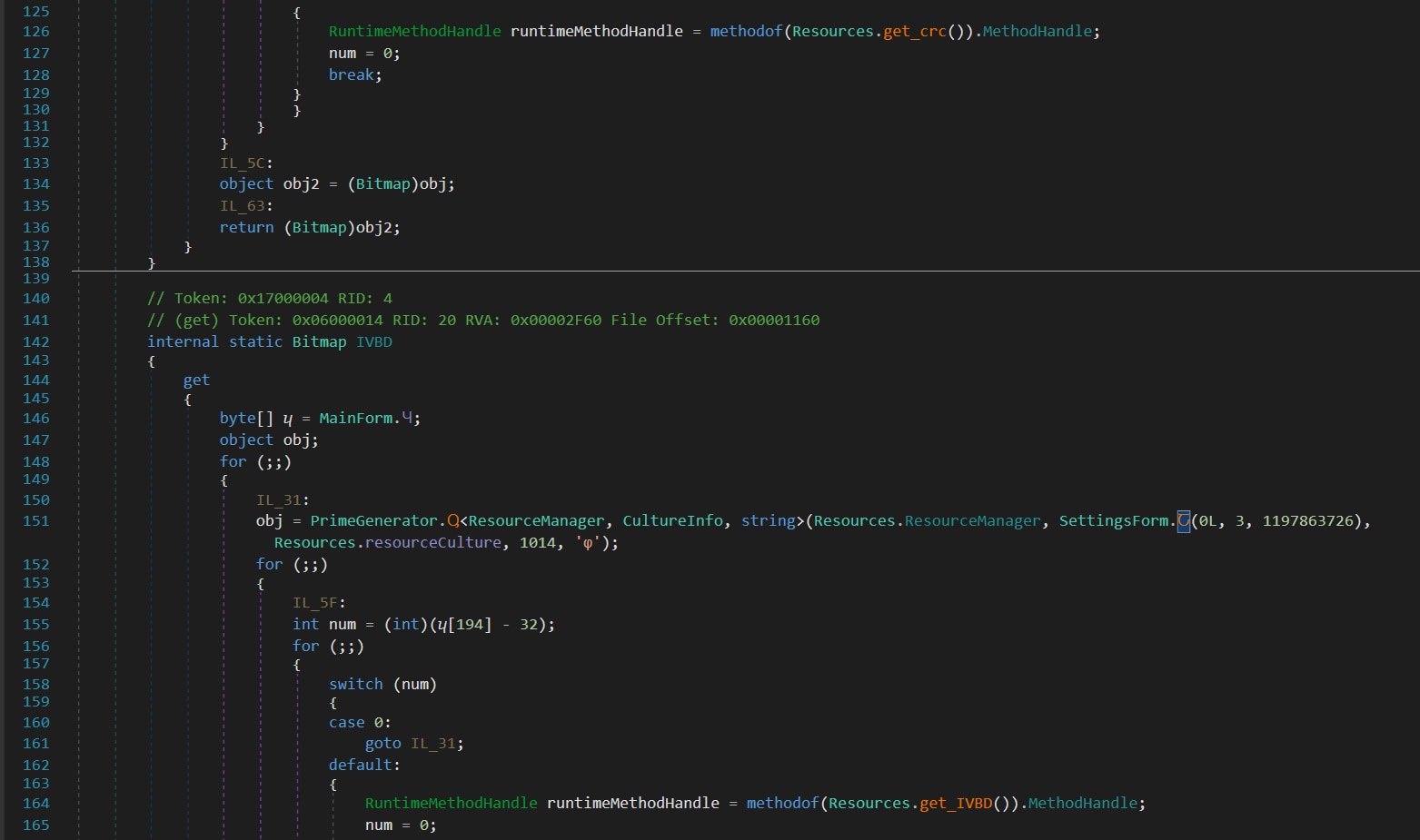

Kötü amaçlı görüntüleri doğrudan .NET kaynak meta verilerine yerleştiren önceki sürümlerin aksine, bu varyant daha karmaşık bir yaklaşım kullanıyor.

Yükleyici, iki ayrı modülü barındıran bir konteyner olarak işlev gören ek bir modülün şifresini çözer ve doğrudan tahsis edilen bellek alanına yükler.

Bu aşama bileşenleri, .NET kaynak meta verilerine gömülü iki görüntü dosyasında, özellikle bir BMP dosyası ve bir PNG dosyasında gizli kalır.

Bu mimari değişiklik, tespit çabalarını önemli ölçüde karmaşıklaştırıyor. Konteyner modülünün şifresi yalnızca çalışma zamanında çözülür ve yüklenir, bu da statik analiz araçlarının ve otomatik yük çıkarma sistemlerinin önce konteyner modülünün şifresini çözmeden tehdidi tanımlamasını önemli ölçüde zorlaştırır.

Lokibot Yük Teslimatı

Bu steganografik yükleyicinin sunduğu son yük, ilk kez 2015 yılında yer altı forumlarında reklamı yapılan kötü şöhretli bilgi hırsızı Lokibot’tur.

2018’deki kaynak kodu sızıntısı ve düşük satın alma maliyetinin ardından Lokibot, siber suçluların erişimine açıldı.

Daha önce geliştirilen PixDig, bu görüntülerdeki gizli veriyi, bu kötü amaçlı yükleyici tarafından yüklenen şifresi çözülmüş DLL modülünden çıkarmak için geliştirildi.

Kötü amaçlı yazılım öncelikle Windows sistemlerini hedef alıyor, tarayıcı ve uygulama kimlik bilgilerini, kripto para birimi cüzdanlarını, tuş vuruşlarını topluyor ve ek yükler için arka kapılar sağlayabiliyor.

Yükleyicinin PE dosyası zaman damgasının analizi, bazı örneklerin eski derleme sürümlerinden gelmesine rağmen, tehdit aktörlerinin bu en yeni yükleyici varyantını kullanarak Lokibot’u aktif olarak dağıtmaya devam ettiğini ortaya koyuyor.

Bu, kötü amaçlı yazılımın dağıtım stratejisinde devam eden geliştirme ve güncellemeleri gösterir.

Çıkarılan Lokibot yükü, birden fazla kategorideki çok sayıda uygulamayı hedef alan kapsamlı veri toplama yeteneklerini gösteriyor.

Kötü amaçlı yazılım, Firefox, Opera ve Chrome çeşitleri de dahil olmak üzere popüler tarayıcılardan, FileZilla ve WinSCP gibi FTP istemcilerinden, Thunderbird ve Outlook gibi e-posta istemcilerinden ve KeePass ve Roboform gibi şifre yöneticilerinden kimlik bilgilerini sistematik olarak topluyor.

Lokibot, zamana dayalı kaçınma, sistem bilgisi keşfi, lsass.exe ve vbc.exe işlemlerine işlem enjeksiyonu, SeDebugPrivilege’i etkinleştirmek için erişim belirteci manipülasyonu ve kalıcılık için zamanlanmış görev oluşturma dahil olmak üzere birden fazla MITRE ATT&CK tekniğini kullanır.

Kötü amaçlı yazılım ayrıca, e-posta kimlik bilgilerini ve yapılandırma verilerini çıkarmak için Windows kayıt defteri girişlerinde depolanan Outlook profil bilgilerine de erişir.

Splunk Tehdit Araştırma Ekibi, bu kötü amaçlı yazılım ailesi için kapsamlı bir algılama kapsamı geliştirerek, çıkarılan tüm MITRE ATT&CK taktiklerini ve tekniklerini ele alan 26 Splunk algılaması oluşturdu.

Önemli tespitler arasında XML yoluyla oluşturulan zamanlanmış görevlerin izlenmesi, şüpheli yollarda yürütülebilir dosya veya komut dosyası oluşturulması, modüller halinde yüklenen yürütülebilir dosyalar ve genellikle internet erişimi gerektirmeden yerel olarak çalışan vbc.exe’den gelen olağandışı DNS sorguları yer alır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.