‘Mürekkepbalığı’ adlı yeni bir kötü amaçlı yazılımın, içlerinden geçen verileri izlemek ve kimlik doğrulama bilgilerini çalmak için kurumsal düzeyde ve küçük ofis/ev ofisi (SOHO) yönlendiricilerine bulaştığı tespit edildi.

Lumen Technologies’in Black Lotus Laboratuarları yeni kötü amaçlı yazılımı inceledi ve Cuttlefish’in, olağandışı oturum açma işlemlerini tespit eden güvenlik önlemlerini atlayarak gizlice verileri dışarı çıkarmak için ele geçirilen yönlendirici üzerinde bir proxy veya VPN tüneli oluşturduğunu bildirdi.

Kötü amaçlı yazılım ayrıca özel IP alanlarında DNS ve HTTP ele geçirme işlemi gerçekleştirerek dahili iletişime müdahale edebilir ve muhtemelen daha fazla veri yükü getirebilir.

Mürekkepbalığı, daha önce Çin devletinin çıkarlarıyla uyumlu kampanyalarda gözlemlenen HiatusRat ile örtüşen bazı kodlara sahip olsa da, ikisi arasında somut bir bağlantı yok ve atıf yapılması imkansızdı.

Black Lotus Labs, kötü amaçlı yazılımın en az Temmuz 2023’ten bu yana aktif olduğunu söylüyor. Şu anda Türkiye’de yoğunlaşan aktif bir kampanya yürütüyor ve başka yerlerde uydu telefonu ve veri merkezi hizmetlerini etkileyen birkaç enfeksiyon var.

Mürekkep balığı enfeksiyonları

Yönlendiricilere ilk bulaşma yöntemi henüz belirlenmedi ancak bu, bilinen güvenlik açıklarından veya kaba kuvvet kimlik bilgilerinden yararlanmayı içerebilir.

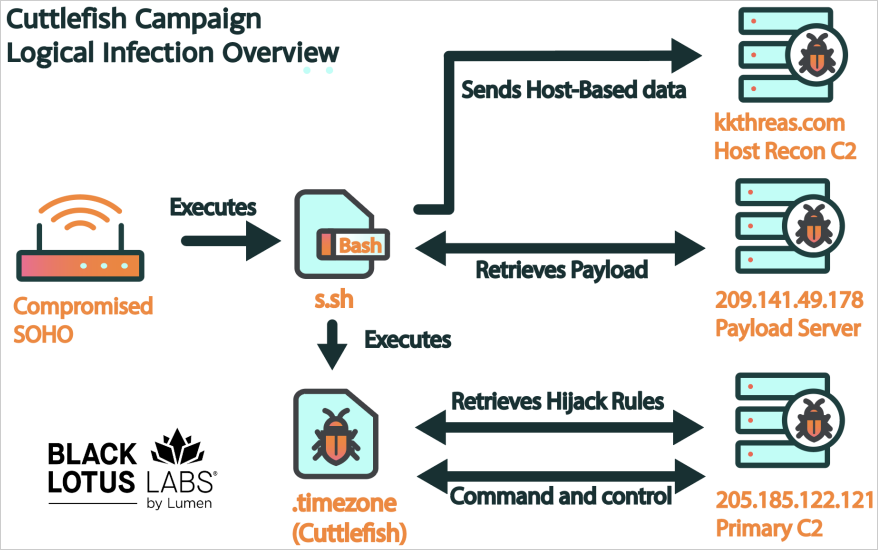

Bir yönlendiriciye erişim sağlandığında, bir bash betiği (“s.sh”) dağıtılır ve dizin listesi, çalışan işlemler ve etkin bağlantılarla ilgili ayrıntılar da dahil olmak üzere ana bilgisayar tabanlı verileri toplamaya başlar.

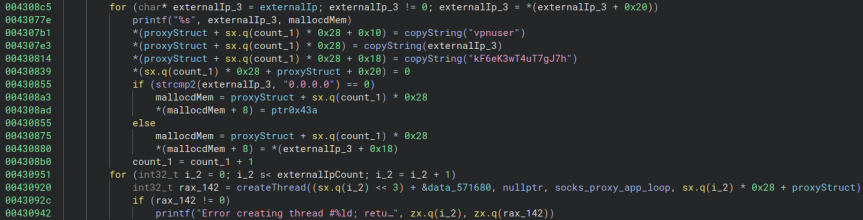

Komut dosyası, indirilen dosya dosya sisteminden silinirken tespit edilmekten kaçınmak için belleğe yüklenen birincil Mürekkepbalığı yükünü (“.timezone”) indirir ve çalıştırır.

Black Lotus Labs, Cuttlefish’in çoğu yönlendirici mimarisini kapsayan ARM, i386, i386_i686, i386_x64, mips32 ve mips64’ü destekleyen çeşitli yapılarda mevcut olduğunu bildiriyor.

Kaynak: Black Lotus Laboratuvarları

Trafiğinizi izleme

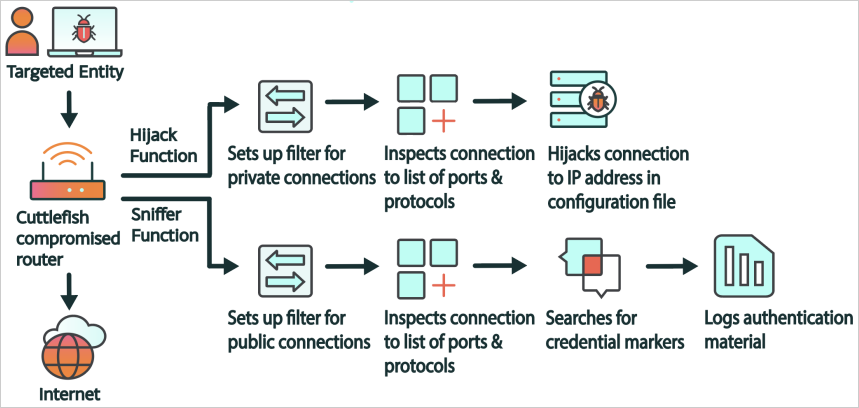

Cuttlefish, yürütmenin ardından cihazdaki tüm bağlantıları izlemek için bir paket filtresi kullanıyor ve belirli verileri tespit ettiğinde, saldırganın komuta ve kontrol (C2) sunucusundan düzenli olarak güncellenen kural kümelerine dayalı olarak belirli bir eylem gerçekleştiriyor.

Kötü amaçlı yazılım, özellikle Alicloud, AWS, Digital Ocean, CloudFlare ve BitBucket gibi genel bulut tabanlı hizmetlerle ilişkili kullanıcı adları, şifreler ve belirteçler gibi trafikte “kimlik bilgisi işaretleyicileri” arayan paketleri pasif bir şekilde kokluyor.

Black Lotus Labs raporu şöyle açıklıyor: “Bu hizmetlerin çoğu ağda bulunan verileri depolamak için kullanılacağından bu durum dikkatimizi çekti.”

“Kimlik bilgilerinin aktarım sırasında yakalanması, tehdit aktörlerinin, geleneksel ağ çevre birimleriyle aynı tür günlük kaydına veya kontrollere sahip olmayan bulut kaynaklarından veri kopyalamasına olanak tanıyabilir.”

Bu parametrelerle eşleşen veriler yerel olarak günlüğe kaydedilir ve belirli bir boyuta (1048576 bayt) ulaştığında, cihazda oluşturulan eşler arası VPN (n2n) veya proxy tüneli (socks_proxy) kullanılarak C2’ye aktarılır.

Kaynak: Black Lotus Laboratuvarları

Özel IP adreslerine yönlendirilen trafik için, DNS istekleri belirli bir DNS sunucusuna yeniden yönlendirilir ve HTTP istekleri, HTTP 302 hata kodları kullanılarak trafiği aktör kontrollü altyapıya yönlendirmek üzere işlenir.

Araştırmacılar, “Bu yeteneğin Mürekkepbalığı’nın yönlendirici üzerinden dahili (diğer adıyla “doğu-batı”) trafiği veya yönlendiriciler arasında bir VPN bağlantısının kurulduğu siteden siteye trafiği ele geçirmesine olanak tanıdığından şüpheleniyoruz” diye açıklıyor.

“Ek işlev, halka açık internet üzerinden erişilemeyen güvenli kaynaklara kapıyı açıyor.”

Kaynak: Black Lotus Laboratuvarları

Mürekkepbalığına karşı koruma

Mürekkep balığı, saldırganların ağ bölümleme ve uç nokta izleme gibi güvenlik önlemlerini atlamalarına ve bulut ortamlarında uzun süre fark edilmeden kalmalarına olanak tanıdığı için dünya çapındaki kuruluşlar için ciddi bir tehdittir.

Black Lotus Labs, kurumsal ağ yöneticilerinin zayıf kimlik bilgilerini ortadan kaldırmasını, konut IP’lerinden gelen olağandışı oturum açma işlemlerini izlemesini, trafiği TLS/SSL ile güvence altına almasını, cihazları hileli iptables veya diğer anormal dosyalara karşı incelemesini ve bunları rutin olarak yeniden başlatmasını önermektedir.

Yüksek değerli varlıklara uzaktan bağlantı kurarken, ele geçirmeyi önlemek için sertifika sabitlemenin kullanılması tavsiye edilir.

SOHO yönlendirici kullanıcılarının, cihazları düzenli olarak yeniden başlatması, mevcut en son ürün yazılımı güncellemelerini uygulaması, varsayılan şifreleri değiştirmesi, yönetim arayüzüne uzaktan erişimi engellemesi ve kullanım ömrü sonuna (EoL) ulaştıklarında bunları değiştirmeleri önerilir.