Infoblox tarafından yayınlanan yakın tarihli bir analiz, Morphing Meerkat olarak adlandırılan ve son derece etkili kimlik avı kampanyaları yürütmek için yıllarca DNS güvenlik açıklarını aktif olarak kullanan sofistike bir kimlik avı operasyonu ortaya koyuyor.

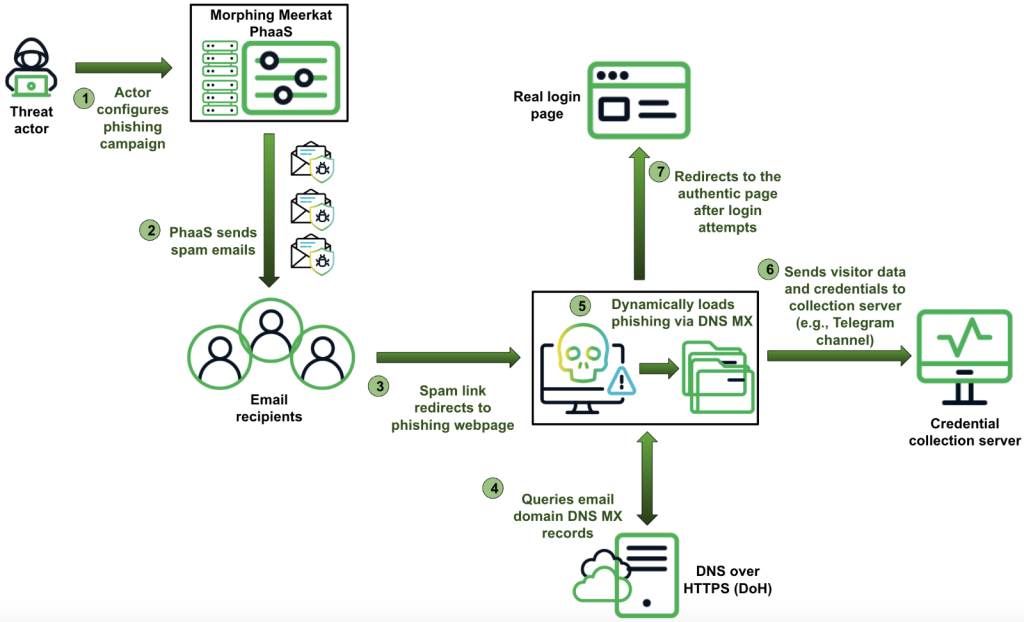

Araştırmacılara göre, bu operasyon hizmet olarak bir kimlik avı kullanıyor (Phaas) Platform, hem teknik hem de teknik olmayan siber suçluların hedeflenen saldırılar başlatmasını sağlayan.

Platform, ADTech sunucularında açık yönlendirmelerin kullanılması, yeniden yönlendirme dahil olmak üzere güvenlik sistemlerini atlamak için araçlarla donatılmıştır. Tahmin edilen WordPress web sitelerive kurban e -posta servis sağlayıcılarını tanımlamak için DNS MX kayıtlarının kullanımı. Ayrıca, geleneksel güvenlik önlemlerinden kaçınmak için toplu spam dağıtım ve dinamik içerik uyarlama kullanırlar.

Araştırmacılar, “Sahte, uyarlanmış, giriş sayfalarına, 100’den fazla markayı izleyen dinamik olarak hizmet etmek için DNS Posta Exchange (MX) kayıtlarını yaratıcı bir şekilde kullanan bir kimlik avı kiti keşfettik” dedi. Blog POSt, hackread.com ile piyasaya sürülmesinden önce paylaşıldı.

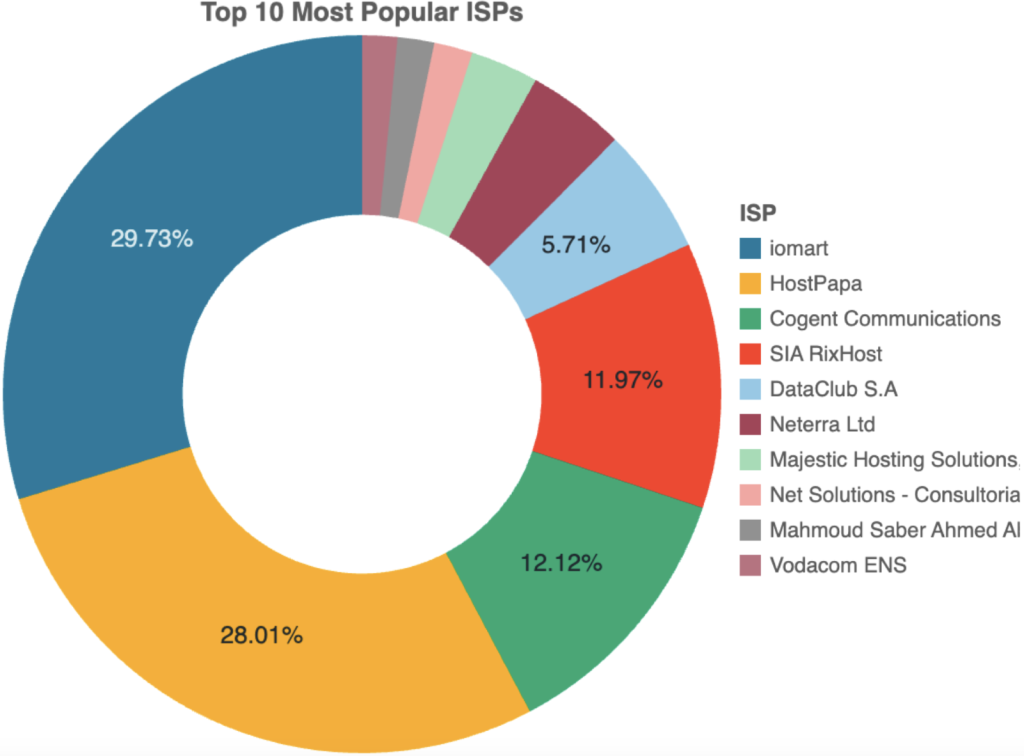

Platformun birincil saldırı vektörü olan spam e -postalarının dağılımı ile ilgili olarak, araştırmacılar, Iomart (Birleşik Krallık) ve Hostpapa (Amerika Birleşik Devletleri) tarafından barındırılan sunuculardan kaynaklanan önemli bir bölümle, birden fazla bağımsız kuruluştan dağılmış etkinlikten ziyade birleşik bir ağ gösteren farklı bir merkezileşme modeli gözlemlediler.

Morphing Meerkat, sorgulayarak kurbanın e -posta servis sağlayıcısına özelleştirilmiş dinamik bir sahte oturum açma sayfası kullanıyor DNS MX Kayıtları Cloudflare DOH veya Google Public DNS’yi kullanarak. Platform, bu kayıtları 114’den fazla benzersiz marka tasarımı içeren, kişiselleştirilmiş bir kimlik avı deneyimi sağlayan ve başarılı kimlik hırsızlığı olasılığını artıran ilgili kimlik avı HTML dosyalarıyla eşleştiriyor.

Operasyon, Ocak 2020’deki tespitinden bu yana önemli ölçüde gelişti. Başlangıçta, sadece beş e -posta markasını (Gmail, Outlook, AOL, Office 365 ve Yahoo) hedef aldı ve çeviri yeteneklerinden yoksundu. Temmuz 2023’e kadar, DNS MX kayıtlarına dayalı kimlik avı sayfalarının dinamik yüklemesini entegre etti ve şimdi dinamik çeviriyi İngilizce, Koreli, İspanyol, Rus, Almanca, Çince ve Japonca dahil olmak üzere bir düzineden fazla dile destekliyor.

Çalıntı kimlik bilgilerini toplamak için, e -posta gönderileri aracılığıyla e -posta teslimatı dahil olmak üzere çeşitli yöntemleri kullanırlar, PHP komut dosyaları– Ajax istekler ve web API kancaları kullanarak telgraf kanalları ile iletişim. Platform ayrıca, güvenlik araştırmacılarını engellemek için klavye kısayollarını ve fare sağ tıklamalarını ve korunma kodunu devre dışı bırakma gibi anti-analiz önlemlerini de uygular.

Infoblox’un belirttiği gibi, “Orta derecede gelişmiş internet kullanıcıları ve güvenlik araştırmacıları, HTML kodunu inceleyerek bir kimlik avı web sayfasının kötü niyetli durumunu doğrularlar.” Morphing Meerkat, bu incelemeyi aktif olarak engelleyerek buna karşı koyar.

Kullanımı Güvenlik Açıklarını Açın ADTech platformlarında, özellikle DoubleClick, tehdit aktörlerinin alan adının yüksek itibarından yararlanarak e -posta güvenlik sistemlerini atlamasına izin verir. Platform ayrıca gizleme teknikleri kullanır, kullanıcıları meşru oturum açma sayfalarına yönlendirir ve işlevsel olmayan öğelerle kodu şişirerek tehdit analizini karmaşıklaştırır.

Platformun açık yönlendirmeler, DOH iletişimi ve dosya paylaşım hizmetleri yoluyla güvenlik kör noktalarını kullanma potansiyeli göz önüne alındığında, kuruluşların DNS güvenliğini güçlendirmesi, DOH iletişimini kısıtlaması ve sömürüyü önlemek için gerekli olmayan altyapıya erişimi sınırlaması önemlidir.