ANAHTAR ÖZET NOKTALARI

- Hedefli Saldırılar: Gelişmiş hedef odaklı kimlik avı kampanyaları, sosyal mühendislik taktiklerini kullanarak mobil cihazlar aracılığıyla kurumsal yöneticileri giderek daha fazla hedef alıyor.

- Güvenin İstismarı: Saldırganlar, mağdurları aldatmak için aciliyet ve güvenilirlikten yararlanarak DocuSign ve Google gibi meşru hizmetleri taklit eder.

- İleri Teknikler: Kampanyalar, algılama mekanizmalarını atlamak için CAPTCHA’ları, mobil cihazlara özel sahte giriş sayfalarını ve güvenliği ihlal edilmiş alan adlarını kullanır.

- Altyapının Kötüye Kullanımı: Saldırganlar, SSL şifrelemesi ve DDoS koruması için Cloudflare gibi platformları kullanıyor ve bu da tespit çalışmalarını zorlaştırıyor.

- Proaktif Savunma: Düzenli çalışan eğitimi, gelişmiş mobil cihaz yönetimi (MDM) çözümleri ve otomatik olay müdahale platformları, bu tehditlerin azaltılmasında kritik öneme sahiptir.

Mobil cihazlar, özellikle kurumsal yöneticileri hedef alan karmaşık kimlik avı saldırılarının ana hedefi haline geldi. Hedef odaklı kimlik avı olarak bilinen bu hedefli saldırılar, değerli kimlik bilgilerini çalmak ve hassas bilgilere erişim sağlamak için sosyal mühendislik taktiklerinden yararlanır.

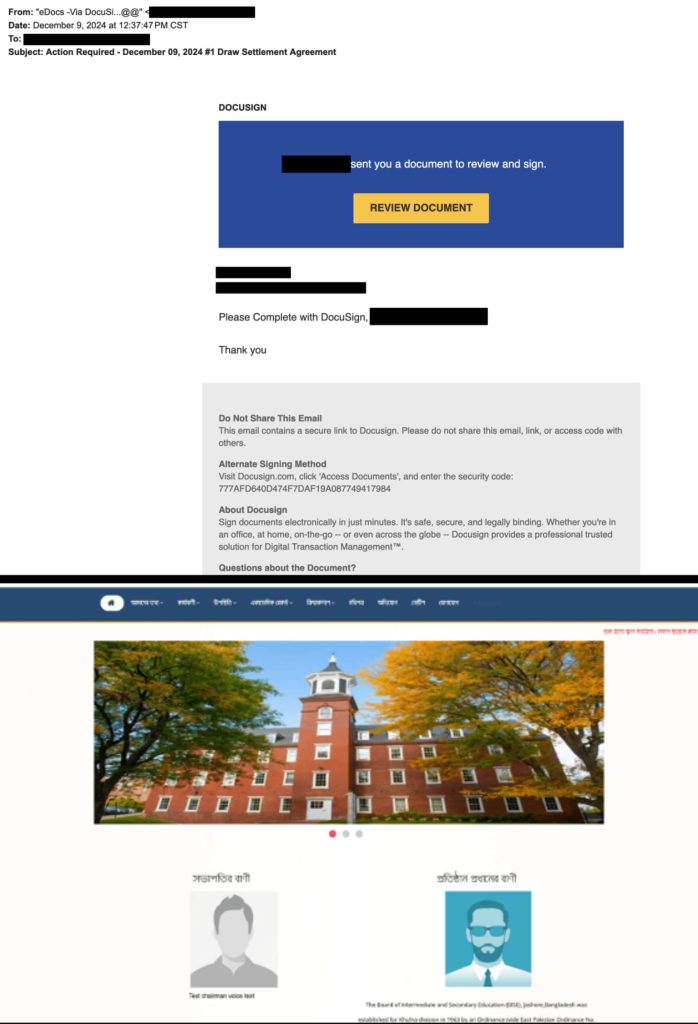

Zimperium’daki Kimlik Avı ve Veri Analitiği Ekibi, yakın zamanda yöneticileri hedef alan bir hedef odaklı kimlik avı kampanyasını ortaya çıkardı. Saldırı, aciliyet ve otoriteyi istismar eden yaygın bir taktik olan, anında inceleme gerektiren, taklit edilmiş meşru bir DocuSign belgesinin kullanılmasını içeriyor.

Hedef odaklı kimlik avı, hassas verilere ve sistemlere erişim sağlayan yüksek değerli kimlik bilgilerini tehlikeye atan, şirket yöneticilerine yönelik popüler bir saldırı vektörüdür. Saldırı, DocuSign belgesi olarak gizlenen masum görünen bir bağlantıyla başlıyor. Bağlantı, kaynağını maskelemek için meşru bir alan adı (clickmethryvcom) kullanıyor ve tıklandığında bir dizi yönlendirme başlatıyor. İlk olarak, güvenliği ihlal edilmiş bir üniversite web sitesine yönlendiriliyor ve tespitin atlanması için güvenilirliğinden yararlanılıyor.

Araştırmacılar, saldırganların otomatik algılamayı önlemek için CAPTCHA’ları kullandığını ve mobil cihazlara özel hedefleme uyguladığını belirtti. Dahası, bağlantıya bir mobil cihaz aracılığıyla erişiliyorsa saldırı, kimlik bilgilerini çalmak için sahte bir Google oturum açma sayfası sunarken masaüstü bilgisayarlar meşru Google sitelerine yönlendirilir. Bir diğer gözlem ise kimlik avı sitesinin (diitalwaveru) ve SSL sertifikasının saldırıdan sadece birkaç gün önce oluşturulmuş olması, saldırganların hızlı dağıtıma odaklandığını gösteriyor.

Zimperium’un blog gönderisine göre daha ayrıntılı inceleme, saldırganların Cloudflare’in DDoS koruması, SSL şifrelemesi ve hızlı içerik dağıtımı için altyapısını kullanarak tespit edilmesini zorlaştırdığını ortaya çıkardı. Kampanya, e-posta tabanlı saldırılara ek olarak gömülü kimlik avı URL’leri içeren PDF belgeleri de kullandı. Bu PDF’ler, geleneksel URL taramayı atlayarak ve iş belgelerine olan güveni istismar ederek meşru DocuSign iş akışlarını taklit etti.

Bu olay, saldırganların güvenlik kontrollerini atlamak için altyapıya yoğun yatırım yapması, güvenlik stratejilerinde genellikle gözden kaçırılan mobil cihazları hedeflemesi ve güvenilirlik için tehlikeye atılmış alanlardan yararlanması ile mobil kimlik avı saldırılarının gelişen doğasını ortaya koyuyor.

Bu nedenle, çalışanları en son kimlik avı taktikleri ve bu tür saldırıları tespit edip bunlardan kaçınmaya yönelik en iyi uygulamalar konusunda eğitmek için düzenli güvenlik farkındalığı eğitim programlarının yürütülmesi zorunlu hale geldi. Kuruluşların ayrıca parola karmaşıklığı, ekran kilidi zaman aşımları ve uzaktan silme yetenekleri gibi güvenlik politikalarını uygulamak için gelişmiş Mobil Cihaz Yönetimi (MDM) çözümlerini de kullanması gerekir.

Hoxhunt Kurucu Ortağı ve CEO’su Mika Aalto, teknik araçlar tek başına tüm tehditleri yakalayamayabileceğinden, kimlik avı saldırılarını tespit etmek ve raporlamak için çalışanlar ve yönetim için proaktif eğitimin önemini vurgulayarak durumu değerlendirdi.

“Şirketlerin yapabileceği en önemli şey, sola kaymak ve üst düzey yönetim ile çalışanları, bir mobil kimlik avı (mishing) saldırısını tanıyıp güvenli bir şekilde raporlamak için gereken beceri ve araçlarla donatmaktır. Teknik filtrelerin ve uç nokta tespit ve yanıt teknolojilerinin, bu oldukça karmaşık, yerel kod tabanlı Kötü Amaçlı Yazılım saldırılarını yakalayıp düzensiz sinyalleri ve trafiği tespit edebilmek için hızla gelişeceğini umabiliriz.“ dedi Mika.

“Sonuçta iş insanlara düşüyor. Saldırganlar, basit bir kimlik avı mesajı olabilecek karmaşık bir saldırı başlatacaktır. Bir alışkanlık olarak kafalarındaki o küçük sesin onlara bir şeylerin yanlış olduğunu söylemesini dinleyebilmeleri ve şüpheli mesajları bildirebilmeleri insanların elindedir. Buradan, raporlarını otomatik olarak kategorilere ayıracak ve hızlandırılmış yanıt için SOC’ye iletecek bir platforma sahip olmak istiyorsunuz.“ açıkladı.

İLGİLİ KONULAR

- BAE’nin .ae Alan Adlarının %99’u Kimlik Avı ve Sahtekarlığa Maruz Kalıyor

- Dolandırıcılar Dubai Polisi Kimlik Avı Dolandırıcılıklarında Sahte Alan Adlarından Yararlanıyor

- Devam Eden Kimlik Avı Saldırısı 12 Sektördeki Çalışanları Hedef Alıyor

- Rockstar 2FA Hizmet Olarak Kimlik Avı Kiti Microsoft 365 Hesaplarını Etkiliyor

- Xiū gǒu Kimlik Avı Kiti Önemli Sektörlerde İngiltere, ABD, Japonya ve Avustralya’yı Etkiliyor