Tehdit aktörleri, sistemlere sızmak ve web tarayıcılarından ve kullanıcı kimlik bilgilerinden verileri çalmak için mızrak aktı ve steganografiyi kullandığı için daha önceki bir beyaz makalede ayrıntılı olarak ayrıntılı olarak ayrıntılı olarak açıklanmış olan sofistike VIP Keylogger kötü amaçlı yazılımını yeniden canlandırdı.

Bu yineleme, son yükü dağıtmak için otomatik tabanlı bir enjektör sunarak, tuş vuruşu günlüğü, Chrome, Microsoft Edge ve Mozilla Firefox gibi tarayıcılardan kimlik bilgisi yakalaması ve pano izleme gibi temel veri hırsızlığı işlevlerini korurken önceki yöntemlerden bir kaymayı işaretler.

Kötü amaçlı yazılımların teslimatı, kötü niyetli eklere sahip kimlik avı e -postalarına dayanır, yükü yürütmek için kullanıcı güveninden yararlanır, bu da otomatik antivirüs algılamalarını yürütülebilir dosyalar halinde derleyerek geleneksel antivirüs algılamalarını atlamak için Autoit’in gizleme özelliklerinden yararlanır.

Kötü amaçlı yazılım dağılımında gelişen taktikler

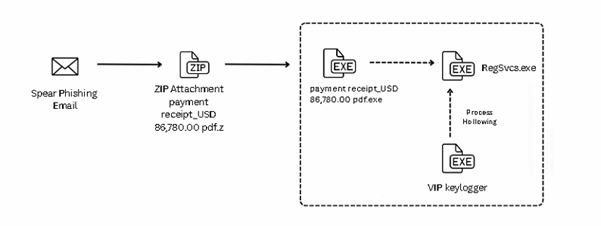

Enfeksiyon zinciri, gizlenmiş bir yürütülebilir dosya barındıran “PDF.Exe” adlı bir fermuar arşivi içeren bir mızrak akhis e-postası ile başlar.

Yürütme üzerine, bu dosya iki şifreli dosya leucoryx ve sistemin geçici klasörü avenesinto bırakan gömülü bir otomatik komut dosyasını tetikler.

Seqrite raporuna göre, bu dosyalar çalışma zamanında özel bir XOR tabanlı işlev (khixtkvlo) kullanılarak şifre çözülür ve LeUcoryx şifre çözme anahtarını sağlar.

Komut dosyası daha sonra yürütülebilir belleği dllcall aracılığıyla tahsis eder, şifre çözülmüş yükü üzerine kopyalar ve doğrudan bellekte yürütür ve gizli işlem sağlar.

Özellikle, Avenes dosyası belleğe yüklenir ve şifre çözülmüş içeriği ortaya çıkaran bellek dökümleriyle kanıtlandığı gibi, gömülü .NET tabanlı VIP Keylogger yükünü yinelemeli olarak açan bir şifre çözme rutini ile işlenir.

Kalıcılık elde etmek için, kötü amaçlı yazılım, başlangıç klasörüne, kullanıcı girişi üzerine “AppData \ local \ dunlop” dizininde bulunan birincil yük definini otomatik olarak yürüten bir Visual Basic komut dosyası (.VBS) dağıtır ve sessiz arka plan çalışmasına izin verir.

Teknik püskürtme

Süreç oyununun kullanıldığı kötü amaçlı yazılım, regsvcs.exe’yi CreateProcess aracılığıyla askıya alınmış bir durumda ortaya çıkarır, orijinal kodunu kaldırır ve yürütmeye devam etmeden önce şifreli VIP Keylogger yükünü adres alanına enjekte eder.

Bu teknik, kötü amaçlı yazılımın meşru bir sistem süreci olarak maskelenmesini sağlar, Keylogger’ın işlevlerini gösteren dizeler içeren enjekte edilen kod.

Önceki bir teknik makalede kapsamlı bir şekilde analiz edilen son yük, SMTP protokolleri aracılığıyla veri sızdırmasını ve bir komut ve kontrol sunucusu ile iletişimi kolaylaştırır ve çok aşamalı çalma özelliklerinin altını çizer.

Bu kampanya, sosyal mühendisliği ileri kaçaklama taktikleriyle harmanlamada tehdit aktörlerinin gelişen sofistike olmasını vurgulamakta, kuruluşları bu tür riskleri azaltmak için e -posta filtreleme, uç nokta tespiti ve davranışsal analizleri geliştirmeye çağırıyor.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer | Tanım |

|---|---|---|

| MD5 | F | Ödeme Makbalı_USD 86.780.00 PDF.EXE |

| MD5 | 0B0AE173FABFCE0C5FBA521D71895726 | VIP Keylogger |

| Alan/IP | hxxp: //51.38.247.67: 8081 | Komut ve kontrol sunucusu |

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!