‘V3G4’ olarak izlenen yeni bir Mirai botnet varyantı, DDoS (dağıtılmış hizmet reddi) saldırılarında kullanılmak üzere Linux tabanlı sunucularda ve IoT cihazlarında 13 güvenlik açığı hedefliyor.

Kötü amaçlı yazılım, zayıf veya varsayılan telnet/SSH kimlik bilgilerini kaba kuvvet uygulayarak ve hedef cihazlarda uzaktan kod yürütme gerçekleştirmek için sabit kodlanmış kusurlardan yararlanarak yayılır. Bir cihaz ihlal edildiğinde, kötü amaçlı yazılım cihaza bulaşır ve onu botnet sürüsüne dahil eder.

Söz konusu kötü amaçlı yazılım, Temmuz 2022 ile Aralık 2022 arasında kötü amaçlı etkinliği izlediğini bildiren Palo Alto Networks (Birim 42) araştırmacıları tarafından üç ayrı kampanyada tespit edildi.

Birim 42, üç saldırı dalgasının da aynı tehdit aktöründen kaynaklandığına inanıyor çünkü sabit kodlu C2 etki alanları aynı diziyi içeriyor, kabuk betiği indirmeleri benzer ve tüm saldırılarda kullanılan botnet istemcileri aynı işlevlere sahip.

V3G4 saldırıları, aşağıdaki 13 güvenlik açığından birinin kullanılmasıyla başlar:

- CVE-2012-4869: FreePBX Elastix uzaktan komut yürütme

- Gitorious uzaktan komut yürütme

- CVE-2014-9727: FRITZ!Box Web Kamerası uzaktan komut yürütme

- Mitel AWC uzaktan komut yürütme

- CVE-2017-5173: Geutebruck IP Kameralar uzaktan komut yürütme

- CVE-2019-15107: Webmin komut enjeksiyonu

- Spree Commerce keyfi komut yürütme

- FLIR Termal Kamera uzaktan komut yürütme

- CVE-2020-8515: DrayTek Vigor uzaktan komut yürütme

- CVE-2020-15415: DrayTek Vigor uzaktan komut yürütme

- CVE-2022-36267: Airspan AirSpot uzaktan komut yürütme

- CVE-2022-26134: Atlassian Confluence uzaktan komut yürütme

- CVE-2022-4257: C-Data Web Yönetim Sistemi komut enjeksiyonu

.png)

Hedef aygıtı ele geçirdikten sonra, sisteme Mirai tabanlı bir yük bırakılır ve sabit kodlanmış C2 adresine bağlanmaya çalışır.

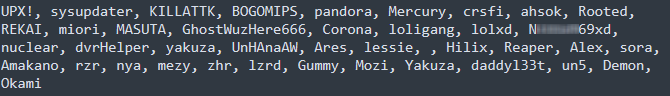

Botnet ayrıca, diğer rakip botnet kötü amaçlı yazılım ailelerini içeren sabit kodlu bir listeden bir dizi işlemi sonlandırmaya çalışır.

V3G4’ü çoğu Mirai varyantından ayıran bir özellik, yalnızca bir yerine dört farklı XOR şifreleme anahtarı kullanmasıdır, bu da kötü amaçlı yazılımın kodunda tersine mühendislik yapmayı ve işlevlerini çözmeyi daha zor hale getirir.

Diğer cihazlara yayılırken botnet, varsayılan veya zayıf kimlik bilgilerini kullanarak bağlanmaya çalışan bir telnet/SSH kaba kuvvet kullanır. Birim 42, daha önceki kötü amaçlı yazılım varyantlarının yaymak için hem telnet/SSH kaba kuvvet hem de güvenlik açığından yararlanma kullandığını, daha sonraki örneklerin ise tarayıcı kullanmadığını fark etti.

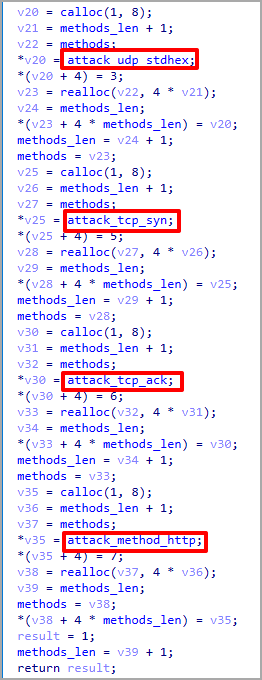

Son olarak, güvenliği ihlal edilmiş cihazlara, TCP, UDP, SYN ve HTTP taşma yöntemleri dahil olmak üzere doğrudan C2’den DDoS komutları verilir.

V3G4, muhtemelen belirli web sitelerinde veya çevrimiçi hizmetlerde hizmet kesintisine neden olmak isteyen müşterilere DDoS hizmetleri satmaktadır.

Ancak, bu değişken şu anda belirli bir hizmete bağlı değildir.

Her zaman olduğu gibi, cihazlarınızı Mirai benzeri enfeksiyonlardan korumanın en iyi yolu, varsayılan parolayı değiştirmek ve en son güvenlik güncellemelerini yüklemektir.