Nispeten yeni bir Mirai tabanlı botnet, karmaşıklık açısından büyüyor ve artık endüstriyel yönlendiriciler ve akıllı ev cihazlarındaki güvenlik kusurları için sıfır gün açıklarından yararlanıyor.

Botnet’in gelişimini ve saldırılarını izleyen Chainxin X Lab araştırmacılarına göre, daha önce bilinmeyen güvenlik açıklarından yararlanma Kasım 2024’te başladı.

Güvenlik sorunlarından biri, VulnCheck’in Aralık ayı sonlarında keşfettiği ancak 20 Aralık civarında bu durumdan yararlanma çabalarını fark ettiği Dört Faith endüstriyel yönlendiricilerdeki bir güvenlik açığı olan CVE-2024-12856’dır.

Sıfır gün açıklarından yararlanmak için, Neterbit yönlendiricileri ve Vimar akıllı ev cihazlarındaki kusurlara yönelik diğer özel istismarların yanı sıra, Four-Faith yönlendiricileri etkileyen CVE-2024-12856 için sıfır gün istismarından yararlanılıyor.

Botnet profili

Adı homofobik bir referans olan botnet, aynı zamanda Neterbit yönlendiricileri ve Vimar akıllı ev cihazlarındaki bilinmeyen güvenlik açıklarına yönelik özel istismarlardan da yararlanıyor.

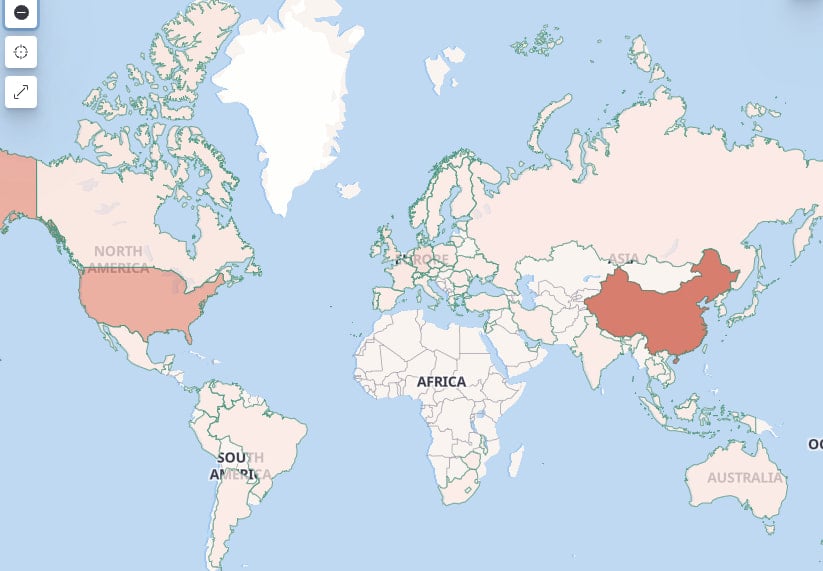

Geçen yıl Şubat ayında keşfedildi ve şu anda çoğunlukla Çin, ABD, Rusya, Türkiye ve İran’da olmak üzere günlük 15.000 aktif bot düğümü sayılıyor.

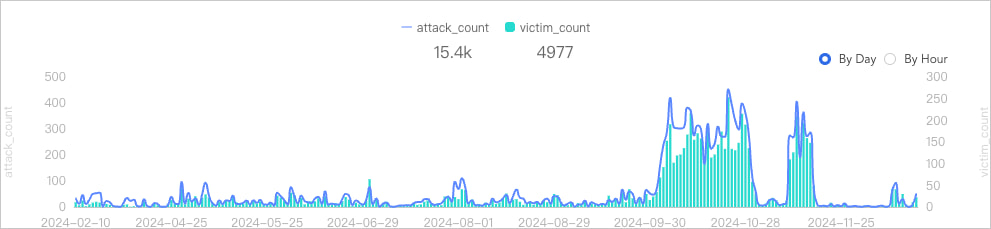

Ana hedefinin, kâr amacıyla belirli hedefler üzerinde dağıtılmış hizmet reddi (DDoS) gerçekleştirmek, her gün yüzlerce kuruluşu hedef almak ve etkinliğin Ekim ve Kasım 2024’te zirveye ulaşması gibi görünüyor.

Kaynak: X Laboratuvarı

Kötü amaçlı yazılım, 20’den fazla güvenlik açığının internete açık cihazlara yayılması için genel ve özel istismarların bir karışımından yararlanıyor; DVR’leri, endüstriyel ve ev yönlendiricilerini ve akıllı ev cihazlarını hedefliyor.

Özellikle aşağıdakileri hedefler:

- ASUS yönlendiricileri (N günlük istismarlar yoluyla).

- Huawei yönlendiricileri (CVE-2017-17215 aracılığıyla)

- Neterbit yönlendiricileri (özel yararlanma)

- LB-Link yönlendiricileri (CVE-2023-26801 aracılığıyla)

- Dört Faktörlü Endüstriyel Yönlendiriciler (sıfır gün aracılığıyla artık CVE-2024-12856 olarak izlenmektedir)

- PZT kameralar (CVE-2024-8956 ve CVE-2024-8957 aracılığıyla)

- Kguard DVR

- Lilin DVR (uzaktan kod yürütme açıkları yoluyla)

- Genel DVR’ler (TVT editBlackAndWhiteList RCE gibi güvenlik açıklarını kullanan)

- Vimar akıllı ev cihazları (muhtemelen açıklanmayan bir güvenlik açığını kullanıyor)

- Çeşitli 5G/LTE cihazları (muhtemelen yanlış yapılandırmalar veya zayıf kimlik bilgileri nedeniyle)

Botnet, zayıf Telnet şifreleri için kaba zorlama modülü içerir, benzersiz imzalara sahip özel UPX paketi kullanır ve istemcileri güncellemek, ağları taramak ve DDoS saldırıları gerçekleştirmek için Mirai tabanlı komut yapılarını uygular.

Kaynak: X Laboratuvarı

X Lab, botnet’in DDoS saldırılarının süresinin kısa olduğunu, 10 ila 30 saniye sürdüğünü, ancak yoğunluğunun yüksek olduğunu, trafikte 100 Gbps’yi aştığını ve bunun da sağlam altyapılarda bile kesintilere neden olabileceğini bildiriyor.

X Lab şöyle açıklıyor: “Saldırıların hedefleri dünyanın her yerinde ve çeşitli endüstrilere dağılmış durumda.”

Araştırmacılar, “Saldırıların ana hedefleri Çin, ABD, Almanya, İngiltere ve Singapur’da dağıtılıyor” diyor.

Genel olarak botnet, n günlük ve hatta sıfır gün kusurlarına yönelik istismarları kullanarak çeşitli cihaz türleri genelinde yüksek enfeksiyon oranlarını koruma konusunda benzersiz bir yetenek sergiliyor.

Kullanıcılar, satıcının en son cihaz güncellemelerini yükleme, gerekmiyorsa uzaktan erişimi devre dışı bırakma ve varsayılan yönetici hesabı kimlik bilgilerini değiştirme yönündeki genel öneriyi izleyerek cihazlarını koruyabilir.