Mirai kötü amaçlı yazılım botnet’in yeni bir varyantı, TBK DVR-4104 ve DVR-4216 dijital video kayıt cihazlarında bir komut enjeksiyon güvenlik açığından yararlanıyor.

CVE-2024-3721 altında izlenen kusur, Nisan 2024’te güvenlik araştırmacısı “Netsecfish” tarafından açıklanan bir komut enjeksiyon güvenlik açığıdır.

O zaman yayınlanan araştırmacı (POC), belirli parametrelerin (MDB ve MDC) manipülasyonu yoluyla kabuk komutu yürütülmesi sağlayarak, savunmasız bir uç noktaya özel hazırlanmış bir sonrası istek şeklinde geldi.

Kaspersky şimdi, NetSecfish’in POC’sini kullanarak yeni bir Mirai Botnet varyantından Linux Honeypot’larında CVE-2024-3721’in aktif olarak sömürülmesini yakaladığını bildirdi.

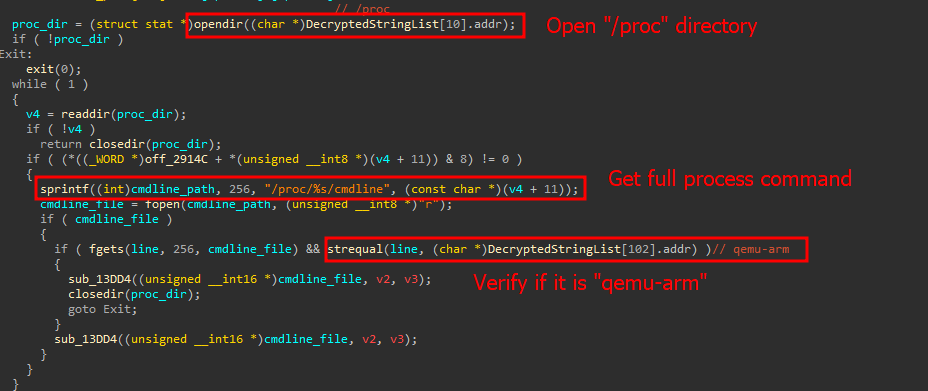

Saldırganlar, cihazı BotNet Swarm’a kaydetmek için Komut ve Kontrol (C2) sunucusu ile iletişim kuran bir ARM32 kötü amaçlı yazılım ikili bırakmak için istismardan yararlanır. Oradan, cihaz muhtemelen dağıtılmış hizmet reddi (DDOS) saldırıları, proxy kötü niyetli trafik ve diğer davranışları yürütmek için kullanılır.

Kaynak: Kaspersky

Saldırı Etkisi ve Düzeltmeleri

Netsecfish geçen yıl CVE-2024-3721’e karşı savunmasız yaklaşık 114.000 internete maruz kalan DVR olduğunu bildirmesine rağmen, Kaspersky’nin taramaları hala önemli olan yaklaşık 50.000 açık cihaz gösteriyor.

Çoğu enfeksiyon Rus siber güvenlik firması, Çin, Hindistan, Mısır, Ukrayna, Rusya, Türkiye ve Brezilya’nın en son Mirai varyant etkisi ile ilişkili olduğunu görüyor. Bununla birlikte, bu Kaspersky’nin telemetrisine dayanmaktadır ve birçok ülkede tüketici güvenlik ürünleri yasaklandığından, bu BotNet’in hedefleme odağını doğru bir şekilde yansıtmayabilir.

Şu anda, satıcı TBK Vision’ın CVE-2024-3721 kusurunu ele almak için güvenlik güncellemeleri yayınlayıp yayınlamadığı veya kapatılmamış kalıp kalmadığı belirsizdir. BleepingComputer bunu sormak için TBK ile temasa geçti, ancak hala onların yanıtını bekliyoruz.

DVR-4104 ve DVR-4216’nın Novo, Cenova, QSEE, 1 inç 1’de XVR 5, Securus, gece baykuşu, DVR giriş, HVR giriş ve MDVR markaları altında kapsamlı bir şekilde yeniden markalaştığını belirtmek gerekir, bu nedenle Etkilenen Gizeler için yamaların kullanılabilirliği karmaşık bir konudur.

TBK Vision kusurunu açıklayan araştırmacı, geçen yıl yaşam sonu cihazlarına karşı sömürüyü körükleyen diğer kusurları keşfetti.

Özellikle, NetSecfish 2024’te on binlerce EOL D-Link cihazını etkileyen bir arka kapı hesabı sorunu ve bir komut enjeksiyon güvenlik açığı açıkladı.

Her iki durumda da POC’nin açıklamasından sadece birkaç gün sonra aktif sömürü tespit edildi. Bu, kötü amaçlı yazılım yazarlarının kamu istismarlarını cephaneliğine ne kadar hızlı bir şekilde dahil ettiklerini gösterir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.