Güvenlik araştırmacıları, kripto para madenciliği yapmak için ‘Migo’ adlı bir kötü amaçlı yazılım kullanarak Linux ana bilgisayarlarındaki Redis sunucularını hedef alan yeni bir kampanya keşfetti.

Redis (Uzak Sözlük Sunucusu), oyun, teknoloji, finansal hizmetler gibi sektörlerde gerçek zamanlı uygulamalar için saniyede binlerce isteğe hizmet veren, yüksek performansıyla bilinen, veritabanı, önbellek ve mesaj aracısı olarak kullanılan bir bellek içi veri yapısı deposudur. ve sağlık hizmetleri.

Bilgisayar korsanları kaynakları ele geçirmek, verileri çalmak ve diğer kötü amaçlı amaçlar için her zaman açıkta kalan ve potansiyel olarak savunmasız Redis sunucularını ararlar.

Yeni kötü amaçlı yazılım türüyle ilgili ilginç olan şey, Redis’in güvenlik özelliklerini kapatan ve kripto korsanlık faaliyetlerinin uzun süre devam etmesine olanak tanıyan sistemi zayıflatan komutların kullanılmasıdır.

Migo kampanyası, bulut adli bilişim sağlayıcısı Cado Security’deki analistler tarafından tespit edildi ve analistler, bal küplerinde saldırganların koruyucu yapılandırmaları kapatmak ve sunucudan yararlanmak için CLI komutlarını kullandığını gözlemledi.

Redis kalkanlarını kapatma

Redis sunucularının güvenliği ihlal edildiğinde saldırganlar, sonraki komutların alınmasına ve replikaların yazılabilir hale getirilmesine olanak sağlamak için kritik güvenlik özelliklerini devre dışı bırakır.

Cado, saldırganların Redis CLI aracılığıyla aşağıdaki yapılandırma seçeneklerini devre dışı bıraktığını fark ettiklerini söylüyor.

- korumalı modu ayarla: bunun devre dışı bırakılması, Redis sunucusuna harici erişime izin vererek bir saldırganın kötü amaçlı komutları uzaktan yürütmesini kolaylaştırır.

- çoğaltma salt okunur: Bunu kapatmak, saldırganların doğrudan kopyalara yazmasına ve kötü amaçlı yükleri veya veri değişikliklerini dağıtılmış bir Redis kurulumuna yaymasına olanak tanır.

- aof-yeniden yazma-artımlı-fsync: devre dışı bırakılması, salt ekleme dosyası (AOF) yeniden yazma işlemleri sırasında daha ağır GÇ yüküne neden olabilir ve alışılmadık GÇ desenlerine sahip algılama araçlarının dikkatini dağıtarak saldırganların tespit edilmeden kalmasına yardımcı olabilir.

- rdb-save-artımlı-fsync: Bunu kapatmak, RDB anlık görüntüsü kaydetme sırasında performansın düşmesine neden olabilir ve potansiyel olarak saldırganların hizmet reddine (DoS) neden olmasına veya kalıcılık davranışını kendi avantajlarına göre değiştirmesine olanak tanır.

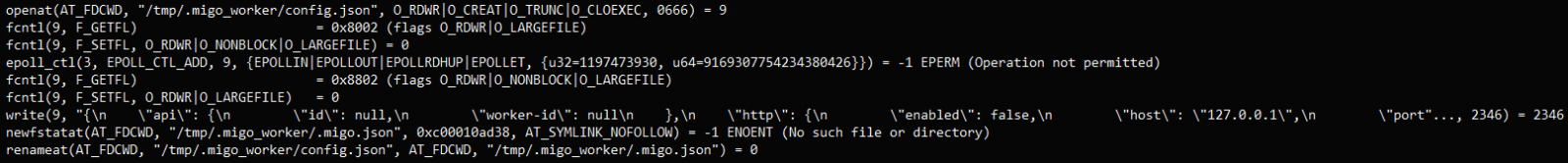

Daha sonra saldırganlar, arka planda görev olarak yürütülmek üzere Migo’nun birincil yükünü (/tmp/.migo) Transfer.sh’den alan Pastebin’den bir komut dosyası indiren bir cron işi kurar.

Bu, Go’da derlenen, analizi engellemek için derleme zamanı gizleme özelliğine sahip, UPX paketli bir ELD ikili programıdır.

Cado, Migo’nun birincil işlevinin, değiştirilmiş bir XMRig (Monero) madencisini doğrudan GitHub’un CDN’sinden tehlikeye atılmış uç noktaya getirmek, kurmak ve başlatmak olduğunu söylüyor.

Kötü amaçlı yazılım, bir systemd hizmeti ve ilgili zamanlayıcı oluşturarak madenci için kalıcılık sağlar, sürekli çalışmasını sağlar ve saldırganın hesabında kripto para birimi madenciliği yapar.

Cado, Migo’nun süreçlerini ve dosyalarını gizlemek için kullanıcı modu rootkit’i kullandığını, bunun da tespit ve kaldırmayı zorlaştırdığını bildiriyor.

Kötü amaçlı yazılım, işlemleri ve dosyaları listeleyen sistem araçlarının davranışını engellemek ve değiştirmek için ‘/etc/ld.so.preload’ dosyasını değiştirerek varlığını etkili bir şekilde gizler.

Saldırı, Migo’nun belirli IP’lere giden trafiği engellemek için güvenlik duvarı kuralları ayarlaması ve SELinux’u devre dışı bırakmak, bulut sağlayıcı izleme aracılarını aramak ve potansiyel olarak devre dışı bırakmak ve rakip madencileri veya yükleri kaldırmak için komutlar yürütmesiyle sona eriyor.

Ayrıca /etc/hosts dosyasını değiştirerek bulut hizmet sağlayıcılarıyla iletişimi engelleyerek etkinliğini daha da gizler.

Migo’nun saldırı zinciri, arkasındaki tehdit aktörünün Redis ortamı ve operasyonları konusunda güçlü bir anlayışa sahip olduğunu gösteriyor.

Her ne kadar kripto hırsızlığı tehdidi, kesintilere veya veri bozulmasına yol açmadığından çok ciddi olmasa da, tehdit aktörü bu erişimi daha tehlikeli yükler sağlamak için kullanabilir.