‘MetaStealer’ adlı yeni bir bilgi hırsızı kötü amaçlı yazılım, Intel tabanlı macOS bilgisayarlardan çok çeşitli hassas bilgileri çalarak ortalıkta göründü.

Geçen yıl popülerlik kazanan ‘META’ bilgi hırsızıyla karıştırılmaması gereken MetaStealer, Apple’ın yerleşik antivirüs teknolojisi XProtect’ten kaçabilen ve iş kullanıcılarını hedef alan Go tabanlı bir kötü amaçlı yazılımdır.

SentinelOne, son birkaç aydır kötü amaçlı yazılımı takip ettiğini ve dağıtımında sosyal mühendisliğin olağandışı bir katılımını gördüğünü bildirdi.

Kötü amaçlı yazılımın, bilgi hırsızlığını hedefleyen başka bir Go tabanlı macOS olan Atomic Stealer ile bazı benzerlikleri olsa da kod çakışması sınırlıdır ve dağıtım yöntemleri farklıdır.

Bu nedenle SentinelOne, MetaStealer’ın ayrı bir işlem olduğu sonucuna varıyor.

MacOS sistemlerine varış

SentinelOne, VirusTotal’da, MetaStealer tehdit aktörlerinin kötü amaçlı yazılımı dağıtmak için işletmelerle iletişim kurduğunu ve şirketin müşterilerini taklit ettiğini belirten bir yorum içeren bir kötü amaçlı yazılım örneği buldu.

“Tasarım müşterisi gibi davranan biri tarafından hedef alındım ve sıra dışı bir şey olduğunu fark etmedim. Geçen hafta iş üzerinde görüştüğüm adam bana bu DMG dosyasını içeren şifre korumalı bir zip dosyası gönderdi. VirusTotal’ın yorumunda ise bunun biraz tuhaf olduğunu düşündüm” ifadeleri yer alıyor.

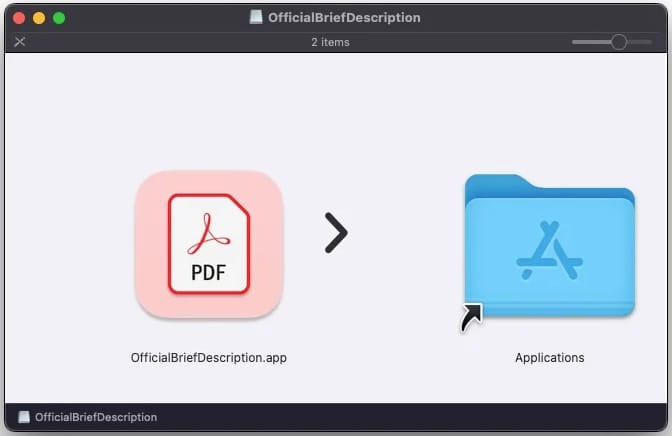

“İçeriği görmek için görüntüyü bilgisayarıma yerleştirdim. PDF olarak gizlenmiş bir uygulama içeriyordu, açmadım ve o zaman onun bir dolandırıcı olduğunu fark ettim.”

Kimlik avı e-postalarına eklenen disk görüntü dosyaları, dosya sistemine monte edildiğinde, kurbanı onları açması için kandırmak amacıyla PDF dosyaları olarak görünen yanıltıcı şekilde adlandırılmış yürütülebilir dosyalar içerir.

SentinelOne, aşağıdakiler de dahil olmak üzere, Adobe yazılımı veya istemci çalışmasının adını taşıyan DMG’leri gözlemlemiştir:

- Reklamcılık referans şartları (MacOS sunumu).dmg

- KONSEPT A3 yemeklerin ve English.dmg’ye çevirilerin yer aldığı tam menü

- AnimasyonluPoster.dmg

- Brief_Presentation-Task_Overview-(SOW)-PlayersClub.dmg

- AdobeOfficialBriefDescription.dmg

- Adobe Photoshop 2023 (AI ile) installer.dmg

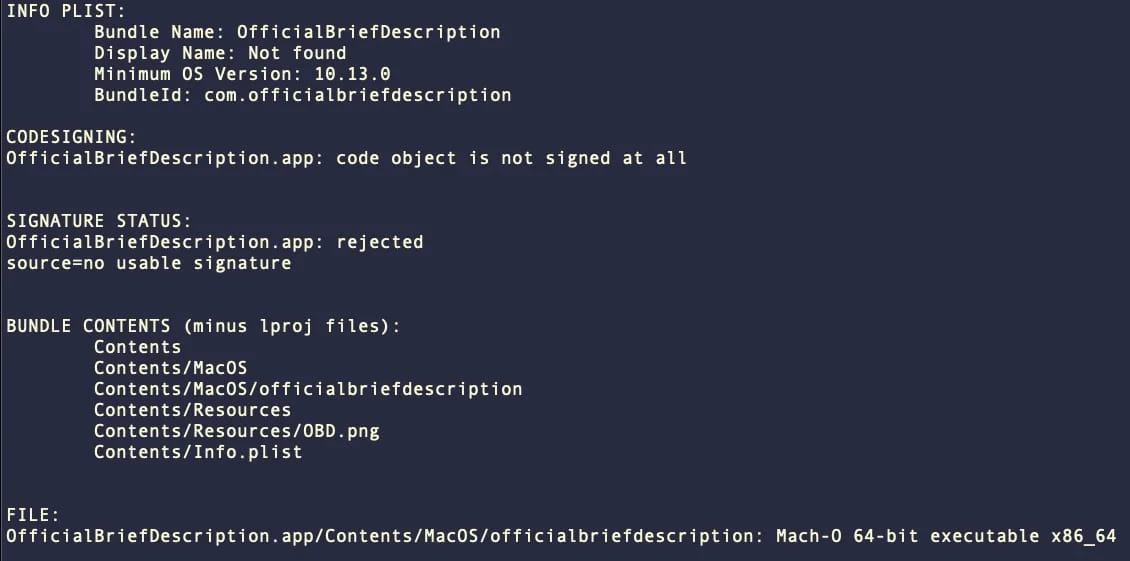

Kötü amaçlı yazılımın uygulama paketleri, Info.plist dosyası, simge görüntüsünün bulunduğu Kaynaklar klasörü ve kötü amaçlı Mach-O yürütülebilir dosyasının bulunduğu bir macOS klasörü gibi temel temel öğeleri içerir.

Bazı sürümlerde Apple Geliştirici Kimliği bulunmasına rağmen SentinelOne tarafından incelenen örneklerin hiçbiri imzalanmadı.

MetaStealer yetenekleri

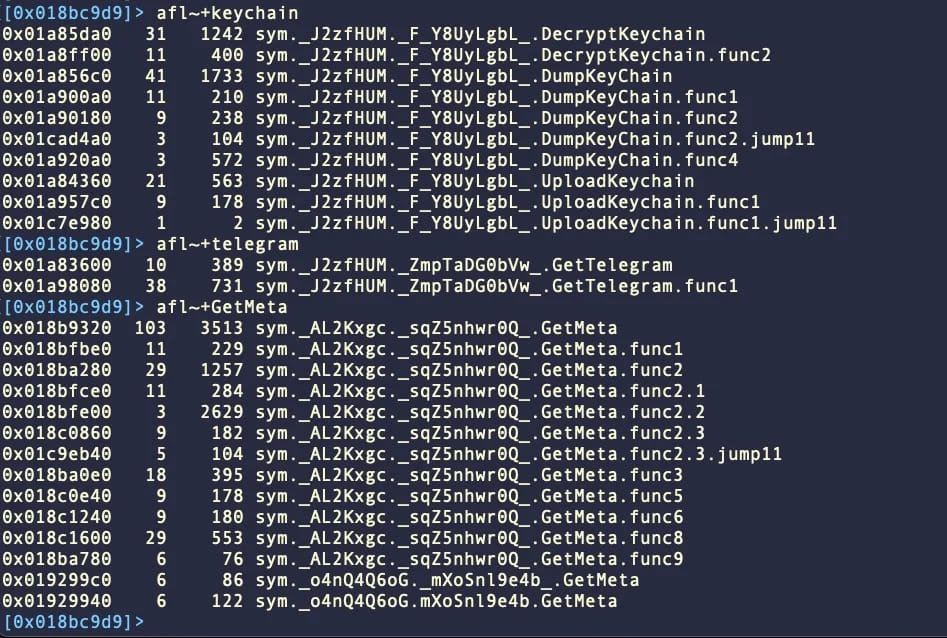

MetaStealer, parolalar, dosyalar ve uygulama verileri de dahil olmak üzere ele geçirilen sistemlerde depolanan bilgileri çalmaya çalışır ve ardından bunları 3000 numaralı bağlantı noktası üzerinden TCP aracılığıyla sızdırmaya çalışır.

Spesifik olarak, kötü amaçlı yazılım özellikleri işlevleri, anahtar zincirinin dışarı sızmasına ve kayıtlı şifrelerin çıkarılmasına, sistemden dosyaların çalınmasına ve Telegram ve Meta (Facebook) hizmetlerinin hedeflenmesine olanak tanır.

Anahtar zinciri, web siteleri, uygulamalar, Wi-Fi ağları, sertifikalar, şifreleme anahtarları, kredi kartı bilgileri ve hatta özel notlar için kimlik bilgilerini yöneten, macOS için sistem düzeyinde bir parola yönetim sistemidir.

Dolayısıyla anahtarlık içeriklerinin sızması, saldırganların hassas verilere erişmesini sağlayabilecek güçlü bir özelliktir.

Mevcut sürümünde MetaStealer yalnızca Intel x86_64 mimarisinde çalışıyor; bu, kurban kötü amaçlı yazılımı çalıştırmak için Rosetta’yı kullanmadığı sürece Apple Silicon işlemciler (M1, M2) üzerinde çalışan macOS sistemlerinden ödün veremeyeceği anlamına geliyor.

Bu, tehdidi hafifletiyor ve Intel tabanlı Apple bilgisayarların kullanımdan kaldırılması nedeniyle tehdidi giderek azalan sayıda potansiyel kurbanla sınırlandırıyor.

Ancak MetaStealer, Apple Silicon için yerel destek ekleyen yeni bir sürüm yayınlayabilir, bu nedenle dikkat edilmesi gereken bir tehdittir.