MetaStealer, 2022’de ortaya çıkan ve RedLine’ın önceki kod tabanından yararlanan popüler bir kötü amaçlı yazılımdır. Hırsızlar suç dünyasında çok popüler bir ürün haline geldi, öyle ki çeşitli gruplar arasında rekabet var.

Tehdit aktörleri öncelikle MetaStealer’ı düşürmek için malspam’i ve çalıntı YouTube hesapları aracılığıyla yazılımı kırmak için bir enfeksiyon vektörü olarak kullandılar, ancak bu daha önce en az bir kez bir kötü amaçlı reklam kampanyasında görülmüştü.

Geçtiğimiz hafta, FakeBat veya PikaBot’u değil, MetaStealer olarak tanıdığımız farklı bir veri yükünü düşüren bazı kötü amaçlı reklamlar gözlemledik. İlginçtir ki, Aralık ayı başında MetaStealer’ın arkasındaki kötü amaçlı yazılım yazarları bir röportaj verdi ve araçlarının yeni ve geliştirilmiş bir sürümünü yayınlamak üzere olduklarını duyurdular.

Dağıtım

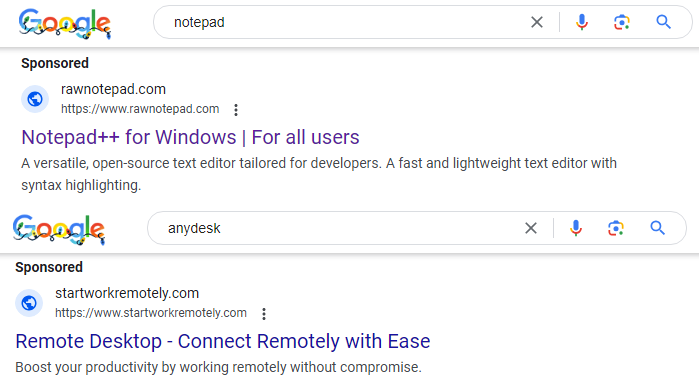

Notepad++ ve AnyDesk için Google aramalarında iki farklı reklam yakaladık:

Google Ads Şeffaflık Merkezi’ne göre kampanyalardan biri Kasım ve Aralık aylarında belirli tarihlerde yayınlandı:

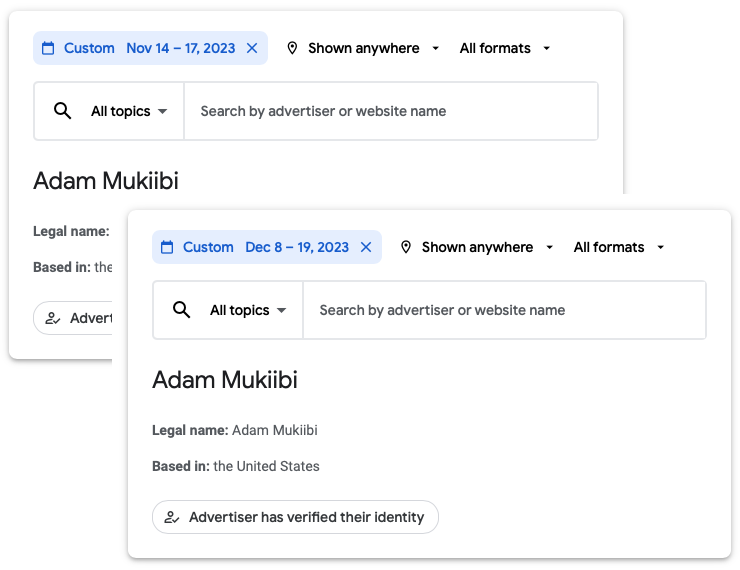

Hem tuzak hem de açılış sayfaları olarak iki alan adı ayarlandı. Bu sitelere doğrudan göz atarsanız, içeriğin otomatik olarak oluşturulmuş gibi göründüğünü görürsünüz. İki sayfanın nasıl benzer bir şablona sahip olduğuna dikkat edin.

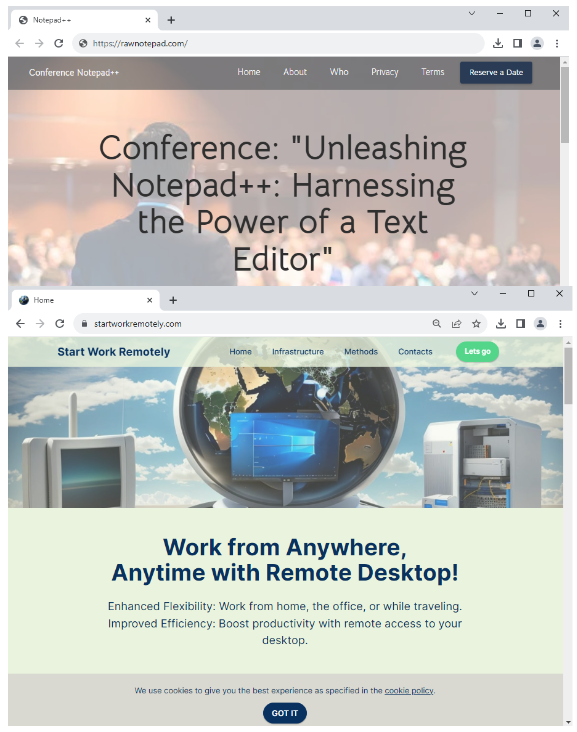

Ancak reklamlara tıklayan ve seçim kriterlerini karşılayan kullanıcılar, kötü amaçlı bir açılış sayfasına ve bir indirme bağlantısına sahip olacak:

Yük

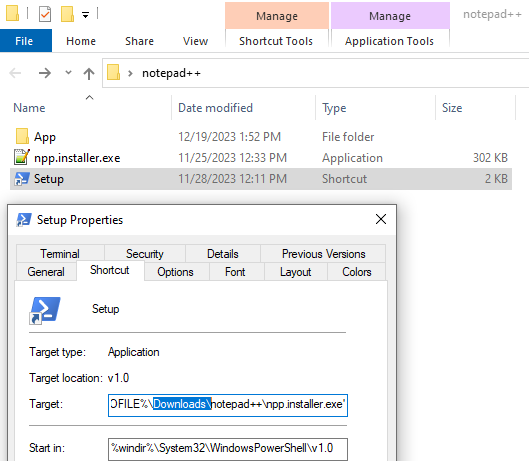

Kasım ayı verisi, İndirilenler klasörüne giden sabit kodlu bir yol kullanan PowerShell’i başlatan bir kısayol içeriyordu (dosya başka bir dizine çıkartılırsa başarısız olurdu):

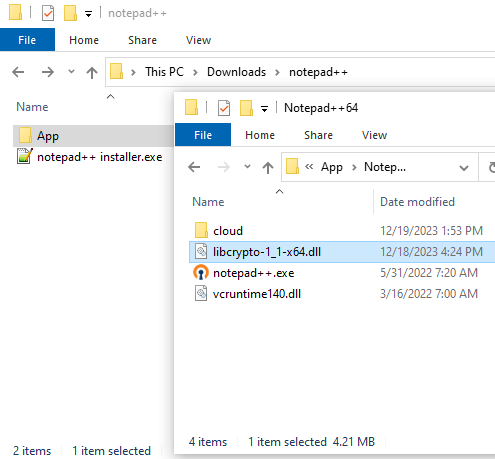

Aralık kampanyasında PowerShell’den kurtululdu ve kötü amaçlı DLL yeniden derlendi:

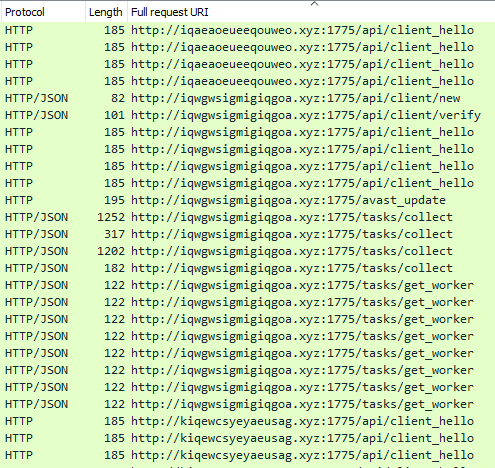

Yalnızca ağ trafiği etkinliğine bakıldığında, her iki verinin de hâlâ 3.x şubesinden MetaStealer olduğu görülüyor:

MetaStealer’a derinlemesine bakmak için Russian Panda’nın bu makalesine göz atın.

Çözüm

MetaStealer geliştiricileri ürünlerini geliştiriyor ve muhtemelen daha fazla müşterinin bu ürünü dağıttığını göreceğiz. Hırsızlar birden fazla amaca hizmet edebilir ancak genellikle suçluların kolayca para kazanabileceği öğeler etrafında dönerler. Kripto cüzdanları genellikle çok beğeniliyor, ancak çeşitli çevrimiçi hizmetler için kimlik bilgileri de öyle. Ve son olarak, hırsızlar ilk erişim aracıları tarafından da kullanılabilir ve böylece fidye yazılımı aktörlerinin yolu açılabilir.

Kötü amaçlı reklamları Google’a bildirdik ve bu kampanyaların arkasındaki altyapıyı zaten engelledik.

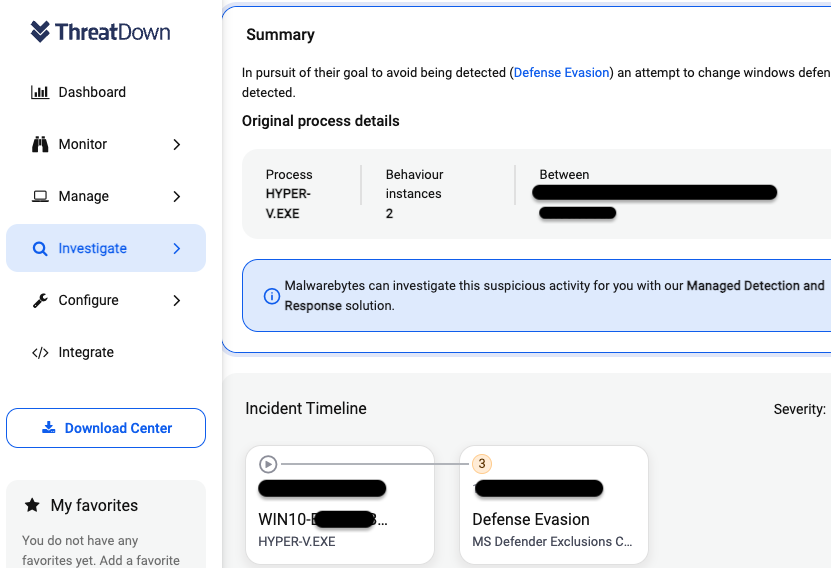

Malwarebytes tarafından desteklenen ThreatDown, bu tehdidi şu şekilde algılar: Trojan.MetaStealer.Generic. Uç Nokta Tespiti ve Yanıtı (EDR), bu saldırıya bağlı süreç etkinliğini de görebilir:

Ek olarak, yeni piyasaya sürülen Olay Zaman Çizelgesi özelliği, Yönetilen Tespit ve Müdahale ekibimizin size yardımcı olabileceği aktif bir izinsiz giriş girişimi konusunda sizi uyarabilir.

Uzlaşma Göstergeleri

Kötü amaçlı alanlar

rawnotepad[.]com

startworkremotely[.]com

Yük URL’leri

rawnotepad[.]com/notepad++.zip

startworkremotely[.]com/Anydesk.zip

Yük karmaları

949c5ae4827a3b642132faf73275fb01c26e9dce151d6c5467d3014f208f77ca

99123063690e244f95b89d96759ec7dbc28d4079a56817f3152834047ab047eb

c5597da40dee419696ef2b32cb937a11fcad40f4f79f9a80f6e326a94e81a90f

MetaStealer C2’ler

wgcuwcgociewewoo[.]xyz

ockimqekmwecocug[.]xyz

kiqewcsyeyaeusag[.]xyz

cewgwsyookogmmki[.]xyz

startworkremotely[.]com

csyeywqwyikqaiim[.]xyz

iqaeaoeueeqouweo[.]xyz

mmswgeewswyyywqk[.]xyz

accounts[.]google[.]com

iqwgwsigmigiqgoa[.]xyz