Android için Medusa bankacılık truva atı, Fransa, İtalya, ABD, Kanada, İspanya, Birleşik Krallık ve Türkiye’yi hedef alan kampanyalarda neredeyse bir yıldır daha düşük bir profil tuttuktan sonra yeniden ortaya çıktı.

Yeni etkinlik Mayıs ayından bu yana izleniyor ve daha az izin gerektiren ve işlemleri doğrudan ele geçirilen cihazdan başlatmak amacıyla yeni özelliklerle gelen daha kompakt değişkenlere dayanıyor

TangleBot olarak da bilinen Medusa bankacılık truva atı, 2020’de keşfedilen bir Android kötü amaçlı yazılım hizmeti (MaaS) işlemidir. Kötü amaçlı yazılım, tuş günlüğü tutma, ekran kontrolleri ve SMS manipülasyonu sağlar.

Aynı ada sahip olmasına rağmen operasyon, fidye yazılımı çetesinden ve dağıtılmış hizmet reddi (DDoS) saldırılarına yönelik Mirai tabanlı botnet’ten farklıdır.

Son kampanyalar, çevrimiçi dolandırıcılık yönetimi şirketi Cleafy’nin tehdit istihbarat ekibi tarafından keşfedildi; kötü amaçlı yazılım çeşitlerinin daha hafif olduğunu, cihazda daha az izne ihtiyaç duyduğunu ve tam ekran kaplama ve ekran görüntüsü yakalamayı içerdiğini söylüyor.

En son kampanyalar

Araştırmacılar, son Medusa varyantlarına dair ilk kanıtın Temmuz 2023’e ait olduğunu söylüyor. Cleafy, bunları, kötü amaçlı yazılımın damlalık uygulamaları yoluyla yandan yüklenmesi için SMS kimlik avına (“smishing”) dayanan kampanyalarda gözlemledi.

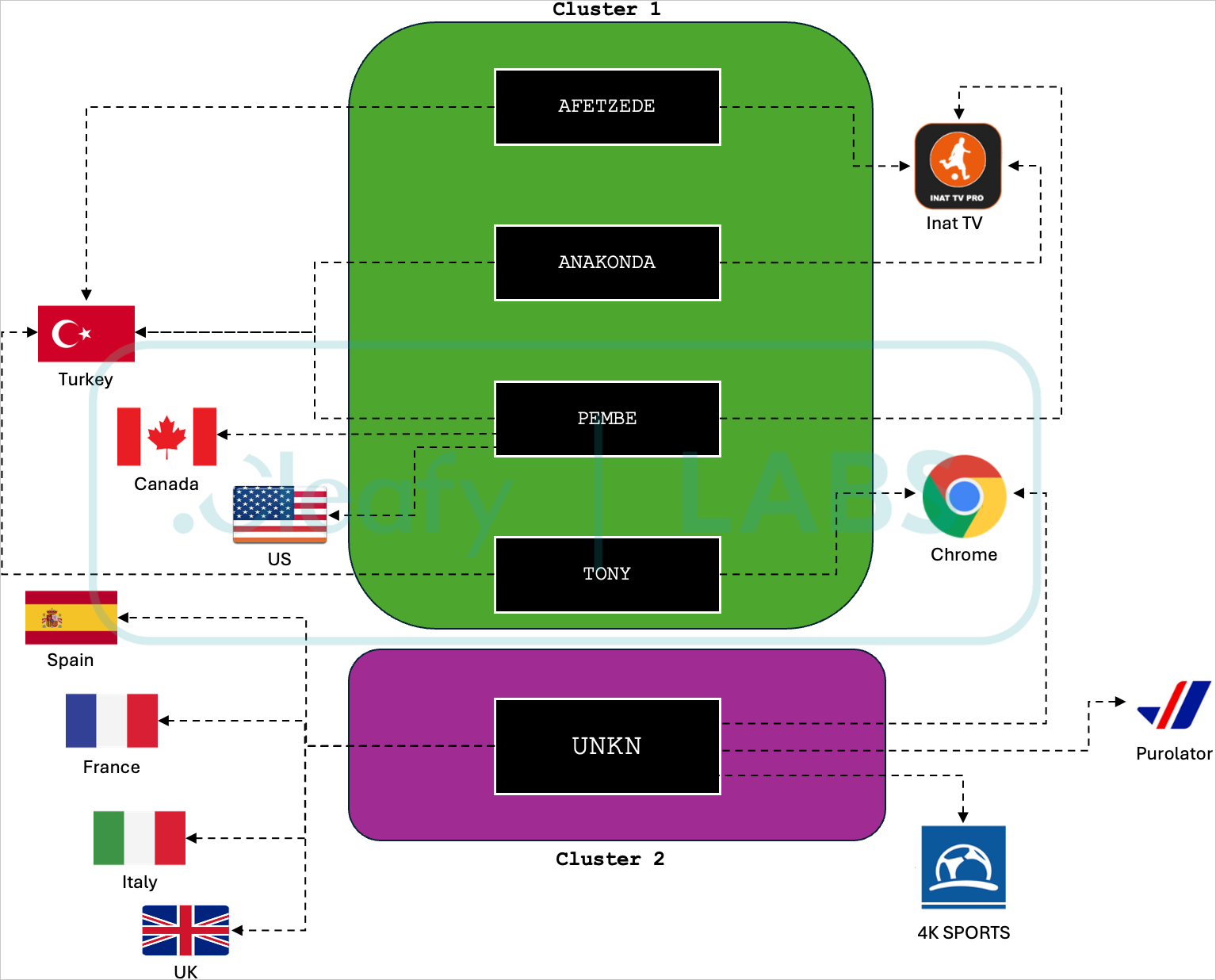

Araştırmacılar, kötü amaçlı yazılımı kullanan 24 kampanya keşfetti ve bunları, kötü amaçlı uygulamalar sunan beş ayrı botnet’e (UNKN, AFETZEDE, ANAKONDA, PEMBE ve TONY) bağladı.

UNKN botnet’i, başta Fransa, İtalya, İspanya ve Birleşik Krallık olmak üzere Avrupa’daki ülkeleri hedeflemeye odaklanan farklı bir tehdit aktörleri kümesi tarafından işletiliyor.

Kaynak: Cleafy

Bu saldırılarda kullanılan son uygulamalar arasında sahte bir Chrome tarayıcı, bir 5G bağlantı uygulaması ve 4K Sports adlı sahte bir yayın uygulaması yer alıyor.

UEFA EURO 2024 şampiyonasının şu anda devam ettiği göz önüne alındığında, 4K Spor yayın uygulamasının yem olarak seçilmesi tam zamanında görünüyor.

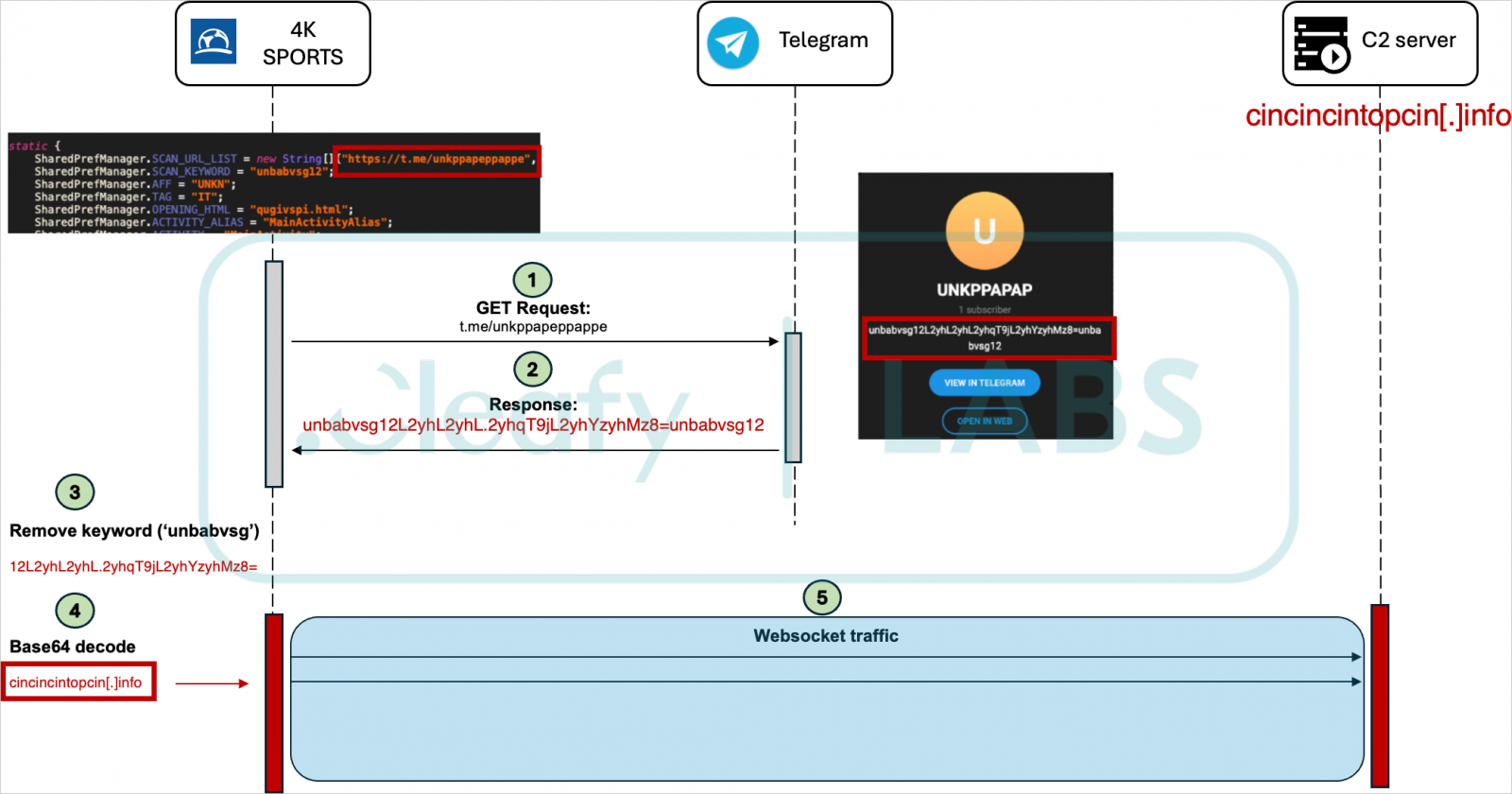

Cleafy, tüm kampanyaların ve botnet’lerin, genel sosyal medya profillerinden komuta ve kontrol (C2) sunucusunun URL’lerini dinamik olarak alan Medusa’nın merkezi altyapısı tarafından yönetildiğini belirtiyor.

Kaynak: Cleafy

Yeni Medusa çeşidi

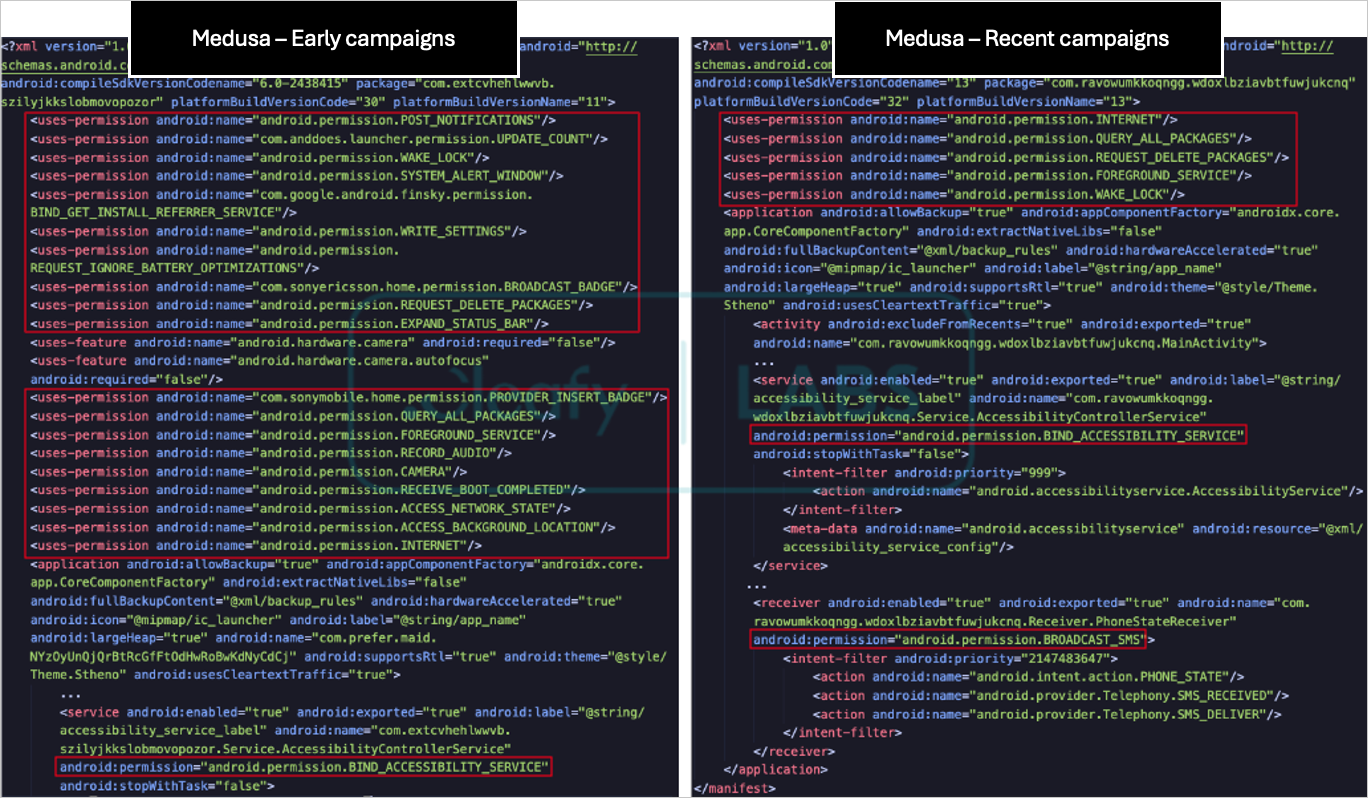

Medusa kötü amaçlı yazılımının yazarları, güvenliği ihlal edilmiş cihazlardaki ayak izini azaltmayı tercih etti; artık yalnızca küçük bir dizi izin talep ediyor ancak yine de Android’in Erişilebilirlik Hizmetlerine ihtiyaç duyuyor.

Ayrıca kötü amaçlı yazılım, kurbanın kişi listesine erişme ve bir anahtar dağıtım yöntemi olan SMS gönderme yeteneğini de koruyor.

Kaynak: Cleafy

Cleafy’nin analizi, kötü amaçlı yazılım yazarlarının, kötü amaçlı yazılımın önceki sürümünden 17 komutu kaldırdığını ve beş yeni komut eklediğini gösteriyor:

- yok edici: belirli bir uygulamayı kaldırın

- izin çizimi: ‘Çizim’ izni isteyin

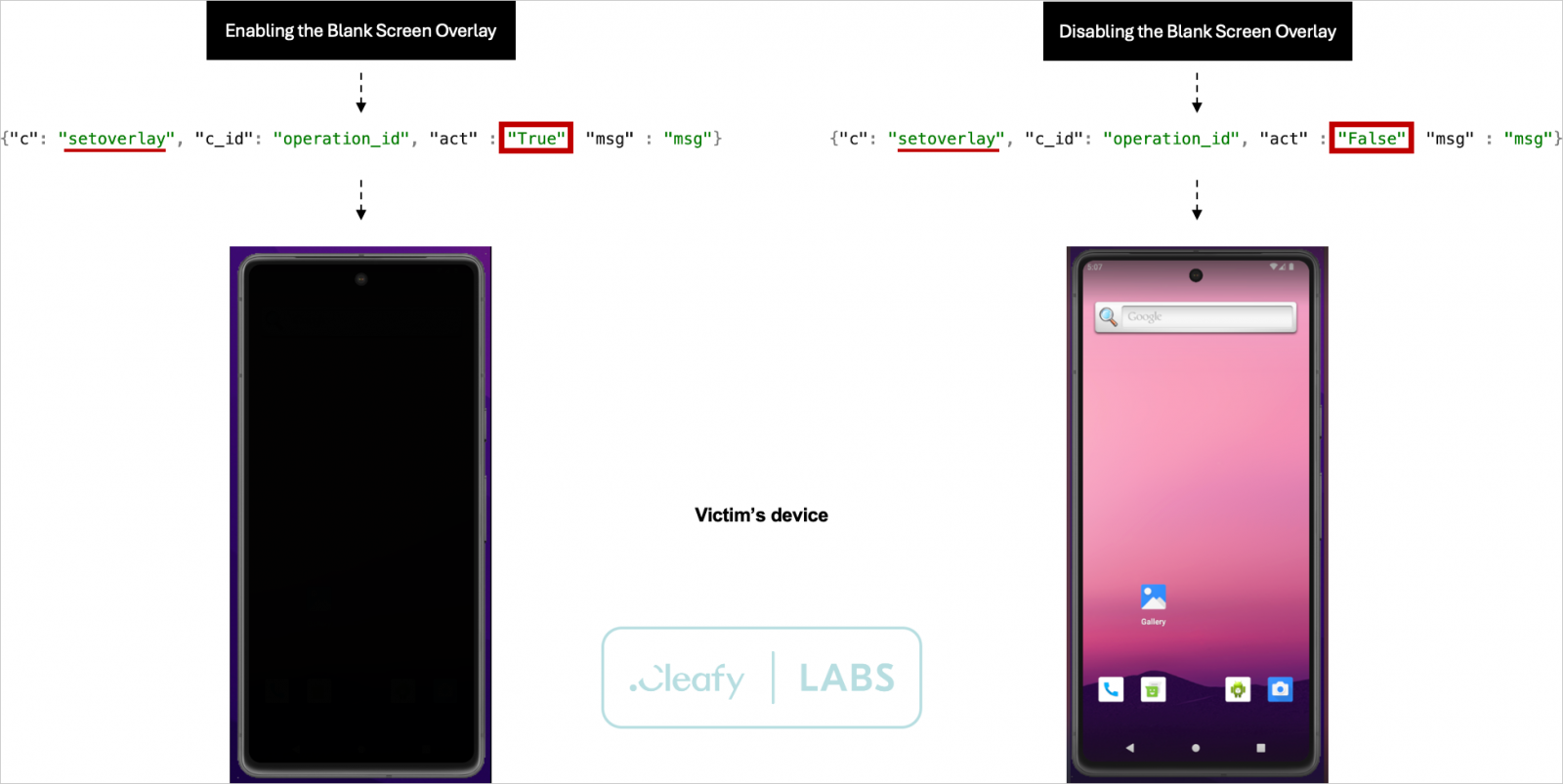

- setoverlay: siyah ekran kaplamasını ayarlama

- take_scr: ekran görüntüsü al

- güncelleme_sec: kullanıcı sırrını güncelle

‘setoverlay’ komutu, uzaktaki saldırganların, arka planda meydana gelen kötü amaçlı ODF etkinliklerini maskelemek için cihazın kilitli/kapalı görünmesi gibi aldatıcı eylemler gerçekleştirmesine olanak tanıdığı için dikkate değerdir.

Kaynak: Cleafy

Yeni ekran görüntüsü alma yeteneği de önemli bir eklenti olup, tehdit aktörlerine virüs bulaşmış cihazlardan hassas bilgileri çalmak için yeni bir yol sağlıyor.

Genel olarak, Medusa mobil bankacılık truva atı operasyonu, hedefleme kapsamını genişletiyor ve daha gizli hale geliyor, daha büyük dağıtıma ve daha yüksek sayıda kurban sayısına zemin hazırlıyor gibi görünüyor.

Cleafy henüz Google Play’deki herhangi bir dropper uygulamasını gözlemlememiş olsa da, MaaS’a katılan siber suçluların sayısı arttıkça dağıtım stratejilerinin çeşitlenmesi ve daha karmaşık hale gelmesi kaçınılmazdır.