MacOS kötü amaçlı yazılım taktiklerinde endişe verici bir evrim sergileyen Kuzey Koreli (DPRK)-Web3 ve kripto para birimi işletmelerini hedefleyen hassas tehdit aktörleri ortaya çıktı.

Sentinellabs tarafından yapılan ayrıntılı analizlere göre, Huntabil.it ve Huntress’in destekleyici raporlarının yanı sıra, saldırganlar NIM derlenmiş ikili dosyalar, proses enjeksiyon teknikleri ve şifreli uzaktan iletişim içeren çok aşamalı bir saldırı zinciri kullanıyorlar.

DPRK Tehdit Oyuncuları Web3’ü Hedef

“Nimdoor” olarak adlandırılan bu kötü amaçlı yazılım ailesi, sistemlere sızmak, kalıcılık oluşturmak ve anahtarlık kimlik bilgileri, tarayıcı bilgileri ve telgraf kullanıcı verileri gibi hassas verileri ortaya çıkarmak için C ++ ve NIM’de yazılan elma metinleri ve ikili dosyalarının eklektik bir karışımından yararlanır.

İlk olarak Nisan 2025’te hedeflenen saldırılarda gözlemlenen bu kampanya, yüksek değerli endüstrilerdeki macOS kullanıcılarına yönelik tehditlerin artan karmaşıklığını vurgulamaktadır.

Saldırı, tanıdık bir sosyal mühendislik taktiği ile başlar: kurbanları desteklemek için kurbanları desteklemek için telgrafla güvenilir bir temasın taklit edilmesi, destek.us05web-zoom gibi meşru zoom altyapısını taklit eden aldatıcı alanlarda barındırılan sahte bir “zoom sdk güncelleme senaryosu” çalıştırmaya teşvik etmek[.]Forum.

Bu ilk Applescript, C ++ ve NIM ikili dosyalarını içeren iki bağımsız yürütme zinciri oluşturarak ikincil yükleri alır.

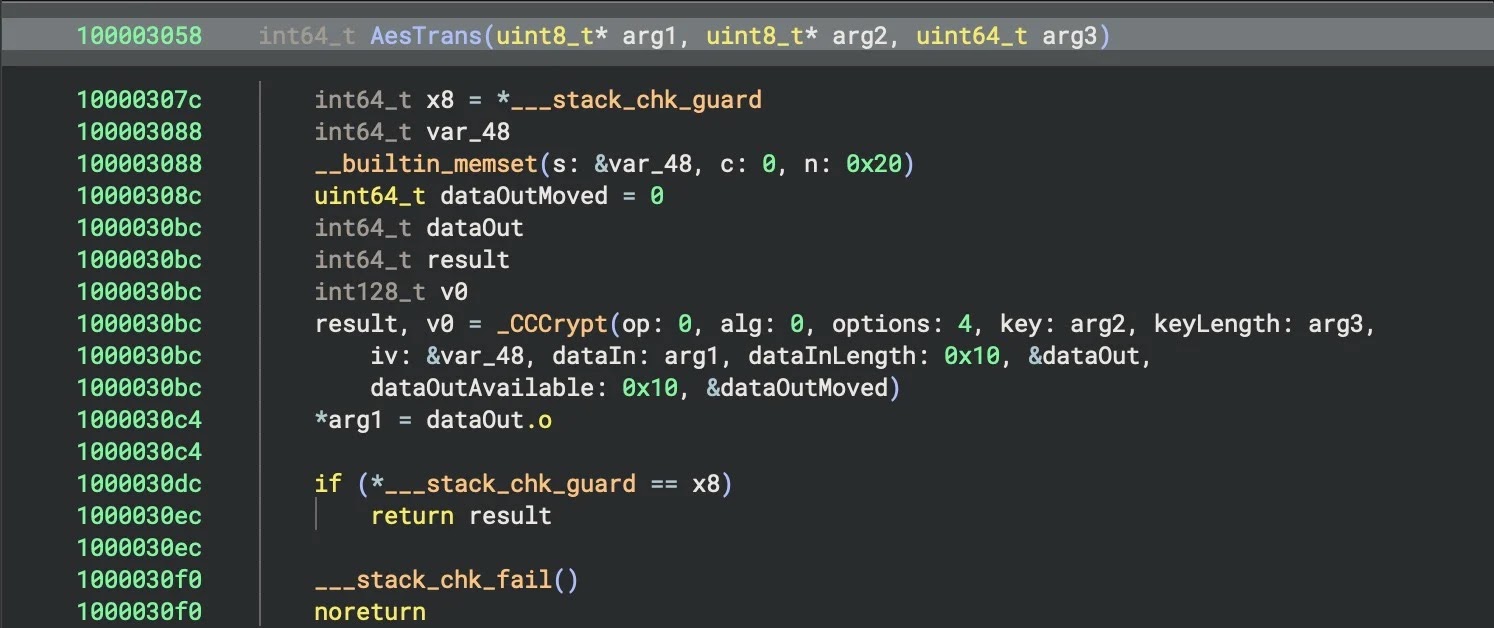

“A” veya “EnjektewithDyLARM64” olarak tanımlanan dikkate değer bir C ++ ikili, macOS üzerinde nadir bir süreç enjeksiyon tekniği kullanır ve com.apple.security.cs.debugger gibi belirli haklar, kötü niyetli kodun benign bir sürece enjekte etmesini gerektirir.

Kalıcılık mekanizmaları

“Trojan1_arm64” adlı bir ikili olarak barındırılan enjekte edilen kod, komutları almak ve verileri söndürmek için MacOS kötü amaçlı yazılımlar için nadir bir seçim olan WSS (TLS şifreli WebSocket Protokolü) kullanarak komut ve kontrol (C2) sunucuları ile iletişim kurar.

Eşzamanlı olarak, “yükleyici”, “googie LLC” ve “Cekekitagent” gibi NIM derlenmiş ikili, uzun vadeli kalıcılığı düzenleyerek, sonlandırma veya sistem yeniden başlatılması üzerine bileşenleri yeniden yüklemek için Sigint ve sigerm sinyallerini yeniden takan çığır açan sinyal tabanlı bir mekanizma kullanır.

Ek olarak, “UPL” ve “TLGRM” gibi Bash komut dosyaları, Chrome ve Firefox gibi uygulamalardan, anahtarlık kimlik bilgilerinin ve telgraf veritabanlarının yanı sıra tarayıcı verilerini sistematik olarak çalın, bunları Dataupload gibi C2 sunucularına sıkıştırarak ve yüklüyor.[.]mağaza.

Daha az bilinen bir programlama dili olan NIM’in kullanımı, derleme zamanında işlevleri yürütme, kontrol akışını gizleme ve kötü niyetli mantığı çalışma zamanı koduyla harmanlama yeteneği nedeniyle savunucular için benzersiz zorluklar getiriyor.

Applescripts ayrıca hafif fenerler ve arka kapılar olarak hizmet ederek C2 sunucularıyla iletişim kurarak yazma gibi[.]Sistem bilgilerini aktarmak ve uzaktan komutları yürütmek için her 30 saniyede bir yaşayın.

Platformlar arası dillerin, yerel macOS komut dosyalarının ve sinyal işleyicilerinden yararlanma ve asenkron uygulama gibi yenilikçi kalıcılık tekniklerinin bu karışımı, geleneksel güvenlik önlemlerinden kaçınmak için açık bir niyet göstermektedir.

Rapora göre, Sentinellabs, NIM ve Crystal gibi alışılmadık dillerin tehdit aktörleri tarafından benimsenmesinin, analistleri ve algılama mühendislerini bu araçları anlamalarını derinleştirmeye çağırması konusunda uyarıyor.

MacOS, özellikle kripto para birimi gibi kazançlı sektörlerde, devlet destekli aktörler için daha sık bir hedef haline geldikçe, gelişmiş tehdit avı ve davranışsal tespit ihtiyacı bu gelişen saldırı metodolojilerine karşı koymak için her zamankinden daha kritik büyüyor.

Uzlaşma Göstergeleri (IOC)

| Kategori | Gösterge | Tanım |

|---|---|---|

| Alanlar | dataupload[.]mağaza | UPL/TLGRM C2 |

| FirstFromsep[.]çevrimiçi | Netchk C2 | |

| koruma[.]mağaza | Corekit C2 | |

| Filepatlar | ~/Kütüphane/Uygulama Desteği/Google LLC/GOOGIE LLC | Yük konumu |

| ~/.ses | Applescript Beacon | |

| İkili (SHA-1) | 5b16e9d6e92be2124ba496bff82d38fb35681c7ad | A (evrensel) |

| Komut Dosyaları (SHA-1) | 023A15AC687E2D2E187D03E9976A89EF5F6C1617 | zoom_sdk_support.scpt |

Özel Web Semineri Uyarısı: Gelişmiş API Güvenliği İçin Intel® İşlemci Yeniliklerini Koşullandırma – Ücretsiz Kayıt