Kuzey Koreli Lazarus hack grubuna atfedilen ve bir kripto para birimi değişim platformunun blockchain mühendislerini hedef alan bir kampanyada ‘KandyKorn’ adlı yeni bir macOS kötü amaçlı yazılımı tespit edildi.

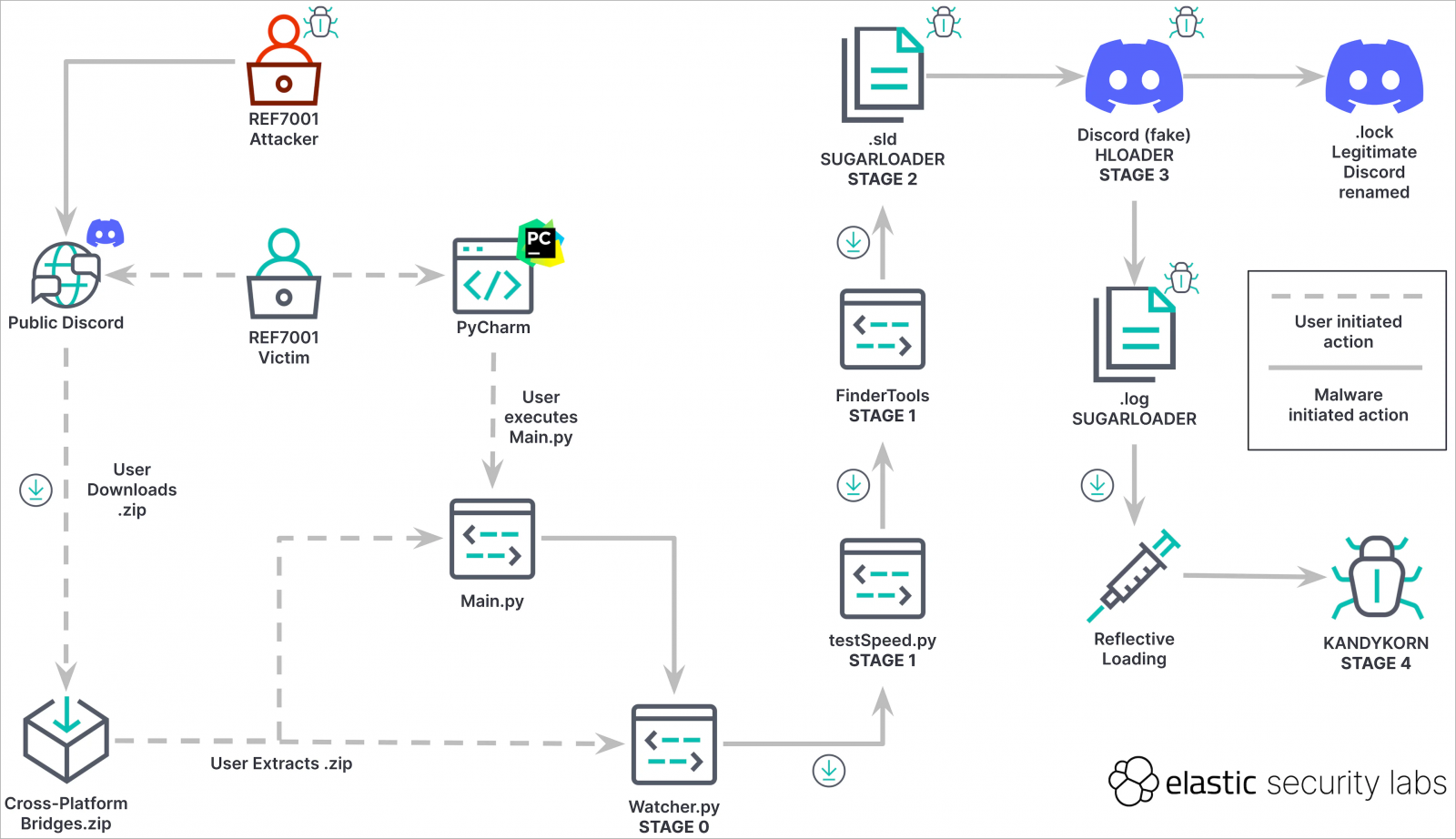

Saldırganlar, çok aşamalı KandyKorn enfeksiyon zincirini tetikleyen Python tabanlı modülleri yaymak için Discord kanallarında kripto para birimi topluluğunun üyelerini taklit ediyor.

Elastic Security, kullanılan teknikler, ağ altyapısı, kod imzalama sertifikaları ve özel Lazarus algılama kuralları ile ilgili geçmiş kampanyalarla örtüşmelere dayanarak saldırıları Lazarus’a atfetti ve keşfetti.

Kripto topluluğunu hedeflemek

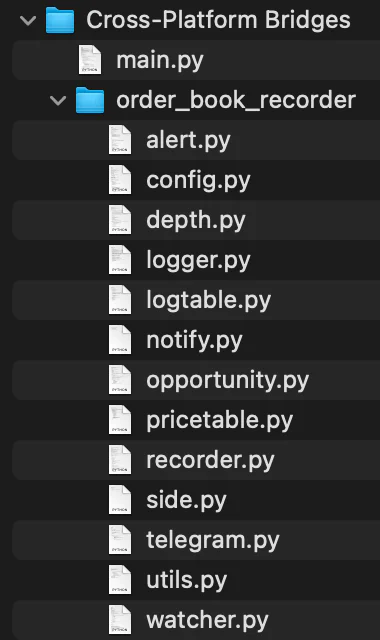

Discord’da başlayan saldırı, hedefleri ‘Çapraz platform Bridges.zip’ adlı kötü amaçlı bir ZIP arşivini indirmeleri için kandırmak amacıyla sosyal mühendislik saldırılarıyla başlıyor.

Kurban, kripto para birimi işlemlerinden otomatik kar elde etmek için tasarlanmış meşru bir arbitraj botu indirdiklerine inandırılarak yanıltılıyor.

Bunun yerine, içerilen Python betiği (‘Main.py’), ZIP’teki eşit sayıda betikten 13 modülü içe aktaracak ve ilk yük olan ‘Watcher.py’yi başlatacak.

Watcher.py, ‘testSpeed.py’ adlı ikinci bir Python komut dosyasını, bir Google Drive URL’sinden indirilen ‘FinderTools’ adlı başka bir Python dosyasıyla birlikte paketinden çıkaran ve çalıştıran bir indiricidir.

FinderTools, .sld ve .log Mach-O yürütülebilir dosyaları olarak iki ad ve örnek altında görünen, ‘SugarLoader’ adlı karmaşık bir ikili dosyayı alıp başlatan bir damlalıktır.

Sugarloader, yansıtıcı ikili yüklemeyi kullanarak son veri olan KandyKorn’u alıp belleğe yüklemek için komut ve kontrol (C2) sunucusuyla bir bağlantı kurar.

macOS kalıcılık numarası

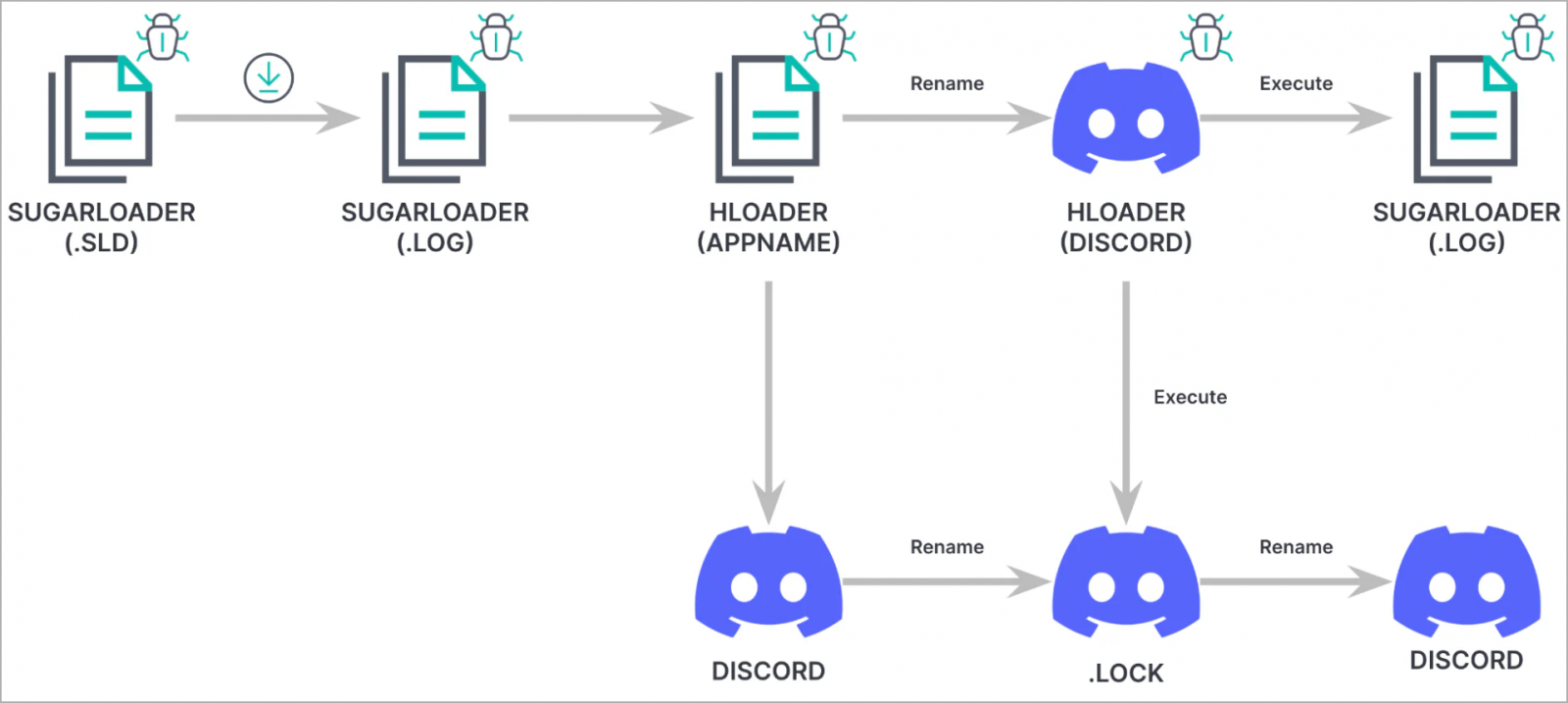

Saldırının son aşamasında, Discord’u taklit eden ve geçmiş Lazarus kampanyalarında görülen macOS ikili kod imzalama tekniklerini kullanan HLoader olarak bilinen bir yükleyici kullanılıyor.

HLoader, bir dizi ikili yeniden adlandırma eyleminin ardından virüslü sistemdeki gerçek Discord uygulamasını ele geçirerek SugarLoader’ın kalıcılığını sağlar.

Elastic, “Tehdit aktörünün, macOS’ta kalıcılık sağlamak için daha önce kullandıklarını görmediğimiz, yürütme akışının ele geçirilmesi olarak bilinen bir tekniği benimsediğini gözlemledik” diye açıklıyor.

HLOADER özellikle başlatıldığında aşağıdaki işlemleri gerçekleştirir:

- Kendisini Discord’dan MacOS.tmp olarak yeniden adlandırır

- Meşru Discord ikili dosyasını .lock’tan Discord’a yeniden adlandırır

- NSTask.launchAndReturnError’u kullanarak hem Discord’u hem de .log’u çalıştırır

- Her iki dosyayı da ilk adlarına göre yeniden adlandırır

KandyKorn

KandyKorn, Lazarus’un virüslü bilgisayardaki verilere erişmesini ve bu bilgisayardaki verileri çalmasını sağlayan gelişmiş bir son aşama veri yüküdür.

Arka planda bir daemon gibi çalışır, C2 sunucusundan komut bekler ve sistemdeki izini en aza indirmek için kalp atışı göndermekten kaçınır.

KandyKorn aşağıdaki 16 komutu destekler:

- 0xD1: Programı sonlandırır.

- 0xD2: Sistem bilgilerini toplar.

- 0xD3: Dizin içeriğini listeler.

- 0xD4: Dizin özelliklerini analiz eder.

- 0xD5: Dosyaları C2’den kurbanın bilgisayarına yükler.

- 0xD6: Dosyaları kurbandan C2’ye sızdırın.

- 0xD7: Dizinleri arşivler ve dışarı çıkarır.

- 0xD8: Üzerine sıfır yazarak dosyaları güvenli bir şekilde siler.

- 0xD9: Çalışan tüm işlemleri listeler.

- 0xDA: Belirtilen bir işlemi sonlandırır.

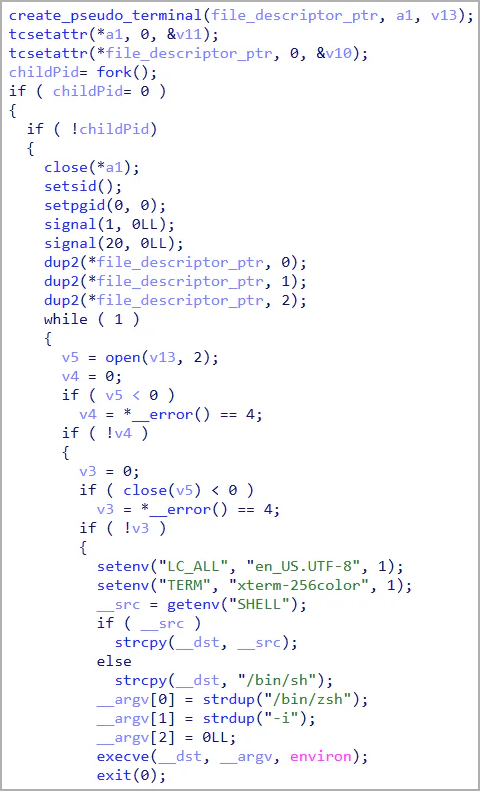

- 0xDB: Sistem komutlarını sahte terminal aracılığıyla yürütür.

- 0xDC: Komut çıkışlarını alır.

- 0xDD: Etkileşimli bir kabuk başlatır.

- 0xDE: Geçerli yapılandırmayı alır.

- 0xDF: C2 yapılandırmasını günceller.

- 0xE0: İşlemleri geçici olarak duraklatır.

Özetle KandyKorn, veri alma, dizin listeleme, dosya yükleme/indirme, güvenli silme, işlem sonlandırma ve komut yürütme özelliklerine sahip, özellikle gizli bir arka kapıdır.

Kripto para birimi sektörü, Lazarus için birincil hedef olmaya devam ediyor ve diğer ana operasyonel odak noktası olan casusluktan ziyade öncelikle finansal kazançla motive ediliyor.

KandyKorn’un varlığı, macOS’un Lazarus’un hedefleme menzili içinde olduğunun altını çizerek, tehdit grubunun Apple bilgisayarları için özel olarak tasarlanmış karmaşık ve göze çarpmayan kötü amaçlı yazılımlar üretme konusundaki dikkate değer yeteneğini ortaya koyuyor.