Araştırmacılar, bulutta barındırılan büyük dil modellerini (LLM’ler) ele geçirmek için çalınan bulut kimlik bilgilerinden yararlanan “LLMjacking” adı verilen yeni bir siber saldırı biçimi belirlediler.

Bu karmaşık saldırı, önemli mali kayıplara yol açmakta ve veri güvenliği açısından önemli riskler oluşturmaktadır.

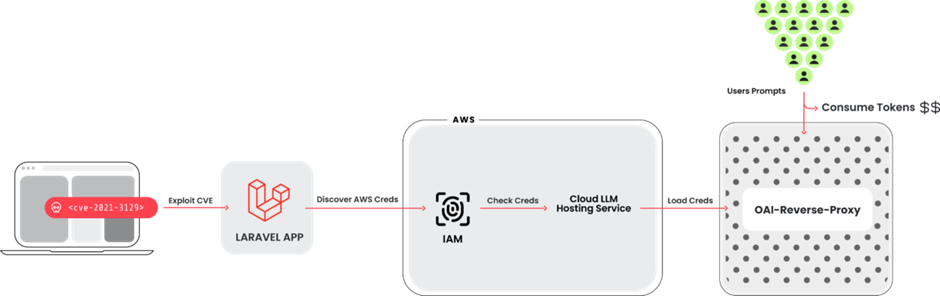

LLMjacking, saldırganların, başlangıçta Laravel (CVE-2021-3129) gibi yaygın olarak kullanılan çerçevelerdeki güvenlik açıklarından kaynaklanan, güvenliği ihlal edilmiş kimlik bilgileri yoluyla bulut ortamlarına yetkisiz erişim elde etmesini içerir.

Saldırganlar içeri girdikten sonra Anthropic’in Claude modelleri gibi LLM hizmetlerini hedef alıyor, bu kaynakları aşırı maliyetlere neden olacak şekilde manipüle ediyor ve potansiyel olarak hassas eğitim verilerini ele geçiriyor.

Tespit edilmediği takdirde, bir LLMjacking saldırısı günlük maliyetin 46.000 $’a kadar çıkmasına neden olabilir, çünkü saldırganlar LLM hizmetlerinin kullanımını kendi mali çıkarları doğrultusunda maksimuma çıkarır.

Bu, meşru hesap sahiplerine ağır faturalar yüklemekte ve LLM kotalarını maksimuma çıkararak normal iş operasyonlarını aksatabilmektedir.

Mali hasarın ötesinde, fikri mülkiyet hırsızlığı tehlikesi de baş gösteriyor.

Saldırganlar, LLM’lerin eğitiminde kullanılan özel verilere potansiyel olarak erişebilir ve bunları sızdırabilir; bu da iş gizliliği ve rekabet avantajı açısından ciddi bir risk oluşturabilir.

Saldırı Yüzeyini Genişletmek

Barındırılan LLM Modelleri

Azure Machine Learning, GCP’nin Vertex AI ve AWS Bedrock dahil olmak üzere tüm büyük bulut sağlayıcıları LLM hizmetleri sunmaktadır.

Bu platformlar, geliştiricilerin popüler Yüksek Lisans tabanlı yapay zeka modellerine hızlı bir şekilde erişmesine olanak tanır.

Aşağıdaki ekran görüntüsü, kullanıcı arayüzünün basit olduğunu ve geliştiricilerin uygulamaları hızlı bir şekilde oluşturmasına olanak tanıdığını gösteriyor.

Bu modeller varsayılan olarak devre dışıdır. Bunları çalıştırmak için bulut satıcısıyla iletişime geçilmesi gerekir.

Bazı modeller otomatik olarak onaylanır ancak üçüncü taraf modeller kısa bir form gerektirir.

Bir isteğin ardından bulut satıcısı genellikle hemen erişim izni verir.

Talep şartı genellikle saldırganlar için bir güvenlik önlemi değil hız bariyeridir.

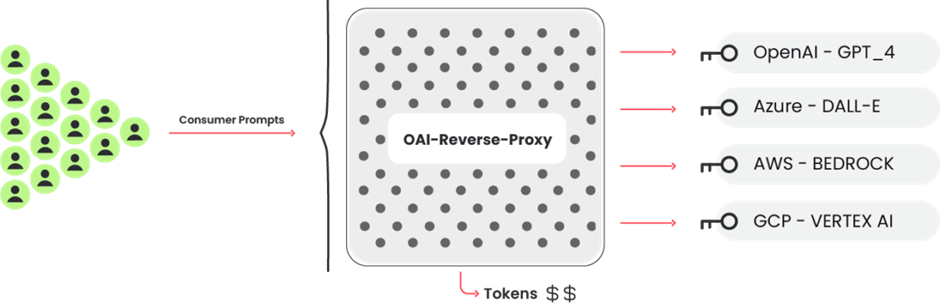

LLM Ters Vekil

Bunun gibi bir ters proxy, saldırganların uygun şifreleri toplayıp LLM modellerine erişimi satmak istemeleri durumunda para kazanmalarına yardımcı olabilir.

Sysdig araştırması, saldırı araçlarının birden fazla yapay zeka platformundaki kimlik bilgilerini inceleyecek şekilde yapılandırıldığını ortaya çıkardı; bu da erişilebilir herhangi bir LLM hizmetinden yararlanmaya yönelik sistematik bir girişimin göstergesi.

Bu geniş yaklaşım, saldırganların sadece finansal kazanç peşinde olmadıklarını, aynı zamanda çeşitli kaynaklardan çok çeşitli verileri toplamayı da hedeflediklerini gösteriyor.

ÇağırmaModeli

Aşağıda InvokeModel çağrısından kaynaklanan kötü amaçlı bir CloudTrail olayı bulunmaktadır. “max_tokens_to_sample” -1 olarak ayarlandığında geçerli bir istek alındı.

Bu hatalı hata “ValidationException” hatasını oluştursa da saldırganı kimlik bilgilerinin LLM’lere erişimi olduğu ve etkinleştirildiği konusunda uyarır.

Aksi takdirde “Erişim Reddedildi” mesajı alırlardı.

{

"eventVersion": "1.09",

"userIdentity": {

"type": "IAMUser",

"principalId": "[REDACTED]",

"arn": "[REDACTED]",

"accountId": "[REDACTED]",

"accessKeyId": "[REDACTED]",

"userName": "[REDACTED]"

},

"eventTime": "[REDACTED]",

"eventSource": "bedrock.amazonaws.com",

"eventName": "InvokeModel",

"awsRegion": "us-east-1",

"sourceIPAddress": "83.7.139.184",

"userAgent": "Boto3/1.29.7 md/Botocore#1.32.7 ua/2.0 os/windows#10 md/arch#amd64 lang/python#3.12.1 md/pyimpl#CPython cfg/retry-mode#legacy Botocore/1.32.7",

"errorCode": "ValidationException",

"errorMessage": "max_tokens_to_sample: range: 1..1,000,000",

"requestParameters": {

"modelId": "anthropic.claude-v2"

},

"responseElements": null,

"requestID": "d4dced7e-25c8-4e8e-a893-38c61e888d91",

"eventID": "419e15ca-2097-4190-a233-678415ed9a4f",

"readOnly": true,

"eventType": "AwsApiCall",

"managementEvent": true,

"recipientAccountId": "[REDACTED]",

"eventCategory": "Management",

"tlsDetails": {

"tlsVersion": "TLSv1.3",

"cipherSuite": "TLS_AES_128_GCM_SHA256",

"clientProvidedHostHeader": "bedrock-runtime.us-east-1.amazonaws.com"

}

}GetModelInvokasyonLoggingConfiguration

İlginç bir şekilde saldırganlar hizmet yapılandırmasıyla ilgileniyordu.

“GetModelInvokasyonLoggingConfiguration” çağrılması, etkinleştirildiğinde S3 ve Cloudwatch günlük kaydı yapılandırmasını sağlar.

Çözümümüz, mümkün olduğu kadar çok saldırı verisi toplamak için S3 ve Cloudwatch’ı kullanıyor.

{

"logging config": {

"cloudWatchConfig": {

"logGroupName": "[REDACTED]",

"roleArn": "[REDACTED]",

"largeDataDeliveryS3Config": {

"bucketName": "[REDACTED]",

"keyPrefix": "[REDACTED]"

}

},

"s3Config": {

"bucketName": "[REDACTED]",

"keyPrefix": ""

},

"textDataDeliveryEnabled": true,

"imageDataDeliveryEnabled": true,

"embeddingDataDeliveryEnabled": true

}

}Kurban, LLMjacking saldırılarında daha fazla para ödüyor.

LLM’lerin pahalı olması ve hızla birikebilmesi sürpriz olmamalıdır.

Bir saldırganın Anthropic Claude 2.x kullandığı ve birçok yerde kota sınırlamasına ulaştığı en kötü durum, kurbana günde 46.000 dolardan fazlaya mal olabilir.

Önleme ve Azaltma Stratejileri

LLMjacking’in karmaşıklığı ve potansiyel etkisi göz önüne alındığında, kuruluşların çok katmanlı bir güvenlik stratejisi benimsemeleri tavsiye edilir:

- Güvenlik Açığı Yönetimi: Düzenli güncellemeler ve yamalar, bilinen güvenlik açıklarının kötüye kullanılmasına karşı savunma açısından çok önemlidir.

- Kimlik Bilgisi Yönetimi: Kuruluşlar, kimlik bilgilerinin güvenli bir şekilde yönetildiğinden ve olası hırsızlığa maruz kalmadığından emin olmalıdır.

- Bulut Güvenliği Araçları: Bulut Güvenlik Duruş Yönetimi (CSPM) ve Bulut Altyapı Yetki Yönetimi’nin (CIEM) kullanılması, izinlerin en aza indirilmesine ve saldırı yüzeyinin azaltılmasına yardımcı olabilir.

- İzleme ve Günlük Kaydı: Bulut günlüklerinin dikkatli bir şekilde izlenmesi ve LLM kullanımının ayrıntılı günlüğe kaydedilmesinin sağlanması, şüpheli etkinliklerin erken tespit edilmesine yardımcı olabilir.

LLMjacking’in ortaya çıkışı, ileri teknolojik çerçeveleri hedef alan artan siber saldırı eğilimini vurguluyor.

Kuruluşlar yapay zeka ve bulut hizmetlerine giderek daha fazla güvenirken, siber güvenlik önlemlerini güçlendirme zorunluluğu hiç bu kadar acil olmamıştı.

Saldırganların kullandığı taktikleri anlayarak ve sağlam güvenlik protokolleri uygulayarak işletmeler, dijital varlıklarını bu gelişen tehditlere karşı koruyabilir.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide