Yeni Linux kötü amaçlı yazılımı ‘Perfctl’ dünya çapında milyonları hedef alıyor ve tespit edilmekten kaçınmak için sistem dosyalarını taklit ediyor. Bu gelişmiş kötü amaçlı yazılım, Linux sunucularını tehlikeye atıyor, kripto madenciliği ve sistem kaynaklarının ele geçirilmesi için güvenlik açıklarından yararlanıyor.

Aqua Nautilus’taki siber güvenlik araştırmacıları, dünya çapında milyonları hedef alan ve 20.000’den fazla yanlış yapılandırmadan yararlanan yeni bir Linux kötü amaçlı yazılımını keşfetti. Kötü amaçlı yazılım bir süredir gizleniyordu ancak yakın zamanda bir Nautilus balküpüne saldırarak herhangi bir Linux sunucusunu riske atabilecek bu tehdidi tespit etme ve inceleme fırsatı sağladı.

Aqua Nautilus’a göre “perfctl” olarak adlandırılan bu gelişmiş Linux kötü amaçlı yazılımı, son birkaç yıldır sessizce dünya çapındaki sunucuları hedef alıyor. Bu son derece ısrarcı ve kaçamak tehdit, sistemleri tehlikeye atmak için aktif olarak güvenlik açıkları ve yanlış yapılandırmalar arıyor.

Kötü amaçlı yazılımın adı, sistem kaynaklarını tüketen ve Linux geliştiricileri için önemli sorunlara neden olan kripto madenciliği işleminden geliyor. Şirketin 3 Ekim Perşembe günü yayınlanmadan önce Hackread.com ile özel olarak paylaşılan teknik araştırmasında, perfctl’nin yaygın yaygınlığına işaret eden çok sayıda olay raporu ve çevrimiçi topluluklarda tartışmalar yer aldı.

Kötü amaçlı yazılımın etkisi Reddit, Stack Overflow ve diğerleri de dahil olmak üzere çeşitli geliştirici forumlarında hissedildi. “Genellikle bu gönderilerin bazılarında, araştırmacılar tarafından yazılan kötü amaçlı yazılımlarla ilgili raporlara bağlantılar içeren yanıtlar bulabilirsiniz. Ancak bu vakada bunların hiçbirinin bu tür raporlarla bağlantısı yoktu” diye belirtti Assaf Morag ve Idan Revivo araştırmalarında.

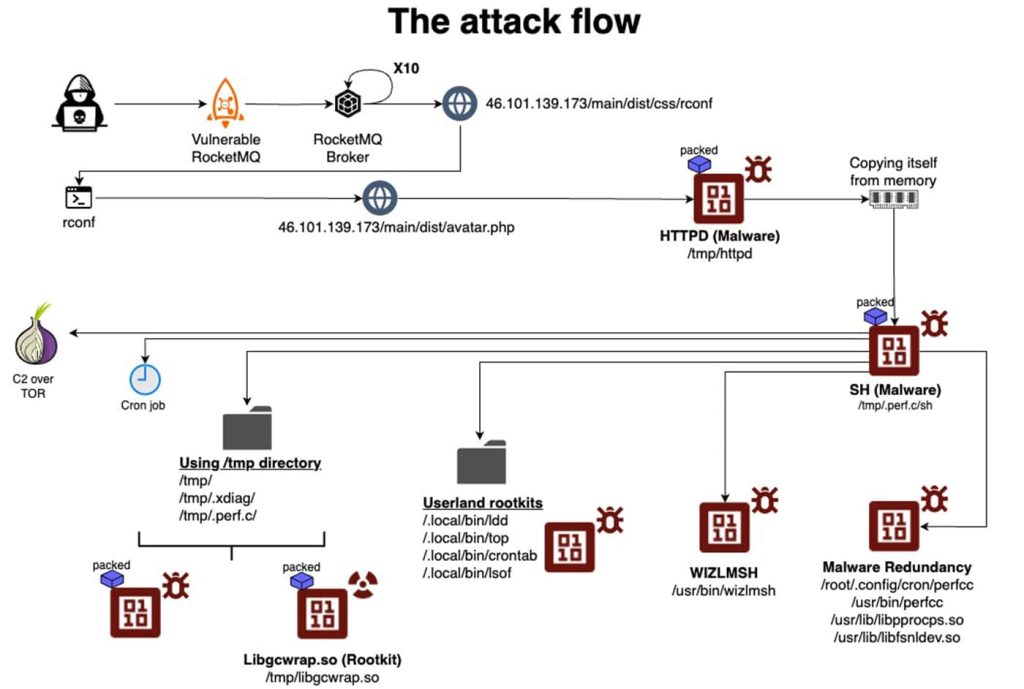

Araştırmacılar tarafından vurgulanan bir diğer endişe verici trend ise Perfctl’in varlığını standart sistem araçlarından ve izleme süreçlerinden gizlemek için rootkit’leri ve kaçınma tekniklerini kullanmasıdır. Yeni kullanıcılar giriş yaptığında faaliyetlerini geçici olarak askıya alır, bu da tespit edilmesini zorlaştırır. Ayrıca Perfctl, dahili iletişim için Unix soketlerini ve harici bağlantılar için Tor ağını kullanıyor ve bu da faaliyetlerinin takibini zorlaştırıyor.

Saldırı, kötü amaçlı yazılımın, saldırgan tarafından kontrol edilen ve “httpd” adı verilen bir HTTP sunucusundan ana veriyi indirmesiyle başlar. Bu verinin birden fazla yürütme katmanı vardır ve bu sayede kalıcılık sağlanır ve tespitten kaçınılır. Kötü amaçlı yazılım kendisini yeni bir konuma kopyalar, yeni bir ikili dosyayı çalıştırır, orijinal işlemi sonlandırır ve ilk ikili dosyayı siler.

Daha sonra ana veriyi farklı bir ad altında yürütür ve daha az şüpheli görünmesi için işlemin adını seçer. Kötü amaçlı yazılım ‘sh’ tarafından yürütülür ve adı httpd’den sh’e değiştirilir.

Bu kötü amaçlı yazılım, kendini kopyalayarak ve meşru sistem dosyalarına benzeyen yanıltıcı dosya adları kullanarak kalıcılık kazanır. Perfctl kendisini diskteki birden fazla konuma kopyalayarak sistem yeniden başlatıldıktan veya temizlendikten sonra bile hayatta kalmasını sağlar.

Perfctl’ın birincil hedefi, kripto para birimi üretimi için virüslü sistemleri kullanarak kripto madenciliği yapmaktır. Ayrıca, proxy hırsızlığı yaptığı ve kötü amaçlarla sunucu kaynaklarını ele geçirdiği de gözlemlendi. Perfctl, kök ayrıcalıkları kazanmak için Polkit güvenlik açığından (CVE-2021-4043) yararlanmaya çalışarak, sistem üzerinde daha fazla erişim ve kontrol sağlıyor.

“Ölçek göz önüne alındığında, saldırganların dünya çapında milyonlarca kişiyi hedeflediğine ve potansiyel olarak binlerce kurbanı hedeflediğine inanıyoruz; öyle görünüyor ki, bu kötü amaçlı yazılım nedeniyle herhangi bir Linux sunucusu risk altında olabilir.”

Aqua Nautilus

Perfctl’ın rootkit’i ve kaçınma teknikleri, tespit etmeyi zorlaştırırken yanıltıcı dosya adları ve davranışı, meşru görünmesine neden olabilir. Dinamik davranışı da tespit çabalarını engelleyebilir.

Linux sistemlerinizi Perfctl’den korumak için işletim sisteminizi ve yazılımınızı en son güvenlik yamalarıyla düzenli olarak güncelleyin, güvenlik açığı değerlendirmeleri yapın, güvenlik duvarları ve izinsiz giriş tespit sistemleri gibi güçlü ağ güvenliği önlemleri uygulayın, olağandışı davranışlara karşı sistem etkinliğini izleyin ve uç nokta gibi güvenlik araçlarını kullanın. koruma çözümleri.

İLGİLİ KONULAR

- Telegram Kontrollü TgRat Truva Atı Linux Sunucularını Hedefliyor

- Yeni Linux Kötü Amaçlı Yazılımı “Migo” Cryptojacking için Redis’ten Yararlanıyor

- Linux ESXi Ortamlarını Hedefleyen Fidye Yazılımı Varyantını Oynayın

- CUPS’ta DDoS Saldırılarında Kullanılan On Yıllık Linux Güvenlik Açığı

- Mirai Tabanlı NoaBot Botnet, Cryptominer ile Linux Sistemlerini Kullanıyor