adlı yeni, finansal olarak motive edilmiş bir operasyon LABORATUVAR FARESİ bir cryptojacking ve proxyjacking kampanyasının bir parçası olarak GitLab’da şu anda yamalanmış kritik bir kusuru silah haline getirdiği gözlemlendi.

Sysdig, The ile paylaşılan bir raporda, “Saldırgan, varlıklarını gizlemek için tespit edilemeyen imza tabanlı araçlar, gelişmiş ve gizli platformlar arası kötü amaçlı yazılım, güvenlik duvarlarını atlayan komut ve kontrol (C2) araçları ve çekirdek tabanlı rootkit’ler kullandı” dedi. Hacker Haberleri.

“Ayrıca, saldırgan, C2 ağlarını gizlemek için yasal bir hizmet olan TryCloudflare’yi kötüye kullandı.”

Proxyjacking, saldırganın güvenliği ihlal edilmiş ana bilgisayarı bir proxy ağına kiralamasına izin vererek kullanılmayan bant genişliğinden para kazanmayı mümkün kılar. Cryptojacking ise kripto para madenciliği yapmak için sistem kaynaklarının kötüye kullanılması anlamına gelir.

Kampanyanın dikkate değer bir yönü, LABRAT’ın da virüs bulaşmış sistemlere arka kapı erişimi sağlamasıyla birlikte, radar altında uçmak için Go ve .NET’te yazılmış derlenmiş ikili dosyaların kullanılmasıdır. Bu, nihayetinde takip saldırısı, veri hırsızlığı ve fidye yazılımının önünü açabilir.

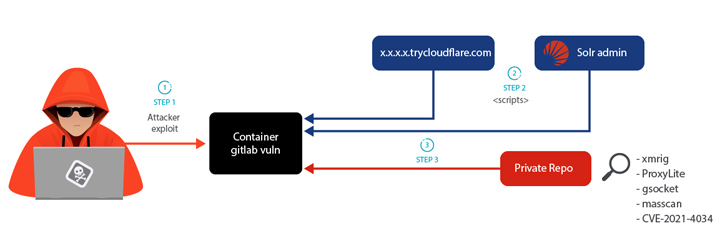

Saldırı zincirleri, geçmişte Endonezya kökenli aktörler tarafından kripto madencilerini konuşlandırmak için vahşi ortamda kullanılan bir uzaktan kod yürütme güvenlik açığı olan CVE-2021-22205’in (CVSS puanı: 10.0) kullanılmasıyla başlar.

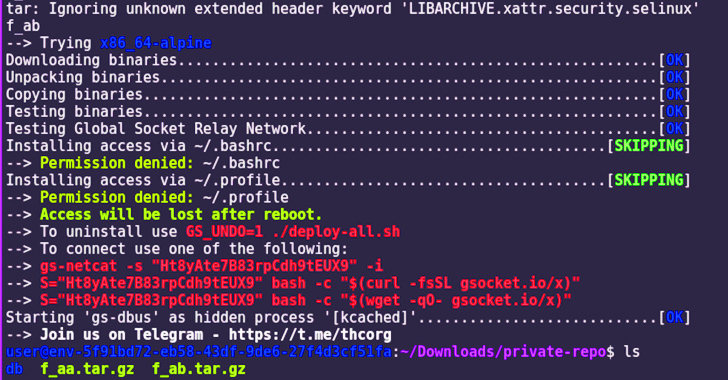

Başarılı bir izinsiz girişi, kalıcılığı ayarlayan, sistemde bulunan SSH kimlik bilgilerini kullanarak yanal hareket gerçekleştiren ve özel bir GitLab deposundan ek ikili dosyalar indiren bir C2 sunucusundan damlalıklı bir kabuk betiğinin alınması izler.

Miguel Hernández, “LABRAT operasyonu sırasında, bağlantıları kötü amaçlı bir kabuk betiği barındıran parola korumalı bir web sunucusuna yönlendirmek için TryCloudflare kullanıldı” dedi. “Meşru TryCloudFlare altyapısının kullanılması, savunucuların, özellikle normal işlemlerde de kullanılıyorsa, alt alan adlarını kötü amaçlı olarak tanımlamasını zorlaştırabilir.”

TryCloudflare, Cloudflare’nin DNS’sine site eklemeden Cloudflare Tüneli oluşturmak için kullanılabilen ücretsiz bir araçtır. Trycloudflare.com’da rastgele bir alt etki alanı oluşturan bir süreç başlatır, böylece dahili kaynakların halka açık internete maruz kalmasına izin verir.

Geliştirme, güvenliği ihlal edilmiş ana bilgisayarlardan gizli iletişim kanalları ve kurban ağlarına ana erişim oluşturmak için cloudflared’in kötüye kullanılmasına katkıda bulunuyor.

Saldırının ikinci bir varyantında, saldırganın ayrıcalıkları yükseltmek için PwnKit (CVE-2021-4034) için bir istismarı indirmek üzere TryCloudflare yerine bir Solr sunucusu kullandığı söyleniyor. daha uzun süre erişilebilir.

Damlalık betiği tarafından alınan yüklerden bazıları, uzaktan erişim için Global Socket (gsocket) olarak bilinen açık kaynaklı bir yardımcı programı ve IPRoyal ve ProxyLite gibi bilinen hizmetler aracılığıyla cryptojacking ve proxyjacking yapmak için ikili dosyaları içerir. Madencilik süreci, hide-cryptominers-linux-rootkit adı verilen çekirdek tabanlı bir rootkit kullanılarak gizlenir.

Ayrıca, makinenin kaynaklarından tam olarak yararlanmak ve kazançlarını en üst düzeye çıkarmak için kalıcılığı sağlamak ve rakip madencilik süreçlerini veya kendisinin eski sürümlerini öldürmek için tasarlanmış Go tabanlı bir yürütülebilir dosya da teslim edilir.

Hernández, “LABRAT operasyonunun amacı finansal olduğu için vakit nakittir” dedi. “Bir taviz ne kadar uzun süre fark edilmezse, saldırgan o kadar çok para kazanır ve kurbana o kadar pahalıya mal olur.”