14 Şubat 16:50 EST güncellemesi: Makale ve başlık, Microsoft’un CVE-2024-21413 danışma belgesine eklenen “etkin yararlanma” güncelleştirmesini geri çekmesinin ardından revize edildi.

Microsoft, kimliği doğrulanmamış uzak saldırganların, Office Korumalı Görünümü atlamalarına da olanak tanıyan kritik bir Outlook güvenlik açığından önemsiz bir şekilde yararlanabileceğini söylüyor.

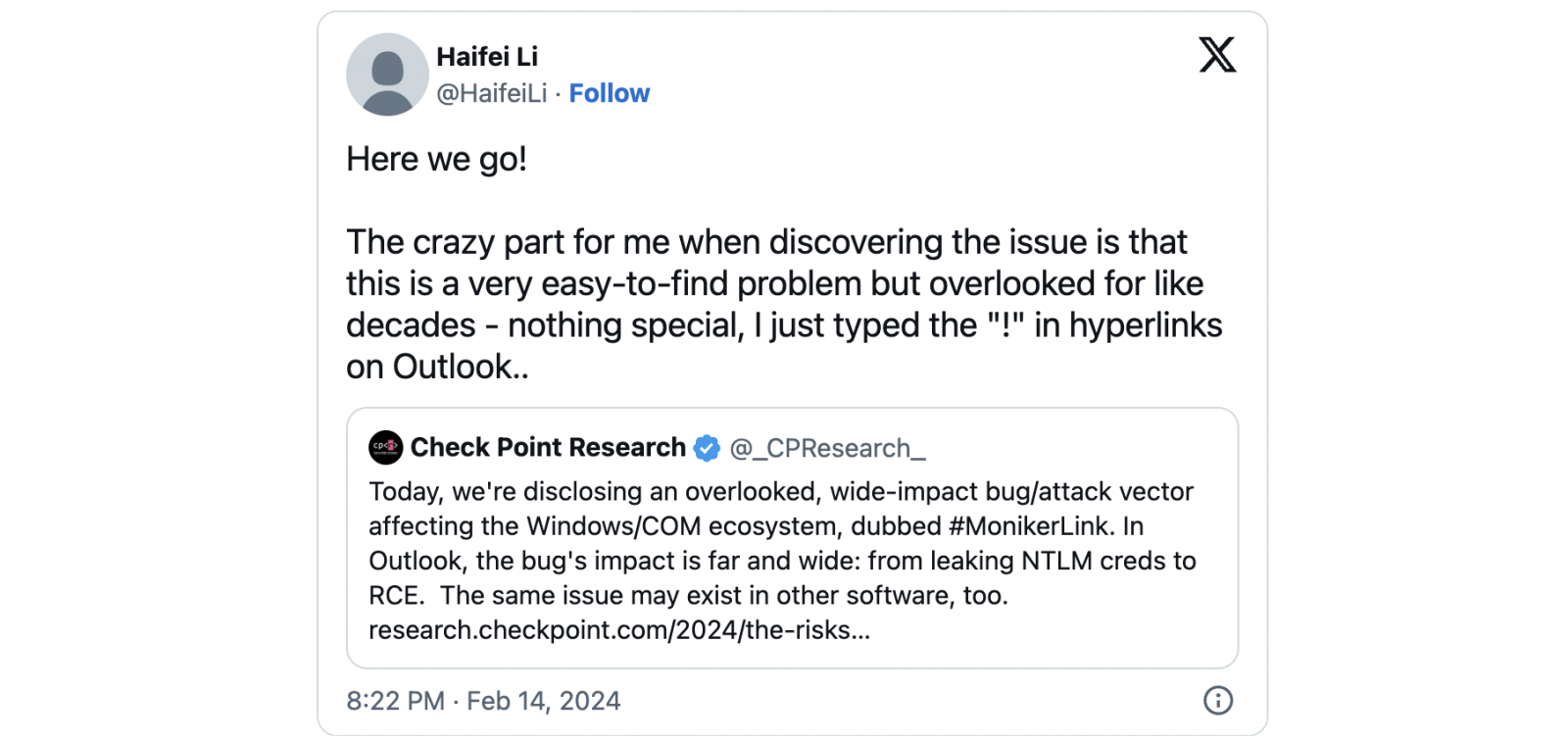

Check Point güvenlik açığı araştırmacısı Haifei Li tarafından keşfedilen ve CVE-2024-21413 olarak takip edilen bu hata, güvenlik açığı bulunan bir Microsoft Outlook sürümünü kullanarak kötü amaçlı bağlantılar içeren e-postaları açarken uzaktan kod yürütülmesine (RCE) yol açıyor.

Bunun nedeni, kusurun aynı zamanda saldırganların Korumalı Görünümü (Office dosyalarına gömülü zararlı içeriği salt okunur modda açarak engellemek için tasarlanmıştır) atlamasına ve kötü amaçlı Office dosyalarını düzenleme modunda açmasına olanak sağlamasıdır.

Redmond ayrıca Önizleme Bölmesi’nin bu güvenlik açığına yönelik bir saldırı vektörü olduğu ve kötü amaçla hazırlanmış Office belgelerinin önizlenmesi sırasında bile başarılı bir şekilde yararlanılmasına olanak sağladığı konusunda uyardı.

Kimliği doğrulanmamış saldırganlar, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda CVE-2024-21413’ten uzaktan yararlanabilir.

Microsoft, “Bu güvenlik açığından başarıyla yararlanan bir saldırgan, okuma, yazma ve silme işlevleri de dahil olmak üzere yüksek ayrıcalıklara sahip olabilir” diye açıklıyor Microsoft.

“Bir saldırgan, Korumalı Görünüm Protokolünü atlayan kötü amaçlı bir bağlantı oluşturabilir ve bu da yerel NTLM kimlik bilgisi bilgilerinin ve uzaktan kod yürütmenin (RCE) sızmasına yol açabilir.”

CVE-2024-21413, Microsoft Office LTSC 2021 ve Kurumlar için Microsoft 365 Uygulamalarının yanı sıra Microsoft Outlook 2016 ve Microsoft Office 2019 (genişletilmiş destek kapsamında) dahil olmak üzere birden fazla Office ürününü etkilemektedir.

Outlook korumalarını atlamak için ünlem işareti

Check Point’in bugün yayınlanan bir raporda açıkladığı gibi, güvenlik açığı adını verdikleri güvenlik açığı Ad Bağlantısı saldırganların, file:// protokolünü kullanarak ve saldırgan tarafından kontrol edilen sunuculara işaret eden URL’lere bir ünlem işareti ekleyerek e-postalara gömülü kötü amaçlı bağlantılara yönelik yerleşik Outlook korumalarını atlamalarına olanak tanır.

Ünlem işareti, aşağıda gösterildiği gibi, rastgele bir metinle birlikte (örneklerinde Check Point “bir şey” kullanıyordu) belge uzantısının hemen sonrasına eklenir:

*CLICK ME*

Bu tür köprü, Outlook güvenlik kısıtlamasını atlar ve bağlantı tıklandığında Outlook, herhangi bir uyarı veya hata vermeden “\\10.10.111.111\test\test.rtf” uzak kaynağına erişir.

Kusur, MkParseDisplayName’in güvenli olmayan API’si nedeniyle ortaya çıkmıştır; dolayısıyla güvenlik açığı, onu kullanan diğer yazılımları da etkileyebilir.

CVE-2024-21413’ten başarıyla yararlanan saldırıların etkileri arasında NTLM kimlik bilgilerinin çalınması, kötü niyetli olarak hazırlanmış Office belgeleri aracılığıyla rastgele kod yürütülmesi,

Check Point, “Bu #MonikerLink hata/saldırı vektörünü en son Windows 10/11 + Microsoft 365 (Office 2021) ortamlarında doğruladık” dedi.

“Diğer Office sürümleri/sürümleri de büyük olasılıkla etkilenecektir. Aslında bunun, COM API’lerinin merkezinde yer alması nedeniyle Windows/COM ekosisteminde onlarca yıldır var olan, gözden kaçan bir sorun olduğuna inanıyoruz. Tüm Outlook kullanıcılarına şiddetle tavsiye ediyoruz. Resmi yamayı mümkün olan en kısa sürede uygulayın.”

Microsoft, CVE-2024-21413 güvenlik danışma belgesini bugün güncelleyerek bu Outlook hatasının bu ayki Salı Yaması’ndan önceki sıfır gün olarak saldırılarda da kullanıldığı konusunda uyardı.

Ancak şirket, “istismarın var olduğunu belirtmek için yanlışlıkla istismar işaretini ve istismar edilebilirlik değerlendirmesini güncellediğini” söyleyerek değişikliği geri aldı.