İnternete bakan Linux sistemleri ve Nesnelerin İnterneti (IoT) cihazları, yasadışı kripto para madenciliği yapmak için tasarlanmış yeni bir kampanyanın parçası olarak hedefleniyor.

Microsoft tehdit istihbaratı araştırmacısı Rotem Sde-Or, “Saldırının arkasındaki tehdit aktörleri, madencilik operasyonları için cihaz kaynaklarını çalmak üzere rootkit’ler ve bir IRC botu gibi çok çeşitli araç ve bileşenleri dağıtan bir arka kapı kullanıyor.”

“Arka kapı ayrıca etkilenen cihazlara OpenSSH’nin yamalı bir sürümünü yükleyerek tehdit aktörlerinin SSH kimlik bilgilerini ele geçirmesine, ağ içinde yatay olarak hareket etmesine ve kötü niyetli SSH bağlantılarını gizlemesine olanak tanır.”

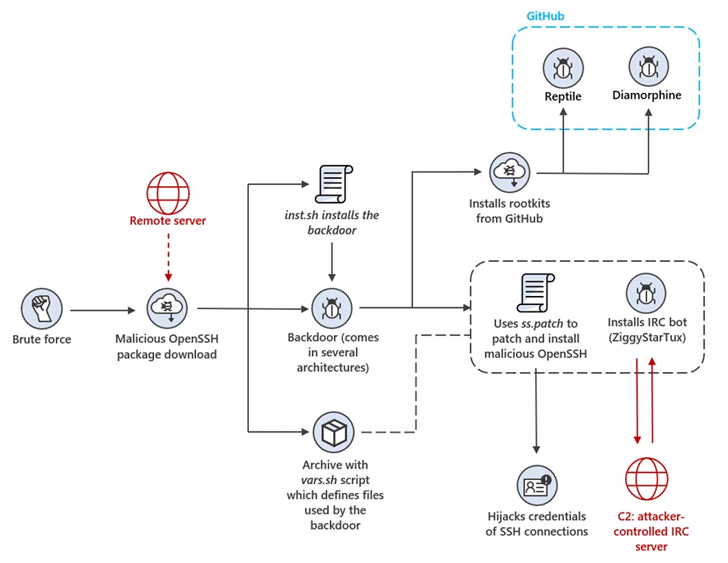

Düzeni bozmak için, yanlış yapılandırılmış Linux ana bilgisayarları ilk erişimi elde etmek için kaba kuvvete tabi tutulur, ardından tehdit aktörleri kabuk geçmişini devre dışı bırakmak ve uzak bir sunucudan OpenSSH’nin truva atı yapılmış bir sürümünü almak için harekete geçer.

Sahte OpenSSH paketi, saldırganların ek yükler dağıtmasına ve diğer istismar sonrası faaliyetleri yürütmesine olanak tanıyan bir kabuk betiği olan arka kapıyı yükleyip başlatacak şekilde yapılandırılmıştır.

Buna, cihazla ilgili bilgilerin sızması, GitHub’dan Diamorphine ve Reptile adlı açık kaynaklı rootkit’lerin yüklenmesi ve varlığını uyarabilecek günlükleri temizleyerek etkinliğini gizlemek için adımlar atılması dahildir.

Windows üreticisi, “Cihaza kalıcı SSH erişimi sağlamak için arka kapı, sistemdeki tüm kullanıcıların yetkili_anahtarlar yapılandırma dosyalarına iki ortak anahtar ekler” dedi.

İmplant ayrıca, madencisini başlatmadan önce üzerinde çalışıyor olabilecek rakip kripto madenciliği süreçlerini ortadan kaldırarak virüs bulaşmış sistemin kaynaklarını tekelleştirmeye çalışıyor.

Ayrıca, komut ve kontrol (C2) sunucusundan verilen bash komutlarını yürütme yeteneğine sahip, IRC tabanlı bir dağıtılmış hizmet reddi (DDoS) istemcisi olan ZiggyStarTux’un değiştirilmiş bir sürümünü çalıştırır. Kaiten (namı diğer Tsunami) adlı başka bir botnet kötü amaçlı yazılımına dayanmaktadır.

Teknoloji devi, saldırıların, kötü niyetli trafiği gizlemek amacıyla C2 iletişimleri için adsız bir Güneydoğu Asya finans kurumunun alt etki alanından yararlandığını belirtti.

Microsoft tarafından ayrıntılandırılan işleyiş biçiminin, kripto madenciliği kötü amaçlı yazılımı ve Ziggy adlı bir Tsunami botnet varyantı ile açığa çıkmış Linux sunucularını hedef alan saldırıları ayrıntılı olarak anlatan AhnLab Güvenlik Acil Durum Müdahale Merkezi’nin (ASEC) yakın tarihli bir raporuyla örtüştüğünü belirtmekte fayda var.

Operasyonun izleri, araç setini hizmet olarak kötü amaçlı yazılım pazarında satışa sunan asterzeu adlı bir aktöre kadar uzanıyor. Sde-Or, “Bu saldırının karmaşıklığı ve kapsamı, saldırganların tespit edilmekten kaçmak için gösterdikleri çabanın bir göstergesidir.” dedi.

Akamai ve Palo Alto Networks Unit 42’ye göre, geliştirme, yönlendiriciler, dijital video kaydediciler ve diğer ağ yazılımlarındaki bilinen çok sayıda güvenlik kusurunun tehdit aktörleri tarafından Mirai botnet kötü amaçlı yazılımını dağıtmak için aktif olarak kullanılmasıyla ortaya çıkıyor.

Uni 42 araştırmacıları, “2016’da keşfedilen Mirai botnet bugün hala aktif.” Dedi. “Tehdit aktörleri arasındaki popülaritesinin önemli bir kısmı, IoT cihazlarının güvenlik açıklarında yatmaktadır.”

“IoT cihazlarını hedef alan bu uzaktan kod yürütme güvenlik açıkları, düşük karmaşıklık ve yüksek etki kombinasyonu sergileyerek onları tehdit aktörleri için karşı konulamaz bir hedef haline getiriyor.”