‘ProxyShellMiner’ adlı yeni bir kötü amaçlı yazılım, Microsoft Exchange ProxyShell güvenlik açıklarından yararlanarak saldırganlara kar sağlamak amacıyla bir Windows etki alanı genelinde kripto para madencilerini dağıtır.

ProxyShell, Microsoft tarafından 2021’de keşfedilen ve düzeltilen üç Exchange güvenlik açığının adıdır. Güvenlik açıkları birlikte zincirlendiğinde kimliği doğrulanmamış, uzaktan kod yürütülmesine olanak tanıyarak saldırganların Exchange sunucusunun tüm denetimini ele geçirmesine ve kuruluşun ağının diğer bölümlerine dönmesine olanak tanır.

Morphisec tarafından görülen saldırılarda, tehdit aktörleri, kuruluşun ağına ilk erişimi elde etmek için CVE-2021-34473 ve CVE-2021-34523 olarak izlenen ProxyShell açıklarından yararlanır.

Ardından, tehdit aktörleri, ağdaki tüm cihazların kötü amaçlı yazılımı çalıştırdığından emin olmak için etki alanı denetleyicisinin NETLOGON klasörüne bir .NET kötü amaçlı yazılım yükü bırakır.

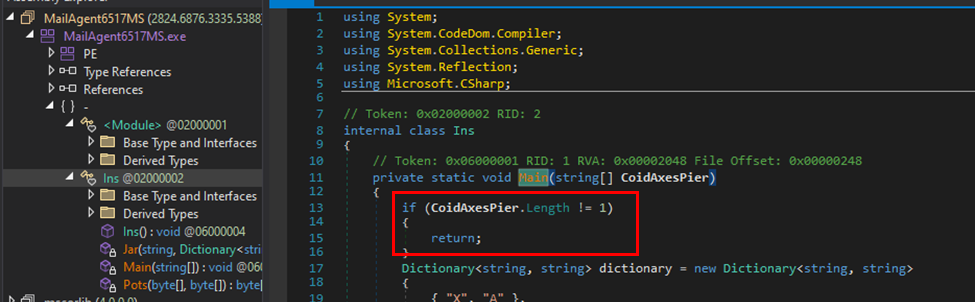

Kötü amaçlı yazılımın etkinleştirilmesi için, XMRig madenci bileşeni için parola olarak da adlandırılan bir komut satırı parametresi gerekir.

Morphisec raporunda “ProxyShellMiner, yerleşik bir sözlük, bir XOR şifre çözme algoritması ve uzak bir sunucudan indirilen bir XOR anahtarı kullanır” diye açıklıyor.

“Ardından, sonraki katıştırılmış kod modüllerini yürütmek için “InMemory” derleme parametrelerine sahip bir C# derleyicisi CSC.exe kullanır.”

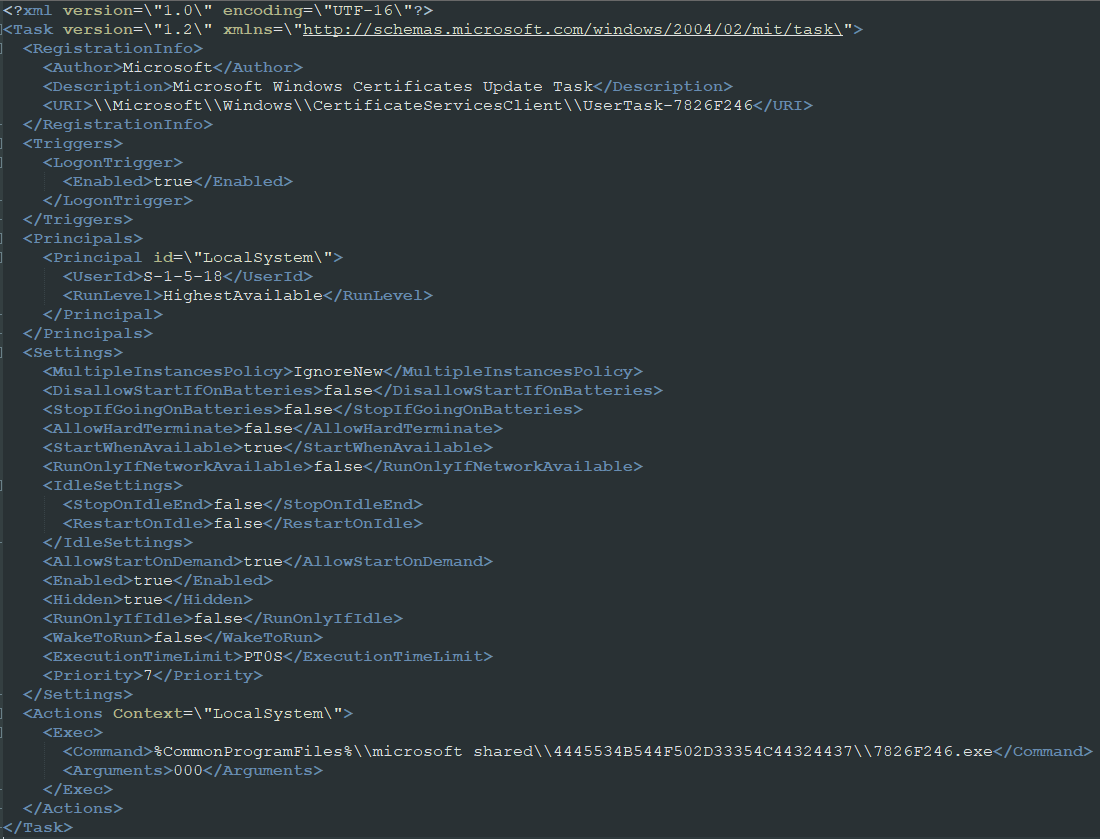

Bir sonraki aşamada, kötü amaçlı yazılım “DC_DLL” adlı bir dosyayı indirir ve görev zamanlayıcı, XML ve XMRig anahtarı için bağımsız değişkenleri ayıklamak üzere .NET yansıması gerçekleştirir. DLL dosyası, ek dosyaların şifresini çözmek için kullanılır.

İkinci bir indirici, kullanıcının oturum açmasıyla çalışacak şekilde yapılandırılmış, zamanlanmış bir görev oluşturarak virüslü sistemde kalıcılık oluşturur. Son olarak, ikinci yükleyici, diğer dört dosyayla birlikte uzak bir kaynaktan indirilir.

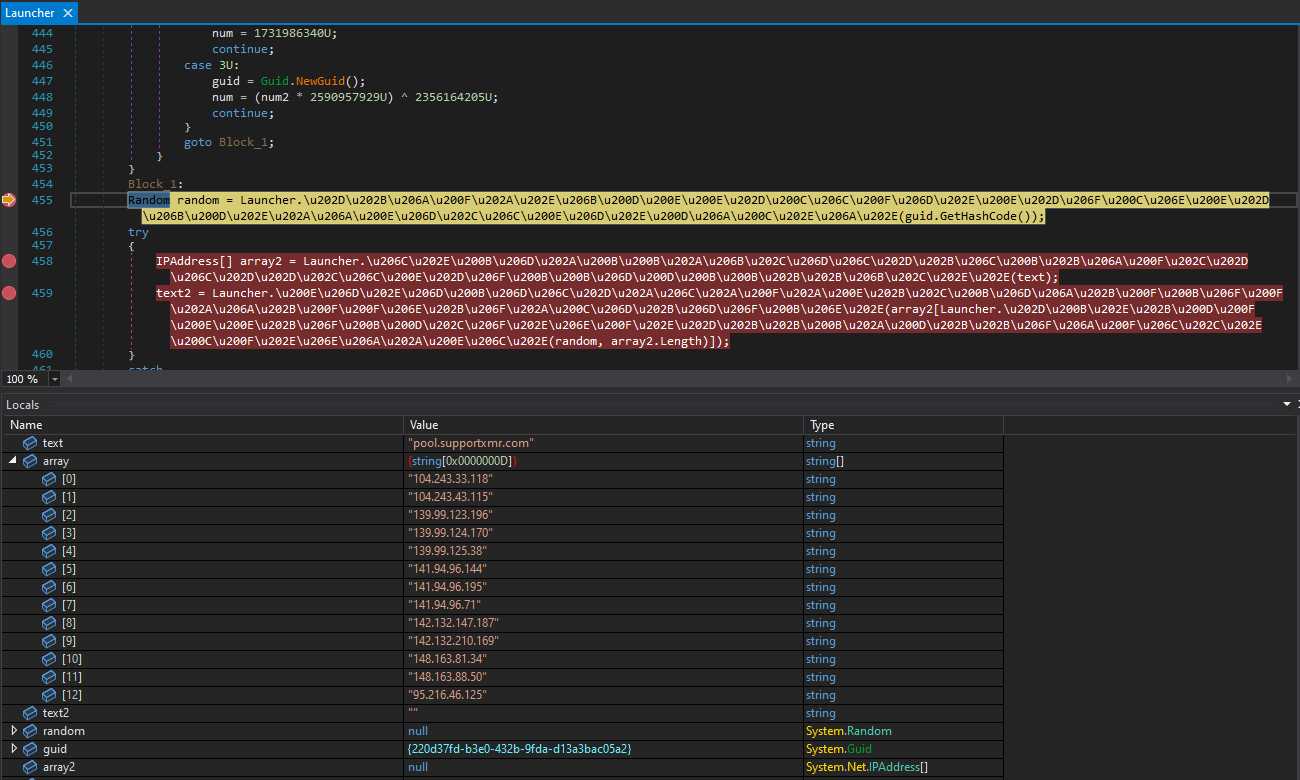

Bu dosya, güvenliği ihlal edilmiş sistemde yüklü olanlardan hangi tarayıcının, “işlem boşaltma” olarak bilinen bir teknik kullanarak madenciyi bellek alanına enjekte etmek için kullanılacağına karar verir. Bundan sonra, sabit kodlanmış bir listeden rastgele bir madencilik havuzu seçer ve madencilik faaliyeti başlar.

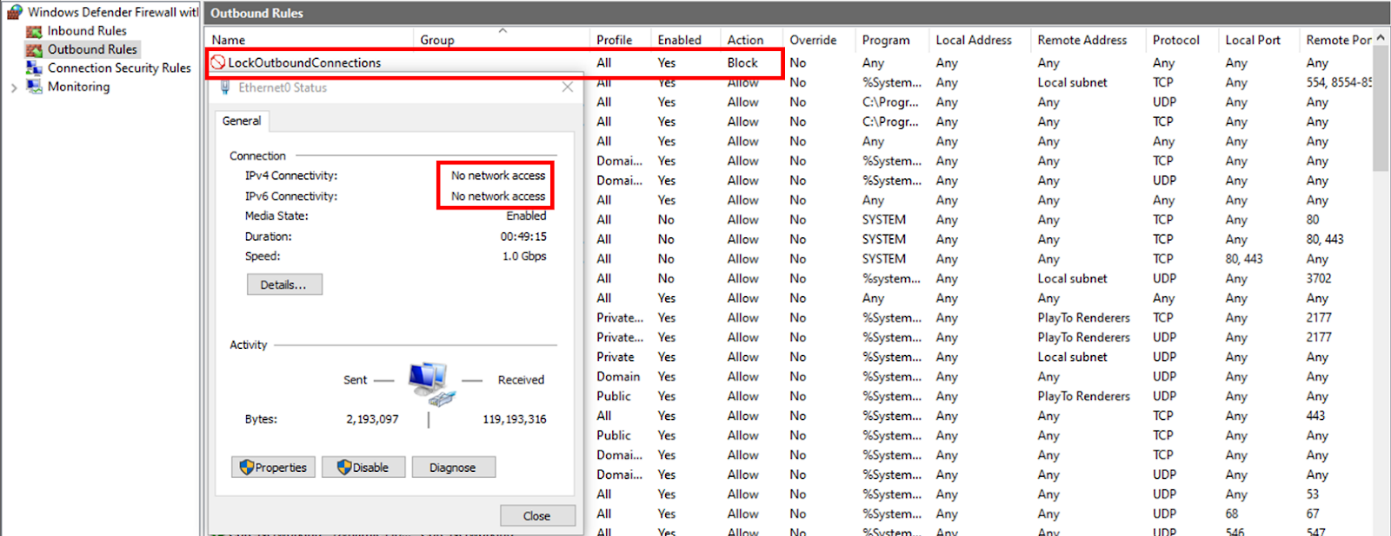

Saldırı zincirindeki son adım, tüm Windows Güvenlik Duvarı profilleri için geçerli olan, tüm giden trafiği engelleyen bir güvenlik duvarı kuralı oluşturmaktır.

Bunun amacı, savunucuların enfeksiyon belirteçlerini tespit etme veya ihlal edilen sistemden potansiyel bir güvenlik ihlali hakkında herhangi bir uyarı alma olasılığını azaltmaktır.

Kötü amaçlı yazılım, işlem çalışma zamanı davranışını izleyen güvenlik araçlarından kaçınmak için, güvenlik duvarı kuralını oluşturmadan önce tarayıcı boşaldıktan sonra en az 30 saniye bekler. Muhtemelen madenci, güvenlik araçları tarafından izlenmeyen bir arka kapı aracılığıyla madencilik havuzuyla iletişim kurmaya devam ediyor.

Morphisec, kötü amaçlı yazılımın etkisinin hizmet kesintilerine, sunucu performansının düşmesine ve bilgisayarların aşırı ısınmasına neden olmanın ötesine geçtiği konusunda uyarıda bulunuyor.

Saldırganlar ağda bir yer edindiklerinde, arka kapı dağıtımından kod yürütmeye kadar her şeyi yapabilirler.

Morphisec, ProxyShellMiner bulaşma riskini ele almak için tüm yöneticilere mevcut güvenlik güncellemelerini uygulamalarını ve kapsamlı ve çok yönlü tehdit algılama ve savunma stratejileri kullanmalarını tavsiye ediyor.