Rusya ile Ukrayna arasında devam eden savaşın ortasında, Donetsk, Lugansk ve Kırım’da bulunan hükümet, tarım ve ulaşım kuruluşları, daha önce görülmemiş, modüler bir çerçeve olan aktif bir kampanyanın parçası olarak saldırıya uğradı. Ortak Büyü.

Kaspersky yeni bir raporda, “İlk taviz vektörü belirsiz olsa da, bir sonraki aşamanın ayrıntıları hedef odaklı kimlik avı veya benzer yöntemlerin kullanıldığını ima ediyor” dedi.

Ekim 2022’de saldırıları tespit eden Rus siber güvenlik şirketi, “Bad Magic” adı altında etkinlik kümesini takip ediyor.

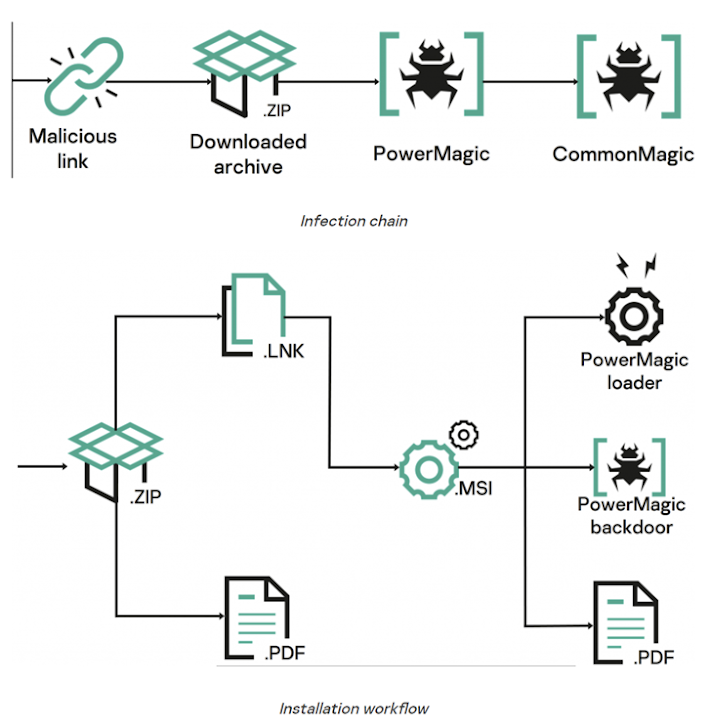

Saldırı zincirleri, kötü amaçlı bir web sunucusunda barındırılan bir ZIP arşivine işaret eden bubi tuzaklı URL’lerin kullanılmasını gerektirir. Dosya açıldığında, bir sahte belge ve PowerMagic adlı bir arka kapının konuşlandırılmasıyla sonuçlanan kötü amaçlı bir LNK dosyası içerir.

PowerShell’de yazılan PowerMagic, uzak bir sunucuyla iletişim kurar ve sonuçları Dropbox ve Microsoft OneDrive gibi bulut hizmetlerine aktarılan keyfi komutları yürütür.

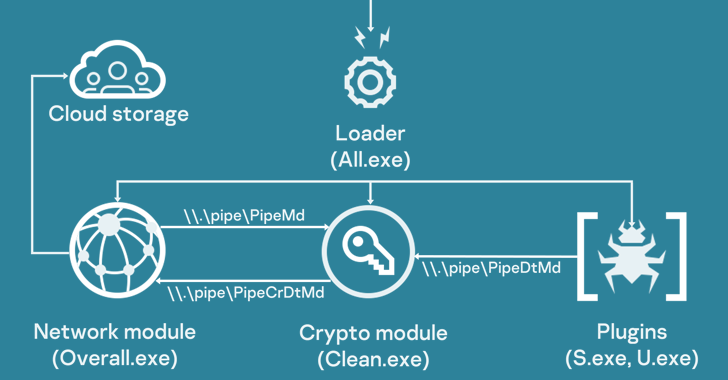

PowerMagic ayrıca, komut ve kontrol (C2) sunucusuyla etkileşim kurmak, C2 trafiğini şifrelemek ve şifresini çözmek ve eklentileri çalıştırmak gibi belirli görevleri gerçekleştirmek için tasarlanmış bir dizi yürütülebilir modül olan CommonMagic çerçevesini sağlamak için bir kanal görevi görür.

Şimdiye kadar keşfedilen eklentilerden ikisi, her üç saniyede bir ekran görüntüsü alma ve bağlı USB cihazlarından ilgili dosyaları toplama özelliklerine sahiptir.

Kaspersky, operasyonu ve araçlarını bilinen herhangi bir tehdit aktörü veya grubuyla ilişkilendiren hiçbir kanıt bulamadığını söyledi.