Popüler FAST_LOG kütüphanesi olarak maskelenen bir çift kötü niyetli pas sanatı ortaya çıkarıldı ve geliştiricilerin ortamlarından özel Solana ve Ethereum anahtarlarını topladı.

Depostör kasaları, algılamadan kaçınmak için meşru görünümlü günlüğe işlevselliği içerirken, gizli bir rutin cüzdan anahtarları için kaynak dosyalarını tarar ve bunları sabit kodlu komut ve kontrol (C2) uç noktasına soktu. Aralarında, iki kasa Crates.io’dan kaldırılmadan önce 8.424 indirme biriktirdi.

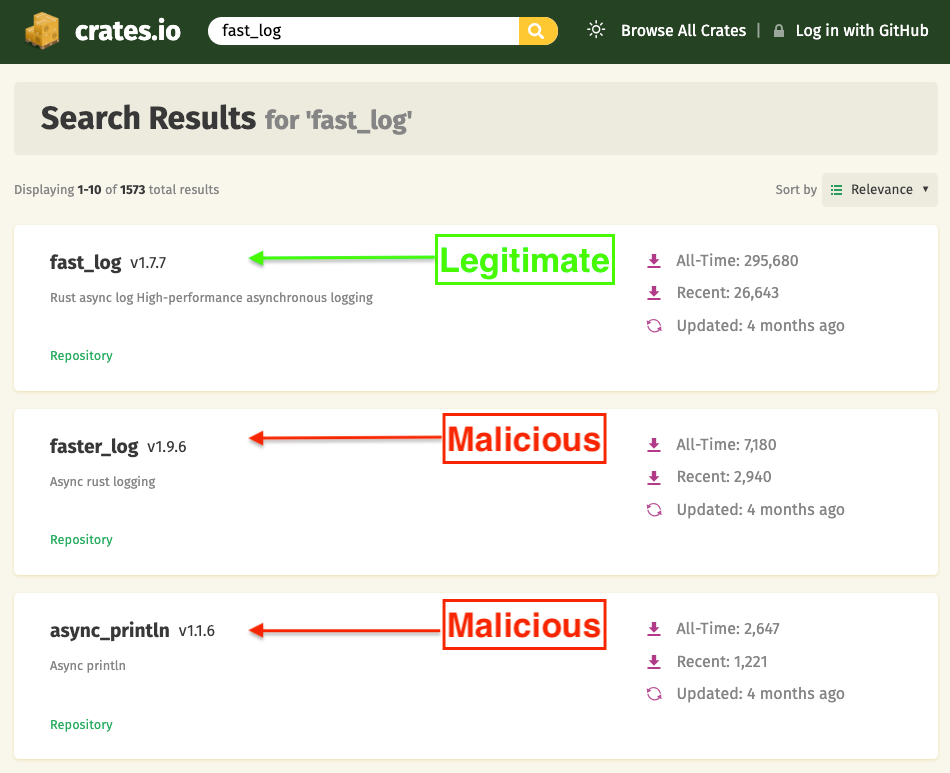

25 Mayıs 2025’te, tehdit aktörleri Faster_log sürüm 1.7.8 ve async_println sürüm 1.0.1’i Crates.io’ya yükledi, okuma, depo bağlantıları ve orijinal fast_log paketinin adlandırma kurallarını kopyaladı.

Socket’in Tehdit Araştırma Ekibi, Rustguruman ve Dumbnbased takma adlar altında yayınlanan iki sahte paket (Faster_Log ve Async_println) tanımladı.

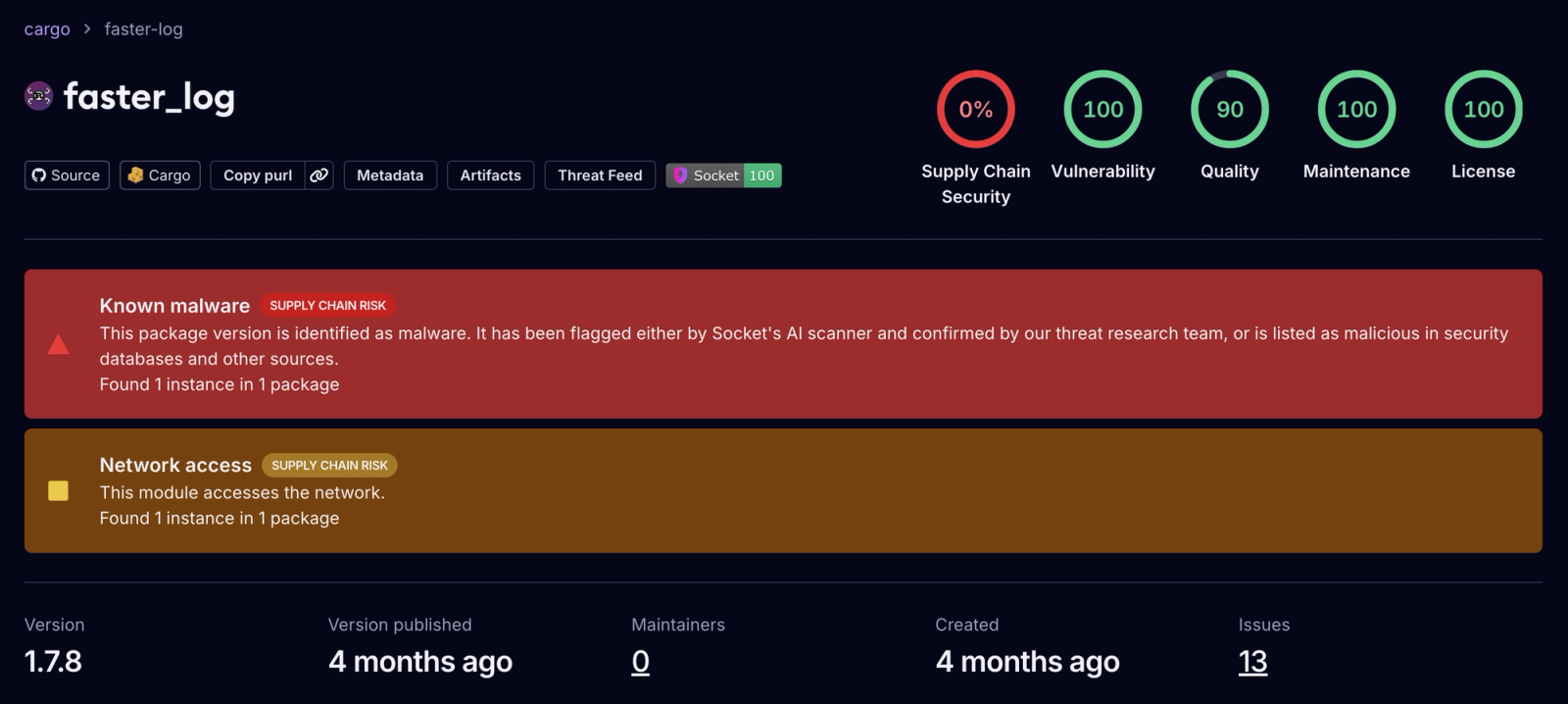

Socket’in AI tarayıcısı, yazım hatası göstergelerini ve eksfiltrasyon kodunun varlığını tespit ettikten sonra bilinen kötü amaçlı yazılım olarak daha hızlı_log işaretledi.

Olayı bildiren soketin saatleri içinde, Rust Güvenlik Yanıtı WG ve Rust Foundation ile koordineli olarak çalışan Crates.io Güvenliği, analiz için kötü amaçlı dosyaları korudu, diğer indirmeleri engellemek için listeleri kaldırdı, Rustguruman ve Dumbnated Publisher hesaplarını kilitledi ve araştırmalarını ve çıkış adımlarını detaylandıran resmi bir danışmanlık yayınladı.

Saldırı Anatomisi

Sandıklar temel kayıt kütüphaneleri olarak derlenir ve işlev görse de, bir “paketleyici” modülü içerir:

- Üç desen için pas kaynak dosyalarını tarar:

- Ham anahtar malzemeyi kodlayabilen parantez bayt dizileri.

- Solana anahtar formatları ile eşleşen 32-44 karakterden alıntı alıntılanan Base58 dizeleri.

- Alıntılanan 0x-PREFIXED 64-HEX dizeleri, Ethereum Özel Anahtarları Tipik.

- Paketler her bir tür, tam değeri, dosya yolu ve satır numarasıyla eşleşir.

- Yükü bir HTTP sonrası isteği aracılığıyla bir Solana RPC uç noktası olarak şekillendirilmiş bir Cloudflare işçileri alt alanına gönderir (hxxps: //mainnet.solan-rpc-cool.workers.dev/).

Kötü niyetli kasalar yalnızca standart kütüphanelere ve popüler ReqWest HTTP istemcisine bağlı olduğundan, Linux, macOS ve Windows arasında aynı şekilde çalışırlar ve hem uygulama çalışma zamanında hem de CI boru hatlarında çalışabilirler.

Meşru FAST_LOG’un meta verilerini kopyalayarak ve çekirdek kayıt davranışını koruyarak, saldırganlar geliştiriciler tarafından gündelik kabul olasılığını artırdı.

Öneriler ve Outlook

Bu olay, minimal kod değişiklikleri ve isim kimliğine bürünme nedeniyle artan tedarik zinciri saldırıları riskini vurgulamaktadır. Aksi takdirde iyi huylu bir kütüphanede gizlenmiş küçük bir kötü niyetli rutin bile geliştirici iş istasyonlarını ve CI ortamlarını tehlikeye atabilir.

Kuruluşlar bunu bir tedarik zinciri güvenlik olayı olarak ele almalı ve aşağıdaki işlemleri hemen almalıdır:

- Faster_log veya async_println kurulumlarını projelerden ve oluşturma sistemlerinden kaldırın ve ilgili CI çalışmalarını askıya alın.

- Ethereum özel anahtarları, Solana tohumları ve alıntı yapılan dizeler veya bayt dizileri olarak temsil edilen diğer kimlik bilgilerini içeren kaynak depolarında, test fikstürlerinde veya yapılandırma dosyalarında görünebilecek sırları döndürün.

- Bu kampanyada gözlemlenen kalıpları tespit etmek için geliştirici dizüstü bilgisayarları, CI sunucuları ve depo barındırma sistemleri arasında dosya düzeyinde gizli tarama uygulayın.

- Egress trafiğini geliştirme ve CI ağlarından kısıtlayarak, yalnızca güvenilir giden destinasyonlara izin verir.

- HTTP gönderileri için, anahtar hasat desenleriyle eşleşen “Item_Type” alanlarına sahip JSON yüklerini içeren anormal uç noktalara algılama kuralları oluşturun.

Gelecekteki Impostor paketlerine karşı savunmak için güvenlik ekipleri çok katmanlı çözümler kullanabilir:

- Birleştirmeden önce kötü amaçlı kodu işaretlemek için Github uygulaması gibi araçlarla gerçek zamanlı çekme izleme taraması.

- Takviye öncesi kontroller, kimliğe bürünme ve riskli davranış konusunda uyaran CLI tarayıcıları kullanır.

- Sıkıcı meta verileri ve yazım hatalarını vurgulamak için tarayıcı uzantıları.

- Dil modelleri ve IDE eklentilerinden kötü niyetli paket önerilerini kesen AI destekli kodlama korumaları.

Ekosistemler olgunlaştıkça, saldırganlar tekniklerini geliştirecek – oluşturma komut dosyalarında veya makrolarda kötü niyetli mantık uzatacak, C2 uç noktalarını döndürüyor ve normal RPC trafiğiyle eksfiltrasyonu harmanlamak için coğrafi kaplamadan yararlanacaklar. Modern kalkınma tedarik zincirlerini güvence altına almak için uyanıklık, sıkı gizli hijyen ve katmanlı savunma derinliği devam etmektedir.

Anında güncellemeler almak ve GBH’yi Google’da tercih edilen bir kaynak olarak ayarlamak için bizi Google News, LinkedIn ve X’te takip edin.