Sharp Panda siber casusluk korsanlığı grubu, ‘Soul’ kötü amaçlı yazılım çerçevesinin yeni bir sürümüyle Vietnam, Tayland ve Endonezya’daki yüksek profilli devlet kurumlarını hedefliyor.

Belirli bir kötü amaçlı yazılım daha önce, çeşitli Çin APT’lerine atfedilen kritik Güneydoğu Asya kuruluşlarını hedef alan casusluk kampanyalarında görüldü.

Check Point, 2022’nin sonlarında başlayan ve 2023’e kadar devam eden ve ilk uzlaşma için hedefli kimlik avı saldırıları kullanan kötü amaçlı yazılımı kullanan yeni bir kampanya belirledi.

RoyalRoad RTF kitinin, C2 sunucu adreslerinin ve bilgisayar korsanının çalışma saatlerinin kullanımı, Check Point’in en son casusluk operasyonunu devlet destekli Çinli bilgisayar korsanlarına atfetmesine izin verdi. TTP’ler ve araçlar, Sharp Panda tarafından daha önce görülen etkinliklerle tutarlıdır.

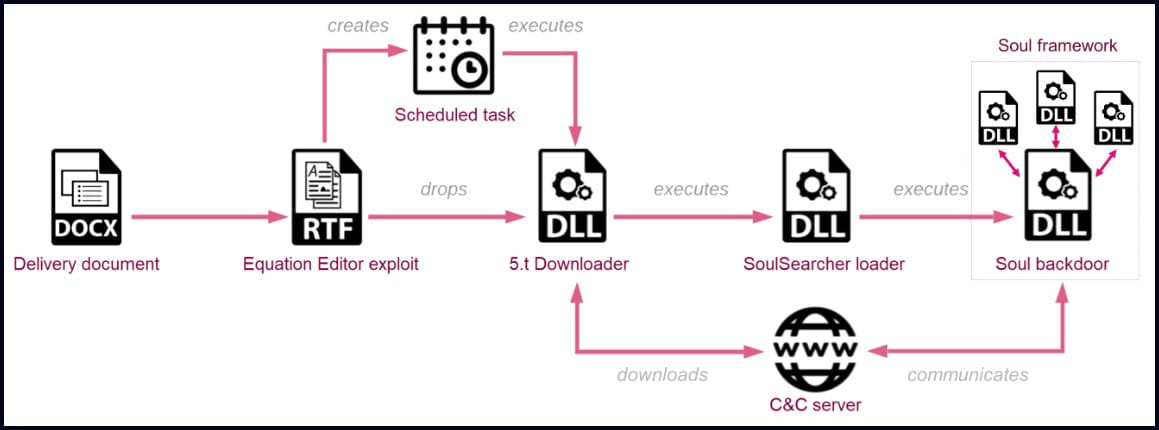

enfeksiyon zinciri

Yeni Sharp Panda kampanyası, ana bilgisayara kötü amaçlı yazılım bırakmak için eski güvenlik açıklarından yararlanmaya çalışmak üzere RoyalRoad RTF kitini dağıtan kötü amaçlı DOCX dosya ekleriyle hedef odaklı kimlik avı e-postaları kullanıyor.

Bu durumda, istismar, zamanlanmış bir görev oluşturur ve ardından bir DLL kötü amaçlı yazılım indiricisini bırakır ve yürütür; bu da, karşılığında C2 sunucusundan SoulSearcher yükleyicisi olan ikinci bir DLL’yi getirir ve yürütür.

Bu ikinci DLL, son sıkıştırılmış yükü içeren bir değere sahip bir kayıt defteri anahtarı oluşturur ve ardından Soul modüler arka kapısının şifresini çözerek belleğe yükleyerek, ihlal edilen sistemde çalışan antivirüs araçlarının algılamasından kurtulmasına yardımcı olur.

ruh detayları

Çalıştırıldıktan sonra, Soul kötü amaçlı yazılımının ana modülü C2 ile bir bağlantı kurar ve işlevselliğini artıracak ek modülleri bekler.

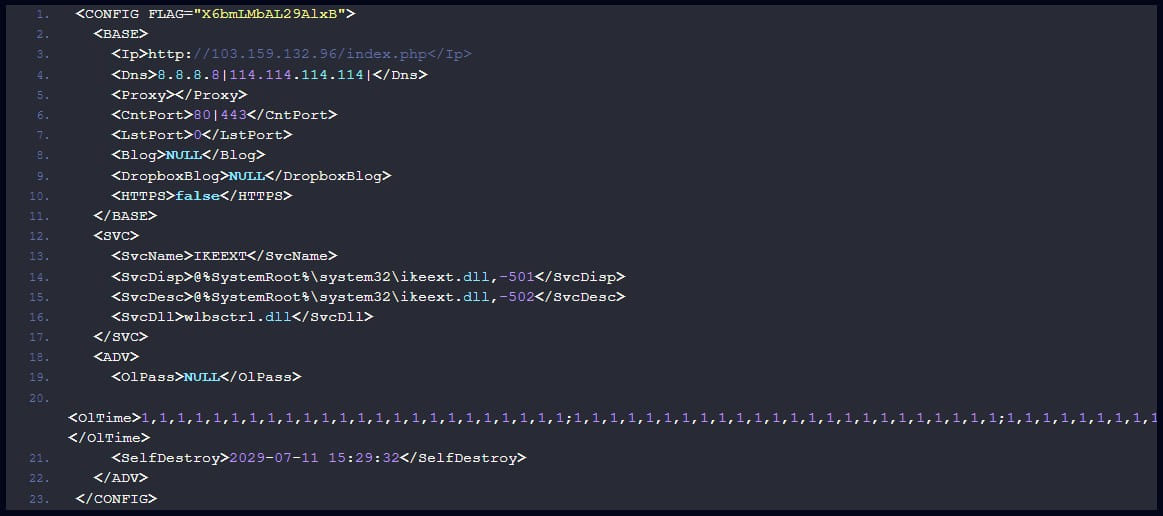

Check Point tarafından analiz edilen yeni sürüm, tehdit aktörlerinin, arka kapının komuta ve kontrol sunucusuyla iletişim kurmaması gereken ve kurbanın çalışma saatleri sırasında tespit edilmekten kaçınması muhtemel olan haftanın belirli saatlerini belirlemesine olanak tanıyan bir “radyo sessizliği” moduna sahiptir.

“Bu, aktörlerin iletişim akışlarını genel trafiğe karıştırmasına ve ağ iletişiminin algılanma şansını azaltmasına olanak tanıyan gelişmiş bir OpSec özelliğidir.” Kontrol Noktasını açıkladı.

Ayrıca, yeni değişken, GET, POST ve DELETE dahil olmak üzere çeşitli HTTP istek yöntemlerini kullanan özel bir C2 iletişim protokolünü uygular.

GET veri almak için, POST ise veri göndermek için kullanıldığından, çoklu HTTP yöntemleri desteği kötü amaçlı yazılıma esneklik sağlar.

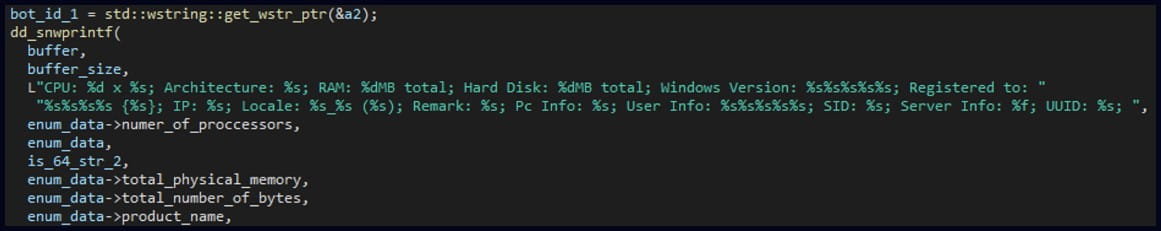

Soul’un C2 ile iletişimi, kendisini kaydettirerek ve kurbana parmak izi verilerini (donanım ayrıntıları, işletim sistemi türü, saat dilimi, IP adresi) göndererek başlar ve ardından sonsuz bir C2 iletişim döngüsüne girer.

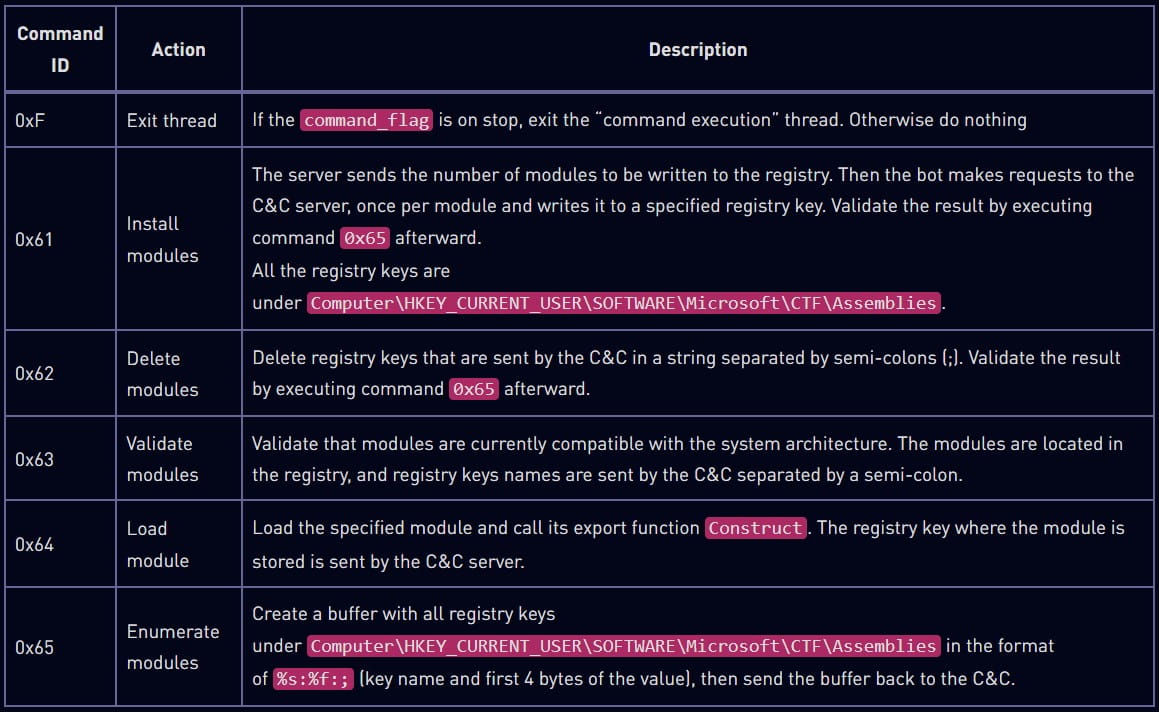

Bu iletişimler sırasında alabileceği komutlar, ek modüller yüklemek, numaralandırma verilerini toplamak ve yeniden göndermek, C2 iletişimini yeniden başlatmak veya sürecinden çıkmakla ilgilidir.

Check Point, dosya eylemleri, veri hırsızlığı, keylogging, ekran görüntüsü yakalama vb. gibi daha özel işlevleri gerçekleştirebilecek ek modülleri örneklememiştir.

Soul çerçevesi ilk olarak 2017’de vahşi doğada görüldü ve ardından 2019 boyunca Sharp Panda ile belirgin bir bağlantısı olmayan tehdit aktörleri tarafından yürütülen Çin casusluk kampanyalarında izlendi.

Aracın kullanımındaki örtüşmelere rağmen, Check Point’in son bulguları, Soul’un hâlâ aktif geliştirme ve konuşlandırma aşamasında olduğunu gösteriyor.