Fortinet’in tehdit istihbarat ve araştırma birimi Fortiguard Labs tarafından keşfedilen yeni bir siber saldırı kampanyası, sosyal mühendislik, çok aşamalı kötü amaçlı yazılımlar ve güvenilir bulut hizmetlerinin tehlikeye girmesinin bir kombinasyonundan yararlanır.

Pazartesi günü yayınlanmasından önce Hackread.com ile paylaşılan Forguard’ın soruşturmasına göre, kampanya Microsoft Windows kullanıcılarını hedefliyor ve yüksek bir şiddet seviyesine sahip. En önemli gözlemleri, saldırganların, tahribat çerçevesinin değiştirilmiş bir versiyonunu Microsoft Graph API ile entegre ederek yenilik yaptıkları ve kötü niyetli iletişimlerini iyi bilinen bulut hizmetlerinin meşru trafiğinde etkili bir şekilde gizlemesidir.

Bilgileriniz için HAVOC, hedef sistemin tam kontrolünü elde etmek için kırmızı ekip egzersizlerinde ve saldırı kampanyalarında kullanılan açık kaynaklı bir sömürü sonrası komut ve kontrol çerçevesidir.

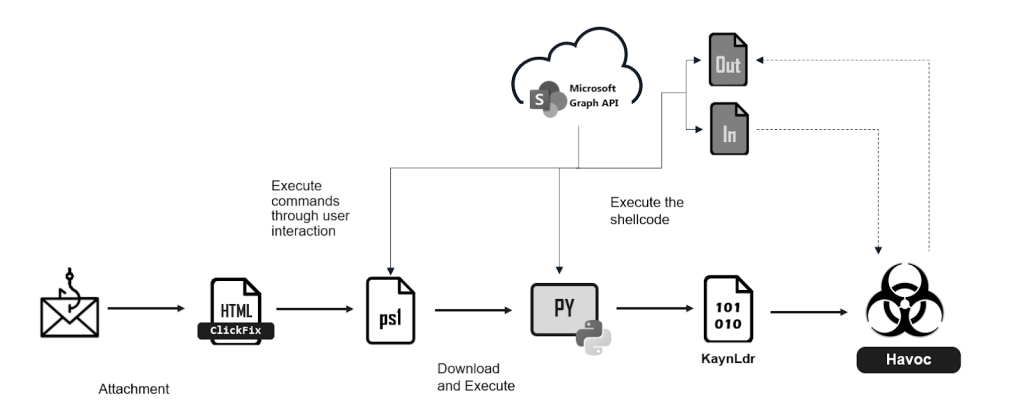

Bu saldırı için ilk giriş noktası, alıcıyı kötü niyetli bir PowerShell komutunu yürütmeye kandırmak için tasarlanmış bir HTML eki içeren özenle hazırlanmış bir kimlik avı e -postasıdır.

Kullanıcıların kötü amaçlı komutlar yürütme için kandırıldığı “ClickFix” olarak bilinen bir teknik sayesinde, ek, alıcının sistemlerinin terminaline görünüşte zararsız bir komut kopyalamasını ve yapıştırmasını isteyen sahte bir hata mesajı sunar. Bununla birlikte, bu komut, muhtemelen güvenilir bir bulut ortamında kötü amaçlı işlemi gizlemek için bir SharePoint sitesinde stratejik olarak barındırılan diğer kötü amaçlı komut dosyalarının indirilmesine/yürütülmesine yol açan bir olay zinciri başlatır.

İlk PowerShell komut dosyası, Sandbox algılamasından kaçmak için kontroller gerçekleştirir ve daha sonra SharePoint’te barındırılan bir Python komut dosyasını indirmeye/yürütmeye devam eder. Bu Python komut dosyası bir Shellcode yükleyici görevi görür ve yansıtıcı bir şekilde gömülü bir DLL yükleyen ve API karma kullanarak analizi daha da karmaşıklaştıran kötü amaçlı bir DLL, Kaynldr enjekte eder ve yürütür.

Saldırganın C2 altyapısının çekirdeği, meşru bulut trafiğiyle sorunsuz bir şekilde karışan iletişim kanallarını oluşturmak için Microsoft Graph API’sından yararlandığı için tahribat iblis DLL’nin değiştirilmiş sürümüne dayanır. DLL içindeki “SharePointC2Init” işlevi, Microsoft Graph API için erişim belirteçleri elde eder ve kurbanın SharePoint belge kitaplığı içinde her biri uzlaşmış sistemden türetilmiş benzersiz bir tanımlayıcı ile iki dosya oluşturur.

Bu dosyalar, mağdur bilgilerinin aktarılması ve C2 komutlarının alınması için kanal görevi görürken, tüm iletişim değiştirilmiş “TransportSend” işlevi tarafından ele alınır ve CTR modunda AES-256 kullanılarak şifrelenir. Aracı daha sonra, bilgi toplama, dosya işlemleri ve jeton manipülasyonu gibi çok çeşitli sömürü sonrası özellikleri içeren bu komutları ayrıştırır ve yürütür.

Fordiguard Labs’ın keşfi, yeni, tespit edilmesi zor saldırılar oluşturmak için açık kaynaklı C2 çerçevelerinin evrimini ve bu tür saldırılara karşı gelişmiş güvenlik önlemlerini benimseme ihtiyacını vurgulamaktadır.

FortiGuard’ın araştırmacıları, “Kimlik avı e -postaları için uyanık kalmanın yanı sıra, bir terminal veya PowerShell açmayı teşvik eden rehberli mesajlar, kötü niyetli komutların yanlışlıkla indirilmesini ve yürütülmesini önlemek için ekstra dikkatle ele alınmalıdır” dedi.

Hackread.com’a yapılan bir yorumda, Massachusetts tabanlı bir uygulama güvenlik sağlayıcısı Burlington, Black Duck’ta ana danışman ve ağ ve kırmızı ekip uygulama direktörü Thomas Richards, bilgisayar korsanlarının, yüksek düzeyde bir sofistike olan Microsoft hizmetlerini kullandıklarını, ancak saldırı yöntemlerinin batıdan daha fazla manuel eylem gerektirdiğini belirtti.

“Bu kötü aktör grupları, hedeflerine ulaşabilmeleri için gizlemeyi hedefliyorlar. Açık kaynak çerçeveleri kullandıklarını görmek olağandışı değil, ancak meşru Microsoft hizmetlerinin kullanımı, ilgili bir sofistike düzeyde gösteriyor. Bu hizmetleri kullanmak, açık görüşte saklanmalarını ve güvenilir sunucular olmanın faydalarına sahip olmalarını sağlar,“ Thomas açıkladı. “Bu konuda şaşırtıcı olan, saldırının başarılı olması için kurban için gereken manuel müdahale seviyesidir. Genellikle bu kampanyalarla, kötü aktörler, bir bağlantıya tıklamanın yanı sıra kurbanın kısmında mümkün olduğunca az etkileşim ister.“