Hassas bilgileri çalabilen bir uzaktan erişim truva atı (RAT) sağlamak amacıyla deneyimsiz siber suçluları hedeflemek için kötü amaçlı OpenBullet yapılandırma dosyalarını kullanan yeni bir kötü amaçlı yazılım kampanyası gözlemlendi.

Bot azaltma şirketi Kasada, etkinliğin “güvenilir suç ağlarını kullanmak” için tasarlandığını ve bunu “yeni başlayan bilgisayar korsanlarını avlayan” gelişmiş tehdit aktörlerinin bir örneği olarak tanımladığını söyledi.

OpenBullet, kimlik bilgisi doldurma saldırılarını otomatikleştirmek için kullanılan meşru bir açık kaynaklı kalem testi aracıdır. Belirli bir web sitesine uyarlanmış bir yapılandırma dosyası alır ve başarılı denemeleri günlüğe kaydetmek için başka yollarla sağlanan bir şifre listesiyle birleştirebilir.

Şirket, “OpenBullet, web etkileşimlerini otomatikleştirmek için kullanılabilecek başsız bir tarayıcı olan Puppeteer ile birlikte kullanılabilir” dedi. “Bu, açılan tarayıcı pencereleriyle uğraşmak zorunda kalmadan kimlik bilgisi doldurma saldırılarını başlatmayı çok kolaylaştırıyor.”

Temelde hedef web sitesine veya web uygulamasına karşı HTTP istekleri oluşturmak için yürütülebilir bir kod parçası olan yapılandırmalar, aynı zamanda suç toplulukları içinde alınıp satılır veya satılır, bu da suç faaliyeti için çıtayı düşürür ve komut dosyası çocuklarının kendi saldırılarını gerçekleştirmesine olanak tanır.

İsrailli siber güvenlik şirketi Cybersixgill, Eylül 2021’de “Örneğin, yapılandırma satın almaya olan ilgi, OpenBullet kullanıcılarının nispeten bilgisiz olduğunu gösterebilir.”

“Ama aynı zamanda karanlık ağın yüksek verimli işbölümünün bir başka örneği de olabilir. Yani tehdit aktörleri, yapılandırmaları nasıl yazacaklarını bilmedikleri için, daha kolay ve daha hızlı olduğu için yapılandırma satın almak istediklerinin reklamını yapıyor.”

Bu esneklik, yeni bir vektör açtığı için iki ucu keskin bir kılıç da olabilir, yalnızca bilgisayar korsanlığı forumlarında bu tür yapılandırma dosyalarını aktif olarak arayan diğer suç aktörlerini hedef alır.

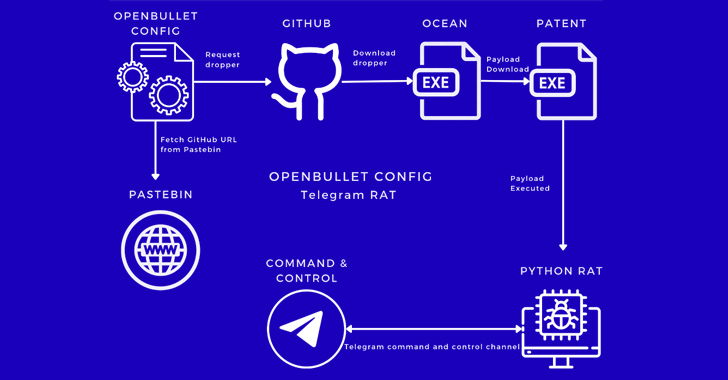

Kasada tarafından keşfedilen kampanya, bir Telegram kanalında paylaşılan kötü niyetli yapılandırmaları kullanarak bir GitHub deposuna ulaşarak aynı depodan bir sonraki aşamanın yükünü almak üzere tasarlanmış Ocean adlı Rust tabanlı bir damlalığı alır.

Patent olarak adlandırılan Python tabanlı bir kötü amaçlı yazılım olan yürütülebilir dosya, nihayetinde Telegram’ı bir komut ve kontrol (C2) mekanizması olarak kullanan ve ekran görüntüleri yakalamak, dizin içeriklerini listelemek, görevleri sonlandırmak, kripto cüzdanını sızdırmak için talimatlar veren bir uzaktan erişim truva atı başlatır. bilgileri ele geçirebilir ve Chromium tabanlı web tarayıcılarından şifreleri ve tanımlama bilgilerini çalabilirsiniz.

Hedeflenen tarayıcılar ve kripto cüzdanları arasında Brave, Google Chrome, Microsoft Edge, Opera, Opera GX, Opera Crypto, Yandex Browser, Atomic, Dash Core, Electron Cash, Electrum, Electrum-LTC, Ethereum Wallet, Exodus, Jaxx Liberty, Litecoin Wallet, ve Mincoin.

Truva atı ayrıca panoyu kripto para birimi cüzdan adresleri için izleyen ve önceden tanımlanmış bir normal ifadeyle aktör tarafından kontrol edilen bir adresle eşleşen içerikleri değiştiren bir kesici işlevi görerek yetkisiz fon transferlerine yol açar.

Düşman tarafından işletilen Bitcoin cüzdan adreslerinden ikisi, son iki ayda toplam 1.703,15 dolar aldı ve bunlar daha sonra Fixed Float olarak bilinen anonim bir kripto borsası kullanılarak aklandı.

Araştırmacılar, “Kötü niyetli OpenBullet yapılandırmalarının Telegram içindeki dağıtımı, kripto para birimlerini sık kullanmaları nedeniyle muhtemelen bu suçlu toplulukları hedefleyen yeni bir enfeksiyon vektörüdür” dedi.

“Bu, saldırganlara koleksiyonlarını belirli bir hedef gruba göre şekillendirme ve diğer üyelerin fonlarını, hesaplarını veya erişimlerini elde etme fırsatı sunuyor. Eskilerin dediği gibi, hırsızlar arasında onur yoktur.”