WordPress tarafından desteklenen web siteleri, birkaç yıldır bilgisayar korsanlarının saldırılarının hedefi olmuştur. Bilgi güvenliği uzmanları, web sitelerini hacklemek ve bunlara tehlikeli komut dosyaları eklemek için WordPress platformundaki farklı kusurların kullanıldığı olayları takip eder. Doctor Webs uzmanları tarafından önceden bilinmeyen bir truva atı uygulamasıyla ilgili olarak yapılan bir araştırma, uygulamanın siber suçluların üç yılı aşkın bir süredir bu tür saldırılar gerçekleştirmek ve arbitraj yoluyla para kazanmak için kullandıkları kötü niyetli bir araç olabileceğini ortaya çıkardı. trafiğin yeniden satışından kar elde etme sürecidir.

Anti-virüs yazılımlarının sağladığı sınıflandırmaya göre bu kötü amaçlı yazılım Linux.BackDoor.WordPressExploit.1 olarak bilinir ve Linux’un 32-bit sürümlerine saldırmak için tasarlanmıştır. Ancak, Linux’un 64 bit sürümlerinde de çalışabilir. Linux.BackDoor.WordPressExploit.1 olarak bilinen bir arka kapı, kötü niyetli aktörlerin sistem üzerinde uzaktan kontrol sahibi olmasına olanak tanır. Talimat verildiğinde aşağıdakileri yapabilir:

- Belirli bir web sayfasını (web sitesi) hedefleyin ve saldırın;

- Modunu bekleme olarak değiştirin;

- kendini kapatma;

- ve faaliyetlerini izlemeyi geçici olarak durdurun.

Kötü amaçlı yazılımın birincil amacı, WordPress’i CMS (İçerik Yönetim Sistemi) olarak kullanan web sitelerini hacklemek ve web sitelerinin ilgili web sayfalarına kötü amaçlı bir komut dosyası yerleştirmektir. Bunu, WordPress eklentilerinde ve web sitesi temalarında zaten var olduğu bilinen kusurlardan yararlanarak yapar. Truva atı, saldırısını başlatmadan önce, bulaştırmayı amaçladığı web sitesinin adresini almak için komuta ve kontrol sunucusuyla iletişim kurar. Sonra, Linux. Arka kapı. WordPressExploit.1, tümü bir web sitesine yüklenebilen aşağıda listelenen eski eklentilerdeki ve temalardaki güvenlik açıklarına tekrar tekrar saldırmaya çalışacaktır:

- WP Canlı Sohbet Destek Eklentisi

- WordPress – Yuzo İlgili Yazılar

- Sarı Kalem Görsel Tema Özelleştirici Eklentisi

- kolay smtp

- WP GDPR Uyumluluk Eklentisi

- WordPress Erişim Kontrolünde Gazete Teması (CVE-2016-10972 güvenlik açığı)

- Thim Çekirdek

- Google Kod Yerleştirici

- Toplam Bağış Eklentisi

- Özel Şablonlar Lite Yayınlayın

- WP Hızlı Rezervasyon Yöneticisi

- Zotabox’tan Facebook Canlı Sohbet

- Blog Tasarımcısı WordPress Eklentisi

- WordPress Ultimate SSS (CVE-2019-17232 ve CVE-2019-17233 güvenlik açıkları)

- WP-Matomo Entegrasyonu (WP-Piwik)

- Görsel Besteci için WordPress ND Kısa Kodları

- WP Canlı Sohbet

- Çok Yakında Sayfası ve Bakım Modu

- Hibrit

Bir veya daha fazla güvenlik açığından başarıyla yararlanılması durumunda, hedeflenen web sitesine uzak bir sunucudan indirilecek olan kötü amaçlı bir JavaScript enjekte edilecektir. Bu nedenle, enjeksiyon, virüslü sayfa her yüklendiğinde, sayfanın orijinal içeriğinin bundan hiçbir şekilde etkilenmemesine rağmen, önce bu JavaScript çalıştırılacak şekilde gerçekleştirilir. Bu noktada ziyaretçiler, saldırganların güvenliği ihlal edilmiş sayfada herhangi bir yeri tıkladıklarında ziyaret etmeleri gereken web sayfasına yönlendirilecektir.

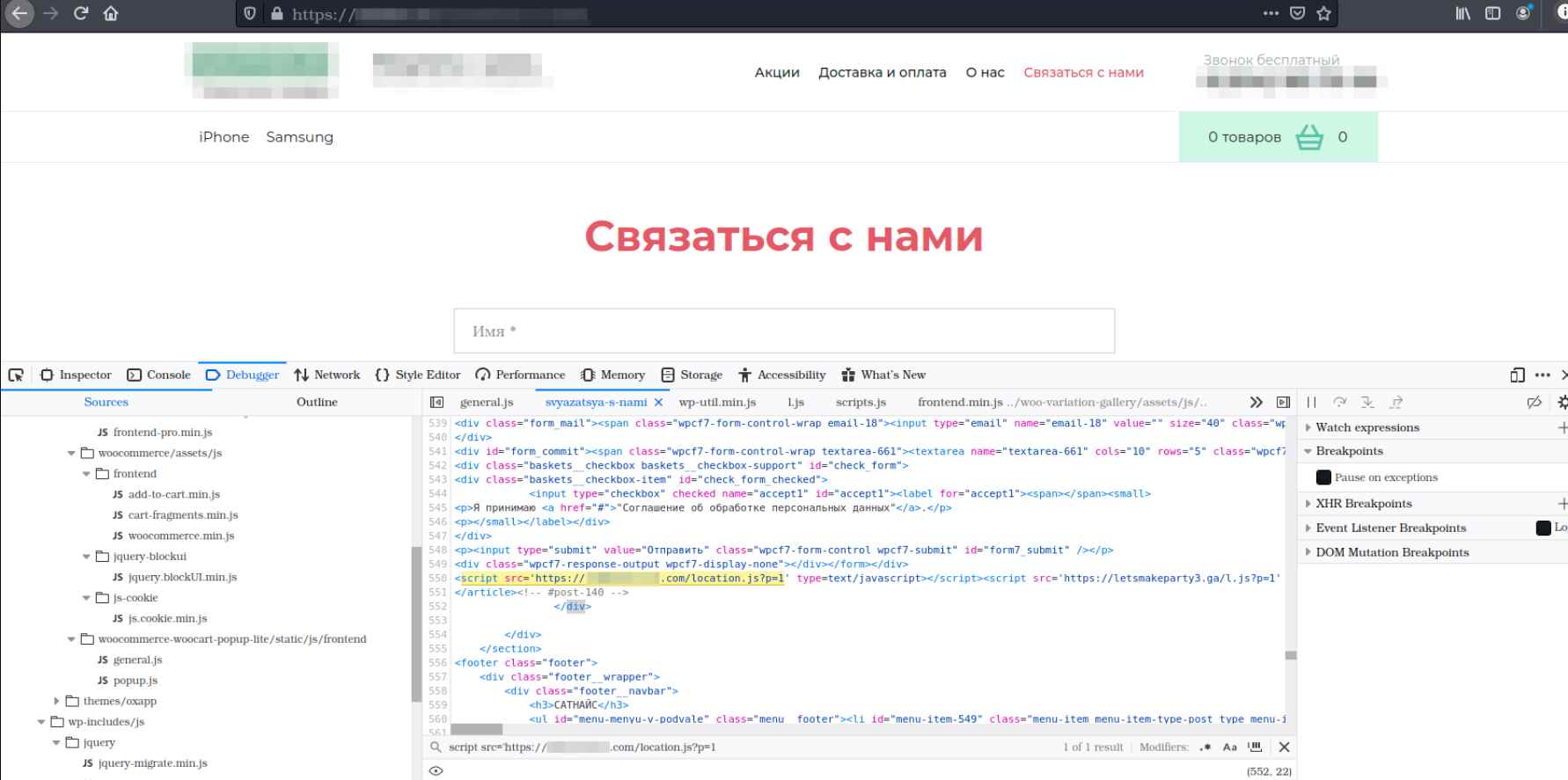

Aşağıdaki ekran görüntüsü, güvenliği ihlal edilmiş sayfalardan birinin örneğini göstermektedir:

Güvenliği ihlal edilmiş sayfalardan birinin resmi.

Trojan programı, etkinliğinin kaydını tutar ve istatistik toplar. Saldırıya uğrayan web sitelerinin toplam sayısını, bir güvenlik açığından başarıyla yararlanılan her bir örneği izler ve buna ek olarak, WordPress Ultimate SSS eklentisini ve Facebook messenger’ı başarıyla kullandığı toplam sayıyı izler. Zotabox’ın sağladığı. Buna ek olarak, tespit edilen ve giderilmeyen tüm güvenlik açıklarını uzak sunucuya bildirir.

Uzmanlar, virüsün kendisinin en son değişikliğine ek olarak, bu trojan programı için Linux’un en son sürümünü ortaya çıkardılar.

BackDoor.WordPressExploit.2. C&C sunucusunun adresi, kötü amaçlı JavaScript’in indirildiği web sitesinin adresi ve ayrıca aşağıdaki eklentilerde yararlanılabilecek fazladan bir güvenlik açıkları listesinin varlığı açısından orijinalinden farklıdır:

- Brizy WordPress Eklentisi

- FV Flowplayer Video Oynatıcı

- WooCommerce

- WordPress Çok Yakında Sayfası

- WordPress teması OneTone

- Basit Alanlar WordPress Eklentisi

- WordPress Delucks SEO eklentisi

- OpinionStage’den Anket, Anket, Form ve Sınav Yapıcı

- Sosyal Metrik İzleyici

- WPeMatico RSS Besleme Alıcısı

- Zengin İncelemeler eklentisi

Bunun sonucunda, truva atının her iki varyantının da, kaba kuvvet saldırısı kullanarak hedeflenen web sitelerinin yönetici hesaplarını hacklemek için uygulanmamış işlevsellik içerdiği keşfedildi. Bu saldırı, özel sözlüklerden yararlanırken bilinen oturum açma bilgilerini ve parolaları uygulamayı içerir. Bu özelliğin önceki güncellemelerde yer aldığı veya alternatif olarak saldırganların bu kötü amaçlı yazılımın gelecekteki sürümleri için kullanmayı amaçladığı düşünülebilir. Bu olasılıkların her ikisi de uygulanabilir. Arka kapının daha yeni sürümlerinde böyle bir seçenek uygulanırsa, siber suçlular güvenlik açıkları eklenmiş mevcut eklenti sürümlerini kullanan bazı web sitelerine başarılı bir şekilde saldırabilir. Bunun nedeni, siber suçluların arka kapıyla birlikte kullanıldığında bir eklentideki bir güvenlik açığından yararlanabilmesidir.

WordPress ile oluşturulmuş web sitelerinin sahiplerine, üçüncü taraf eklentiler ve temalar dahil olmak üzere platformun tüm bileşenlerini güncel tutmaları önemle tavsiye edilir. Ayrıca, sahiplerin hesapları için sağlam ve benzersiz oturum açma bilgileri ve parolalar kullanmaları önerilir.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.