Chrome için meşru ChatGPT uzantısının truva atına dönüştürülmüş bir sürümü, Facebook hesaplarını çalarken 9.000’den fazla indirme biriktirerek Chrome Web Mağazası’nda popülerlik kazanıyor.

Uzantı, arama sonuçlarında ChatGPT entegrasyonu sunan “ChatGPT for Google” adlı meşru popüler Chrome eklentisinin bir kopyasıdır. Ancak bu kötü amaçlı sürüm, Facebook oturum çerezlerini çalmaya çalışan ek kod içerir.

Uzantının yayıncısı, uzantıyı 14 Şubat 2023’te Chrome Web Mağazası’na yükledi, ancak yalnızca 14 Mart 2023’te Google Arama reklamlarını kullanarak tanıtmaya başladı. O zamandan beri, günde ortalama bin kez yüklendi.

Bunu keşfeden araştırmacı, Guardio Labs’tan Nati Tal, uzantının bu ayın başlarında benzer bir Chrome eklentisi tarafından kullanılan ve Google tarafından Chrome Web Mağazası’ndan kaldırılmadan önce 4.000 yükleme toplayan aynı altyapıyla iletişim kurduğunu bildirdi.

Bu nedenle, bu yeni varyant, operatörlerin ilk uzantının bildirilip kaldırılacağı zaman Chrome Web Mağazası’nda yedek olarak tuttukları aynı kampanyanın parçası olarak kabul edilir.

Facebook hesaplarını hedefleme

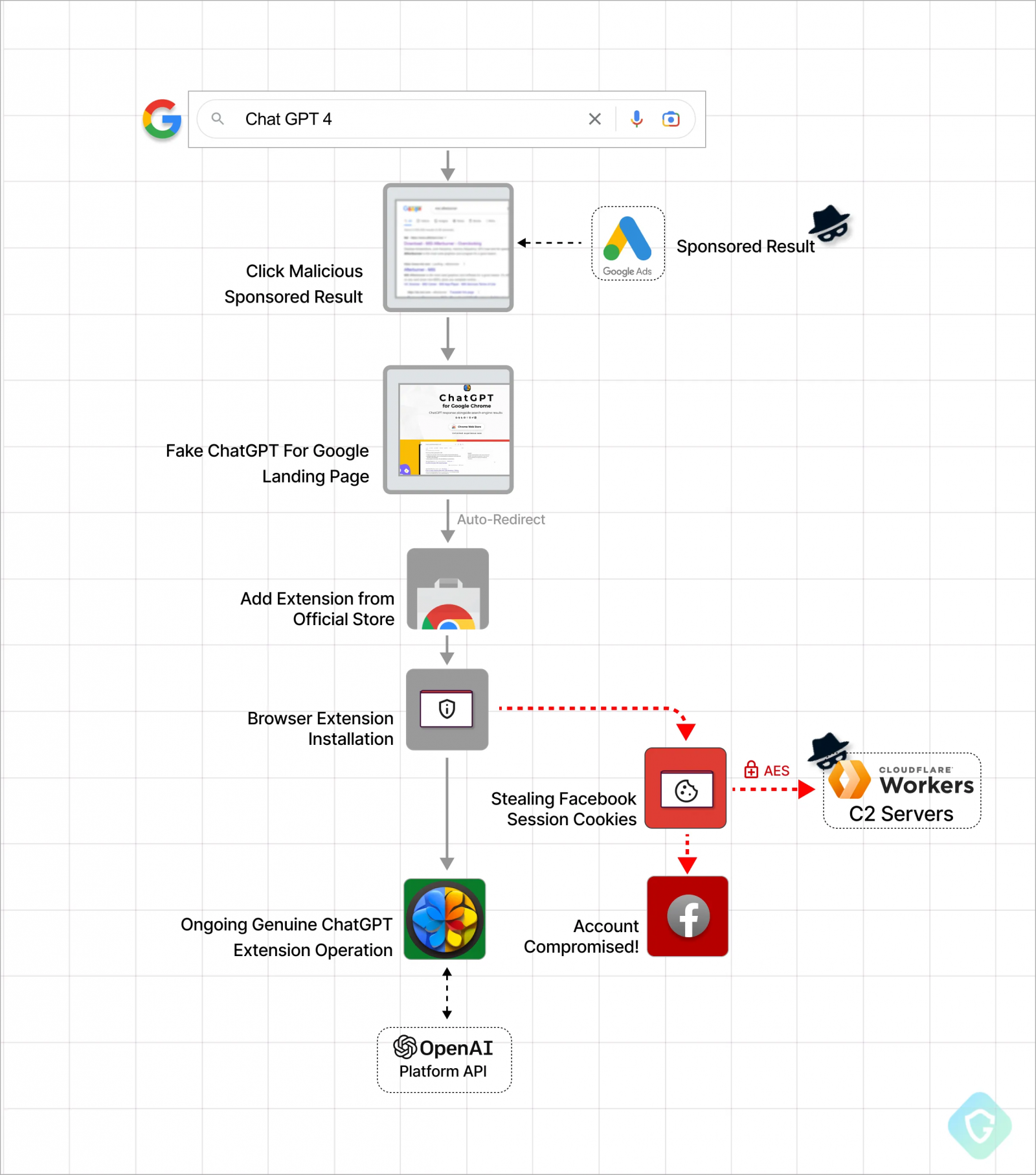

Kötü amaçlı uzantı, Google Arama sonuçlarında “Chat GPT 4” araması yapıldığında öne çıkan reklamlar aracılığıyla tanıtılır.

Sponsorlu arama sonuçlarına tıklamak, kullanıcıları sahte bir “Google için ChatGPT” açılış sayfasına ve oradan da Chrome’un resmi eklenti mağazasındaki uzantının sayfasına götürür.

Kurban, uzantıyı yükledikten sonra, meşru uzantının kodu hala mevcut olduğundan vaat edilen işlevselliğe (arama sonuçlarında ChatGPT entegrasyonu) sahip olur. Ancak kötü amaçlı eklenti, Facebook hesapları için oturum çerezlerini de çalmaya çalışır.

Uzantının yüklenmesinin ardından, kötü amaçlı kod, Facebook oturum çerezlerini çalmak için OnInstalled işleyici işlevini kullanır.

Çalınan bu tanımlama bilgileri, tehdit aktörlerinin kullanıcı olarak bir Facebook hesabında oturum açmasına ve ticari reklamcılık özellikleri de dahil olmak üzere profillerine tam erişim elde etmesine olanak tanır.

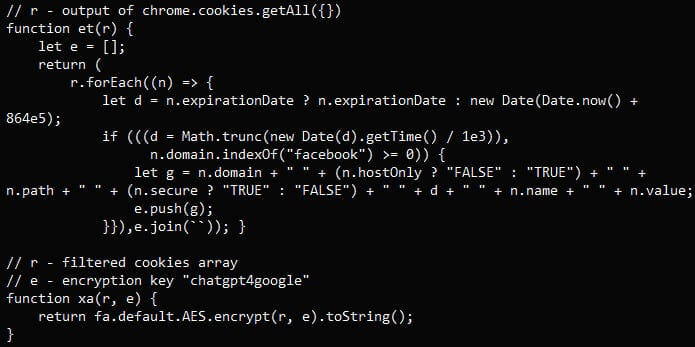

Kötü amaçlı yazılım, Facebook ile ilgili tanımlama bilgilerinin bir listesini elde etmek için Chrome Uzantısı API’sini kötüye kullanır ve bunları bir AES anahtarı kullanarak şifreler. Ardından, çalınan verileri bir GET isteği aracılığıyla saldırganın sunucusuna sızdırır.

Guardio Labs raporu, “Çerez listesi AES ile şifrelenir ve X-Cached-Key HTTP başlık değerine eklenir” diye açıklıyor.

“Bu teknik burada, paket yükü hakkında uyarılar veren herhangi bir DPI (Derin Paket Denetimi) mekanizması olmadan tanımlama bilgilerini gizlice dışarı çıkarmaya çalışmak için kullanılır.”

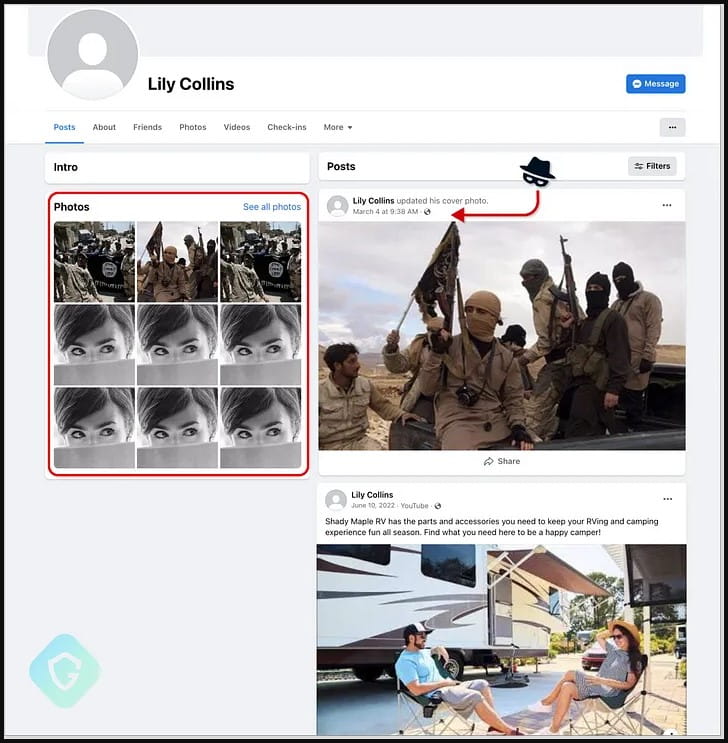

Tehdit aktörleri daha sonra kötü amaçlı reklam kampanyaları yapmak veya IŞİD propagandası gibi yasaklanmış materyalleri tanıtmak amacıyla kurbanlarının Facebook oturumlarını ele geçirmek için çalınan tanımlama bilgilerinin şifresini çözer.

Kötü amaçlı yazılım, kurbanların Facebook hesaplarının kontrolünü yeniden ele geçirmesini önlemek için ihlal edilen hesaplardaki oturum açma ayrıntılarını otomatik olarak değiştirir. Ayrıca profil adını ve resmini “Lilly Collins” adlı sahte bir kişiyle değiştirir.

Şu anda, kötü amaçlı Google Chrome uzantısı, Google Chrome Web Mağazası’nda hâlâ bulunmaktadır.

Ancak güvenlik araştırmacısı, kötü amaçlı uzantıyı Chrome Web Mağazası ekibine bildirdi ve bu uzantı büyük olasılıkla yakında kaldırılacak.

Ne yazık ki, önceki geçmişe dayanarak, tehdit aktörlerinin bir sonraki enfeksiyon dalgasını kolaylaştırabilecek başka bir “park edilmiş” uzantı aracılığıyla bir ‘C’ planı olması muhtemeldir.

BleepingComputer, uzantı hakkında daha fazla soru sormak için Google ile iletişime geçti, ancak hemen bir yanıt alınamadı.