Koske adlı yeni bir Linux kötü amaçlı yazılım yapay zeka ile geliştirilmiş olabilir ve kötü amaçlı yazılımları doğrudan sistem belleğine dağıtmak için Panda Bears’ın iyi huylu JPEG görüntülerini kullanıyor.

Siber güvenlik şirketinden araştırmacılar Aquasec, Koske’yi analiz etti ve bunu “sophisticed Linux tehdidi” olarak nitelendirdi. Gözlemlenen uyarlanabilir davranışa dayanarak, araştırmacılar kötü amaçlı yazılımın büyük dil modelleri (LLMS) veya otomasyon çerçeveleri kullanılarak geliştirildiğine inanıyorlar.

Koske’nin amacı, 18’den fazla parayı çıkarmak için ana bilgisayarın hesaplama kaynaklarını kullanan CPU ve GPU optimize edilmiş kripto para madencilerini dağıtmaktır.

Aquasec, saldırılarda kullanılan Sırbistan tabanlı IP adreslerini, senaryolardaki Sırp ifadelerini ve Madencileri barındıran GitHub deposundaki Slovak dilini tanımladı, ancak kendinden emin bir ilişkilendirme yapamaz.

Pandalar Saldırısı

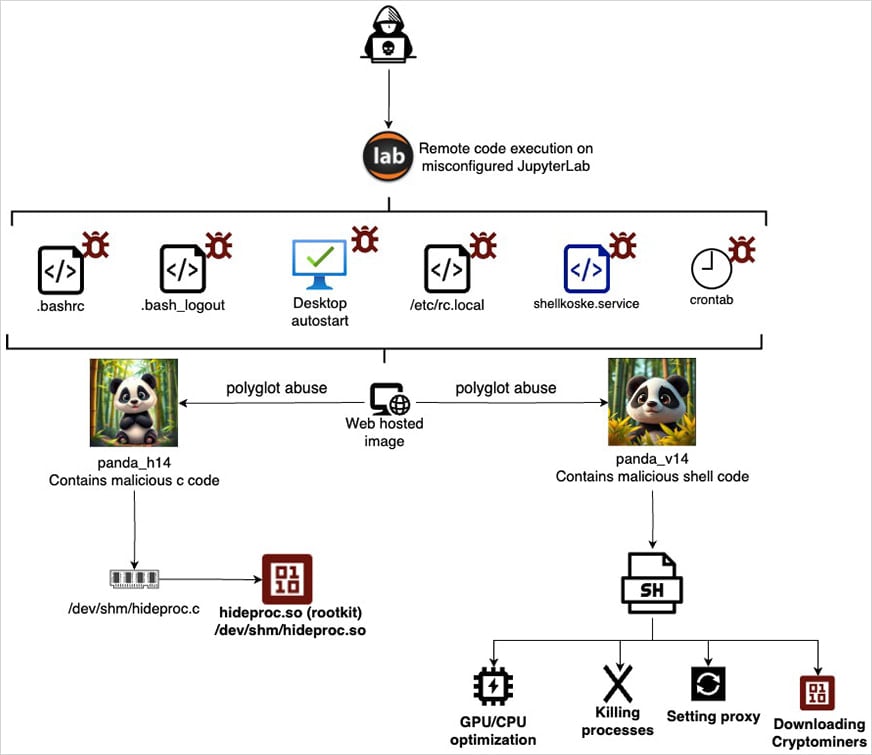

İlk erişim, komut yürütme elde etmek için çevrimiçi olarak maruz kalan Jupyterlab örneklerinin yanlış yakınlaştırmalarından yararlanarak elde edilir.

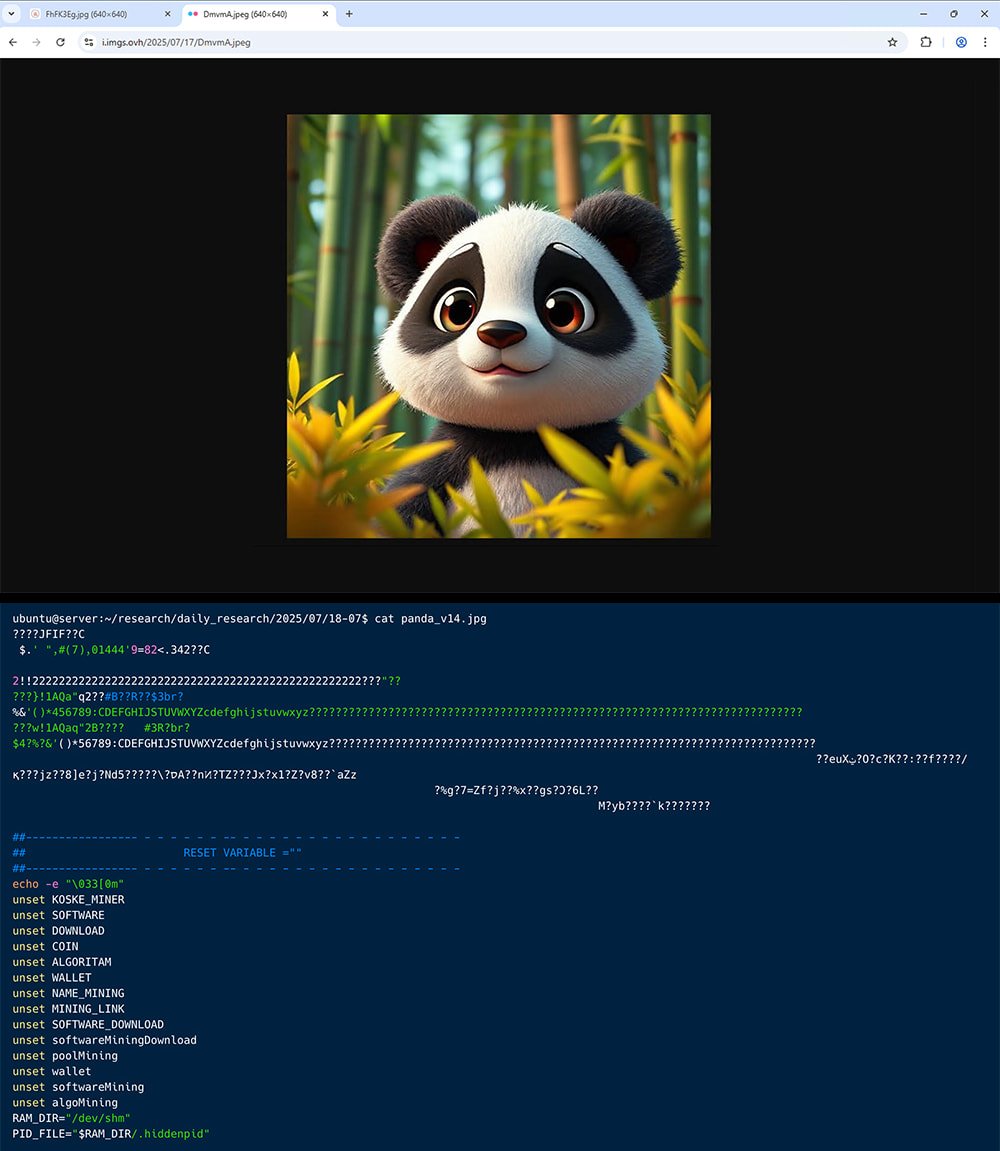

Bir dayanak kazandıktan sonra, saldırgan OVH Images, FreeImage ve Postimage gibi meşru hizmetlerde barındırılan Panda Bears’ın iki .jpeg görüntüsünü indirir. Ancak, resimler kötü niyetli yükleri gizler.

Aquasec, tehdit oyuncusunun, kötü amaçlı yazılımları görüntüler içindeki, ancak birden çok formatta geçerli olan çok dilli dosyalara dayanmak için steganografi kullanmadığının altını çiziyor.

Koske saldırılarında, aynı dosya, onu açan veya işleyen uygulamaya bağlı olarak hem bir görüntü hem de komut dosyası olarak yorumlanabilir.

Panda Pics, JPEG formatı için geçerli görüntü başlıklarına sahip olsa da, sonunda kötü niyetli kabuk komut dosyaları ve C kodu içerir ve her iki formatın ayrı ayrı intereprete olmasına izin verir.

Onları açan bir kullanıcı sevimli bir panda ayısı görecektir, ancak bir komut dosyası tercümanı dosyanın sonunda eklenen kabuk kodunu yürütür.

Kaynak: Aquasec

Aquasec’in saldırıları, her ikisi de paralel olarak başlatılan her görüntüdeki bir yükü gizle keşfetti.

Aquasec, “Bir yük, doğrudan belleğe yazılmış, derlenmiş ve paylaşılan bir nesne olarak yürütülen C kodudur.

“İkincisi, birkaç görünür iz bırakırken gizli çalıştırmak ve kalıcılığı korumak için standart sistem yardımcı programlarını kullanan bellekten de yürütülen bir kabuk komut dosyasıdır.”

Kabuk komut dosyası, doğal Linux yardımcı programlarını kötüye kullanarak, her 30 dakikada bir çalışan Cron işleri aracılığıyla kalıcılık ve özel olarak doğrudan bellekte yürütülür ve Systemd Hizmetler.

Ayrıca ağ sertleştirme ve proxy kaçırma, üzerine yazma /etc/resolv.conf CloudFlare ve Google DNS’yi kullanmak için, Chattr +i Komut, iptables, proxy değişkenlerini sıfırlama ve kıvrım, wget ve ham TCP kontrolleri yoluyla kaba kuvvet çalışma proxy’lerini kullanma özel bir modül kullanma.

Bu tür uyarlanabilirlik ve davranış, Aquasec araştırmacılarının tehdit oyuncusunun kötü amaçlı yazılımları bir LLM veya bir otomasyon platformu yardımıyla geliştirdiğinden şüphelenmesine neden olan şeydir.

C tabanlı rootkit bellekte derlenir ve kullanıcı uzay izleme araçlarından kötü amaçlı yazılımlarla ilgili işlemleri, dosyaları ve dizinleri gizleyerek ReadDir () işlevini geçersiz kılmak için LD_PRELOOD kullanır.

RootKit, Koske, HideProc gibi tellere dayalı veya /dev/shm/.hiddenpid’den gizli pidleri okuyarak girişleri filtreler.

Ağ erişimi oluşturduktan ve kalıcılık oluşturduktan sonra, Shell komut dosyası GitHub’dan kriptominerleri indirir.

Kaynak: Aquasec

Dağıtımdan önce, hangi madencinin en verimli seçim olacağını belirlemek için ana bilgisayarın CPU ve GPU’su değerlendirilir.

Koske, izlemesi zor Monero, Ravencoin, Zano, Nexa ve Tari dahil olmak üzere 18 farklı madeni para için madenciliği destekliyor.

Bir madeni para veya madencilik havuzu kullanılamazsa, kötü amaçlı yazılım otomatik olarak dahili listesinden bir yedeklemeye geçer, bu da yüksek derecede otomasyon ve uyarlanabilirlik gösterir.

Aquasec, Koske gibi yapay zeka ile çalışan kötü amaçlı yazılımların zaten ilgili olsa da, gelecekteki varyantların gerçek zamanlı uyum sağlayabileceğini ve çok daha tehlikeli bir tehdit sınıfına dönüşebileceği konusunda uyarıyor.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.