Alan Adı Kaçırma Uyarısı! Bilgisayar korsanları, yeni keşfedilen Sitting Ducks saldırısını kullanarak sizi kolayca sahte web sitelerine yönlendiriyor. Kendinizi kimlik avı ve veri ihlallerinden koruyun. Çevrimiçi ortamda nasıl güvende kalacağınızı öğrenin!

Infoblox ve Eclypsium’daki siber güvenlik araştırmacıları iş birliği yaparak Alan Adı Sistemi’nde (DNS) Sitting Ducks saldırısı olarak adlandırılan karmaşık bir saldırı vektörü keşfettiler. Saldırı, Rusya’da barındırılan bir trafik dağıtım sistemi olan 404TDS için kullanılan altyapı incelenirken ortaya çıktı ve bu da Rus-nexus siber suçlularının dahil olduğunu gösteriyor.

Sitting Ducks, ilk olarak Ağustos 2016’da Matt Bryant tarafından tespit edilen DNS ile ilgili bir sorundur. Bildirildiğine göre, Haziran 2024’ten bu yana dünya çapındaki kullanıcıları hedef alan yeni bir istismar tehdidi bulunmaktadır.

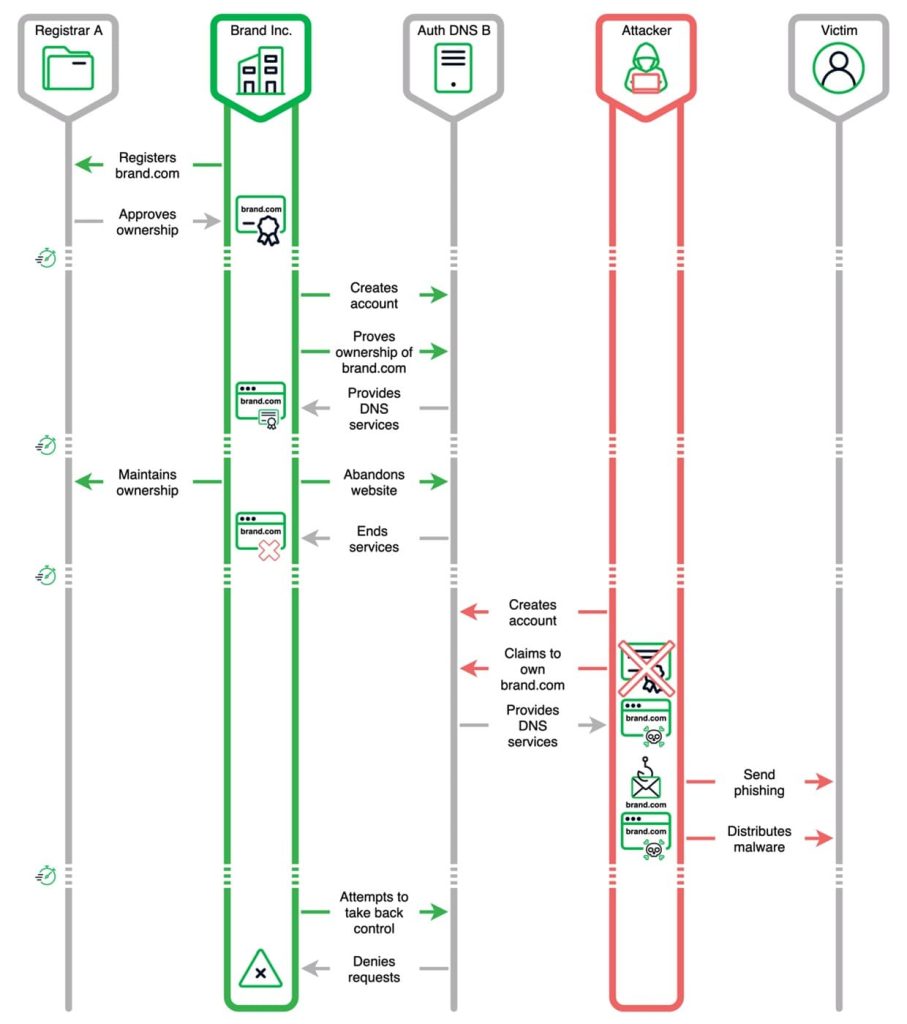

Saldırı, diğer etki alanı kontrol tekniklerinden farklıdır çünkü kayıt memuru erişimi gerekmez ve saldırganların tek ihtiyacı zayıf delege etmedir. Delege etme, kayıtlı bir etki alanı veya alt etki alanı yetkili DNS hizmetlerini etki alanı kayıt memurundan farklı bir sağlayıcıya delege ettiğinde gerçekleşir ve yetkili ad sunucusu(ları) etki alanı bilgilerinden yoksun olduğunda ve sorguları çözemediğinde zayıf hale gelir. Zayıf delege etme saldırısı, kötü niyetli bir aktör atanmış etki alanını kaydedip bu etki alanına işaret eden tüm etki alanlarına erişim elde ettiğinde gerçekleşir.

Ek olarak, saldırganlar, yetersiz yetkilendirmelere sahip etki alanlarını internette tarayarak, uygun yetkilendirme olmadan sahiplik iddia ederek DNS sağlayıcısının güvenlik açıklarından yararlanır. Ele geçirilen etki alanı için kötü amaçlı bir kayıt oluşturur, trafiği kötü amaçlı bir sunucuya yönlendirir ve kullanıcıları saldırganın sitesine yönlendirir.

Eclypsium’un blog yazısına göre, Sitting Ducks’ın birkaç çeşidi vardır. Alan adı sahibinin ad sunucusu bilgilerindeki yazım hatalarını istismar ederek, etkin saldırıların kısmen yetersiz alan adlarını kaydetmesini sağlayabilir. Unutulmuş yapılandırma nedeniyle geçersiz bilgiler içeren sarkan DNS kayıtları, diğer DNS kayıt türlerine genelleştirilebilir. Sarkan CNAME saldırıları, DNS yanıtlarını süresi dolmuş alan adlarına yönlendirerek kötü niyetli aktörlerin süresi dolmuş alan adlarını kaydetmesine ve soyağacı edinmesine olanak tanır.

Alan adı delegasyonlarına ilişkin geniş çaplı bir analiz ve yaklaşık bir düzine DNS sağlayıcısının değerlendirilmesi, bu saldırıyı çok sayıda aktörün, özellikle de Rus siber suçluların kullandığını ve her gün yüzlerce alan adının ele geçirildiğini, bunların çoğunun marka koruma kayıt şirketlerine veya benzer alan adlarına kaydedildiğini ortaya koydu.

Infoblox’un raporunda, “Araştırmamız, Sitting Ducks vektörünün 2018’den bu yana 35 binden fazla alan adını ele geçirmek için kullanıldığını ortaya koydu, ancak gerçek sayının muhtemelen çok daha yüksek olduğu düşünülüyor” ifadeleri yer aldı.

Bu saldırının sonuçları ciddi olabilir. Saldırganlar, kötü amaçlı yazılım dağıtımı, kimlik avı kampanyaları, marka taklidi ve veri sızdırma gibi meşru sahibin kisvesi altında kötü amaçlı faaliyetler gerçekleştirebilir. Araştırmacılar, 1 milyondan fazla istismar edilebilir hedef alan adı ve bu tür alan adlarını tespit etmek için birden fazla yöntem bulunduğundan, saldırının gerçekleştirilmesinin kolay, neredeyse tanınmaz ve tamamen önlenebilir olduğunu belirtti.

Bunlar önlenebilir niteliktedir çünkü saldırı, alan adı ve DNS kayıtlarının yönetimindeki boşluklar nedeniyle gerçekleşebilmektedir; DNS yanlış yapılandırmalarının sıklıkla stratejik bir saldırı yüzeyi olarak göz ardı edildiği ve DNS’e karşı yayınlanan saldırı vektörlerinin kaçınılmaz olarak reddedildiği göz önünde bulundurulduğunda.

Sitting Ducks’ı önlemek için, alan adı sahipleri Sitting Ducks saldırılarından kaçınmak için alan adı kayıt şirketlerinden bağımsız yetkili bir DNS sağlayıcısı kullanmalıdır. Alan adlarının ve alt alan adlarının geçersiz hizmet sağlayıcılarına ad sunucusu delegasyonuna sahip olduğundan emin olun ve riski azaltmak için DNS sağlayıcı azaltmalarını sorun.

İLGİLİ KONULAR

- Yasal Zorluklara Rağmen Yeni Soap2day Alan Adları Ortaya Çıktı

- DNS Tünelleme Gizli Taramalar ve E-posta Takibi İçin Kullanılıyor

- “Revolver Rabbit” 500.000 Alan Adı Kaydetmek İçin RDGA Kullanıyor

- Breach Forums Admin ShinyHunters Alan Adını FBI’dan Geri Aldı

- DeFi Hack Uyarısı: Squarespace Alan Adları DNS Kaçırılmasına Karşı Savunmasız

- 800’den Fazla Sahte “Temu” Alan Adı, Alıcıları Kimlik Bilgisi Hırsızlığına Çekiyor