Layerx Labs’ın yakın tarihli bir raporu, başlangıçta Windows kullanıcılarını aldatmak için tasarlanmış ancak son zamanlarda macOS kullanıcılarını hedeflemeye odaklanan yeni bir kimlik avı kampanyası açıkladı.

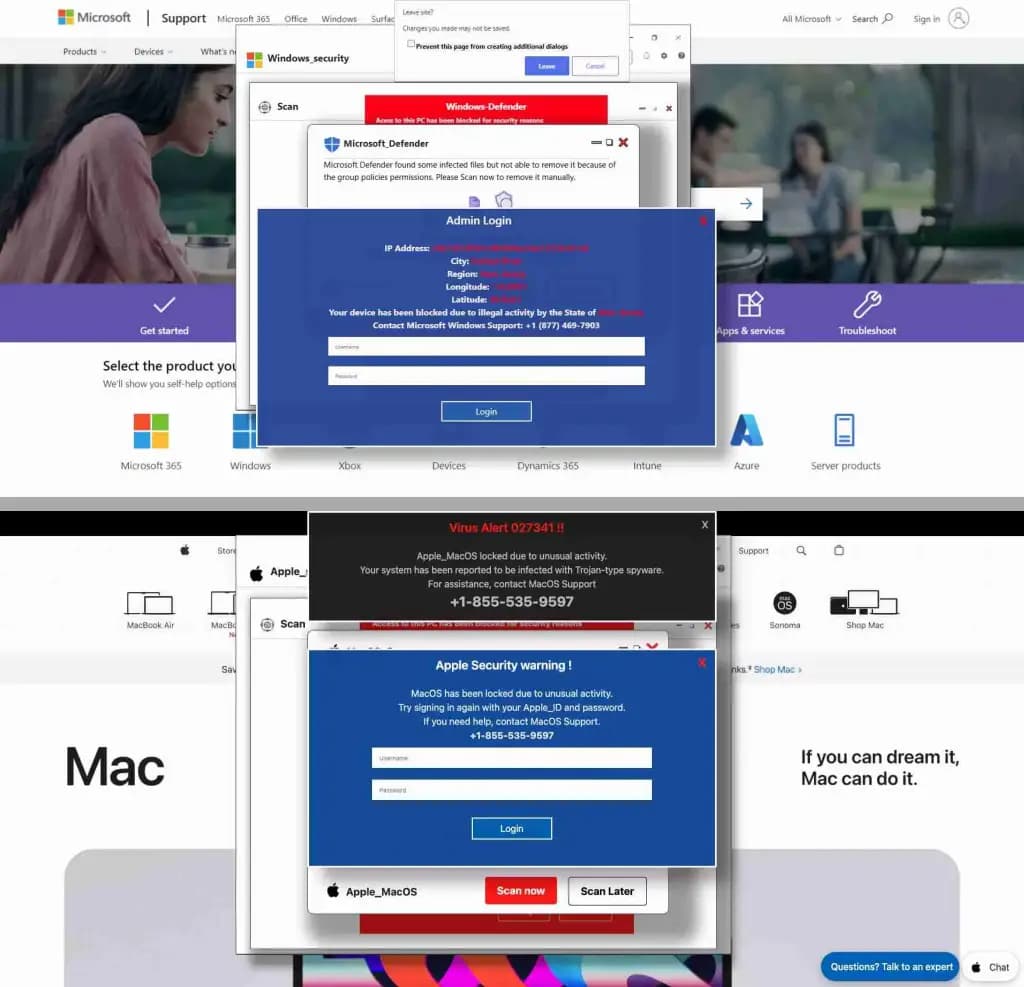

Layerx Labs’ın birkaç ay boyunca izlediği kampanya, başlangıçta Microsoft güvenlik uyarıları olarak ortaya çıktı ve kullanıcı kimlik bilgilerini çalmayı amaçladı. Saldırıda, saldırganlar aldatıcı taktikler kullandılar ve kullanıcının bilgisayarının “tehlikeye atıldığını” ve “kilitli” olduğunu iddia eden saldırıya uğramış web sitelerinde sahte güvenlik uyarıları oluşturdular. Mağdurlar, Windows kullanıcı adlarını ve şifrelerini girmeye teşvik edilirken, kötü amaçlı kod web sayfasını dondurarak tam bir sistem kilitlenmesini taklit etti.

Hackread.com ile paylaşılan Layerx’in analizine göre, kampanyanın ilk etkinliğine çeşitli faktörler katkıda bulundu. İlk olarak, kimlik avı sayfaları Microsoft’un Windows.net platformunda barındırıldı ve sahte güvenlik uyarılarının meşru görünmesini sağladı.

Ayrıca, saldırganlar güvenilir barındırma hizmetlerini kullandılar ve geleneksel kanat avukatlık karşıtı savunmaların genellikle üst düzey etki alanı itibarına güvendiği gerçeğinden yararlandı. Ayrıca, randomize, hızla değişen alt alanlar kullandılar, güvenlik araçlarının kendileri profesyonel olarak tasarlanmış ve sık sık tespit etmek için güncellenen kötü amaçlı sayfaları izlemesini ve engellemesini zorlaştırdılar. Hatta bazıları otomatik web tarayıcılarını engellemek için anti-bot ve captcha teknolojilerini dahil etti.

Microsoft, Chrome ve Firefox ile birlikte, 2025’in başlarında yeni algılama karşıtı özellikler getirdiğinde, pencere hedefli saldırılarda% 90 dramatik bir düşüş fark edildi. Buna karşılık, saldırganlar stratejilerini uyarladı, odaklarını bu yeni savunmalarla korumasız macOS kullanıcılarına kaydırdı.

İki hafta içinde, Layerx Labs, Mac tabanlı saldırılarda, Windows hedefli olanlara çok benzeyen ancak özellikle MacOS ve Safari kullanıcılarını hedeflemeyi amaçlayan hafif kod ayarlamalarıyla bir artış gözlemledi. Mağdurlar, genellikle bir URL’de yazım hatası yaptıktan sonra, tehlikeye atılmış alan “otopark” sayfaları aracılığıyla kimlik avı sayfalarına çekildi.

Bir örnekte, bir Layerx Enterprise müşterisinden bir macOS ve Safari kullanıcısı hedeflendi. Kuruluş güvenli bir web geçidi kullanmasına rağmen, saldırı onu atladı. Ancak, Web sayfalarını tarayıcı düzeyinde çok sayıda parametre kullanarak analiz eden AI tabanlı algılama sistemi saldırıyı başarıyla engelledi.

Bu kampanya, macOS kullanıcılarını hedefleyen kimlik avı saldırılarının artan karmaşıklığını vurgulamaktadır. Menlo Security’nin son tarayıcı güvenlik raporu, bu eğilimi daha da vurgulamakta ve özellikle üretken AI’nın popülaritesinden bu yana tarayıcı tabanlı saldırılarda dramatik bir artış ortaya koymaktadır.

Raporda, tarayıcı tabanlı kimlik avı saldırılarında 2023’e kıyasla% 140 artış buldu ve özellikle sıfır saatlik kimlik avı saldırılarında% 130 artış ve Facebook, Microsoft ve Netflix gibi büyük markaların kimliğine büründü.

Menlo Security’nin 752.000’den fazla tarayıcı tabanlı kimlik avı saldırısı analizi, her beş saldırıdan birinin geleneksel güvenlik önlemlerini atlamak için artık kaçamaklı teknikler kullandığını ortaya koyuyor.

Massachusetts merkezli uygulama güvenliği çözümleri sağlayıcısı Burlington, Black Duck’ın ana danışmanı, ağ ve kırmızı takım uygulama direktörü Thomas Richards, “Son birkaç hafta içinde, kullanıcıları saldırıya düşme ve kullandıkları rusun hile yapmak için meşru barındırma hizmetlerini kullanan tarayıcı tabanlı kimlik avı saldırılarını gördük ve oldukça yaygın olarak yaygın olarak gördük”.

Thomas, “Bilgisayarınızın tehlikeye atıldığını söyleyen bilinmeyen bir rastgele pop-up alırsanız, şüpheli ve göz ardı edilmelidir” diye uyardı. “Virüs karşıtı hizmetler asla bir tehdidi kaldırmak için bir kullanıcı adı ve şifre girmenizi istemeyecektir.”