Saygın ve iyi bilinen bir elektronik imza platformu olan DocuSign’dan bir e-posta aldığınızı hayal edin. E-postadaki bağlantıya tıkladıysanız büyük olasılıkla hoş ve güvenli bir deneyim yaşarsınız, değil mi? DocuSign kullanıcıları yakın tarihli bir marka kimlik avı saldırısının kurbanı oldular ve ne yazık ki saldırının failleri tam da bu tür bir güvenlik açığından yararlanıyordu.

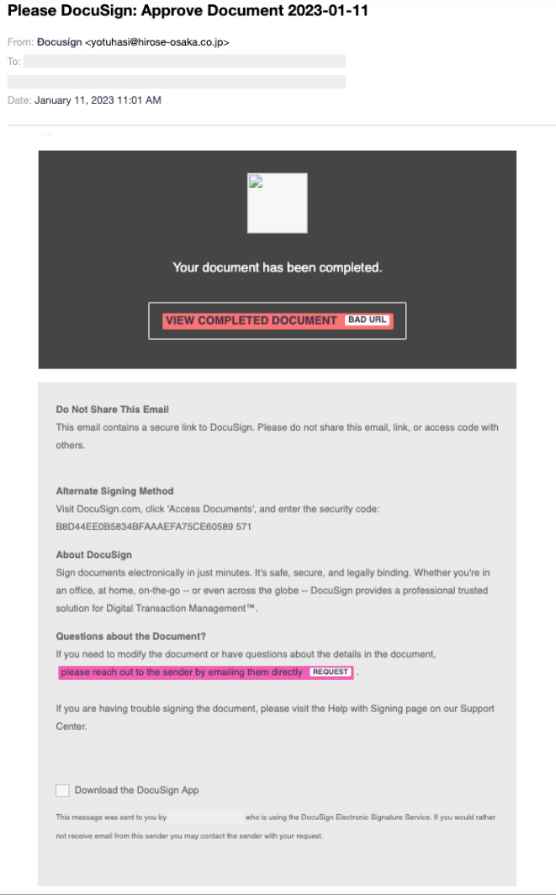

Kurbanların e-postanın şu şekilde olan konu satırını okuyarak bir aciliyet duygusu hissetmeleri gerekiyordu: Lütfen DocuSign: Belgeyi Onaylayın 2023-01-11. E-postanın konu satırında “Onayla” ifadesinin kullanılması, alıcının iletiye yanıt olarak bir tür hızlı eylemde bulunmasının beklendiği izlenimini verir. E-posta saldırısı, gönderilen belgenin yepyeni ve alıcının e-postayı açma olasılığını artırmak için incelenmesi gerekiyormuş gibi görünmesini sağladı. Bunu yapmak için kötü niyetli gönderen, e-postanın gönderildiği saati ve tarihi konu satırına dahil etti (11 Ocak 2023, 11:01; uzmanlar zaman damgasının tesadüfi olduğuna inansa da).

İlk bakışta e-posta, DocuSign’dan gelen gerçek bir mesaj gibi görünüyor; ancak, gönderenin kimliği, Docusign’ı okuyan kötü niyetli aktör tarafından taklit edilmiştir. E-postanın gövdesi, kullanılan terminoloji aracılığıyla ünlü DocuSign markasını taklit etme girişiminde bulunmaya devam ediyor. Saldırganların manipülatif tekniklerine kanan ve e-postayı açan masum kurbanlara, kurbanlarda güven uyandırmak ve onları şu birincil bağlantıya tıklamaya ikna etmek için tasarlanmış ekstra dil ve materyal sağlanacaktı: TAMAMLANMIŞ BELGEYİ GÖRÜNTÜLE. Örneğin, saldırganlar farklı nakliye yolları hakkında sözler, DocuSign organizasyonu hakkında bir paragraf ve hatta bu e-postayı başka kimseyle paylaşmamak için bir sorumluluk reddi beyanı eklemiş olabilir.

Alıcı taraftaki kullanıcılar, bu düğmenin görmeme nedeniyle bozuk bir URL’ye yol açtığını tespit edemez. Kullanıcılar kötü amaçlı bağlantıyı tıkladıklarında, Proofpoint Storage uygulaması gibi görünmesi için yapılmış sahte bir açılış sayfasına gönderildiler. Sahte açılış sayfası, Proofpoint markasını içeriyordu ve kurbanın okuması gereken bitmiş belgeyi temsil etmesi gereken bir PDF belgesi biçiminde bir simge gösteriyordu. Saldırganların bu sahte sayfayı hazırlarken birincil amacı kurbanların güvenini kazanmaktı. Bu amaçla, belge dosya adının ve boyutunun bir önizlemesini, dosyanın Symantec tarafından doğrulandığını gösteren bir onay işaretini ve bu dosyanın söz konusu kişi tarafından görüntülenmesinin amaçlandığını doğrulamaya devam etmek için kurbanın e-posta adresini dahil ettiler. . Tüm bunlar, kurbanları Proofpoint Kimlikleri ile oturum açmaya ikna etmek ve istemeden saldırgana hassas kullanıcı oturum açma bilgileri sağlamak amacıyla yapılır.

Amaç, oturum açma parolaları gibi hassas bilgileri çalmaktır. Bu saldırıyı bildiren Armorblox uzmanlarına göre, marka kimliğine bürünme saldırısı yerel bulut ve hat içi e-posta güvenlik sistemlerini atlattı ve çeşitli kuruluşlarda 10.000’den fazla son kullanıcıyı hedef aldı.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.