Siber güvenlik araştırmacıları, dünya çapındaki gezginleri dolandırmak için ele geçirilen otel rezervasyon hesaplarından yararlanan karmaşık bir kimlik avı kampanyasını ortaya çıkardı.

En az Nisan 2025’ten bu yana aktif olan kampanya, meşru Booking.com iletişimlerini taklit etmek ve şüphelenmeyen müşterileri sahte fatura sayfalarına yönlendirmek için otel yöneticilerinden çalınan kimlik bilgilerini kullanıyor.

Sekoia.io’nun güvenlik analistleri, tehdit tespit araştırmacılarıyla birlikte, operasyonun otel işletmelerini hedef alan çok aşamalı bir saldırıyla başladığını keşfetti.

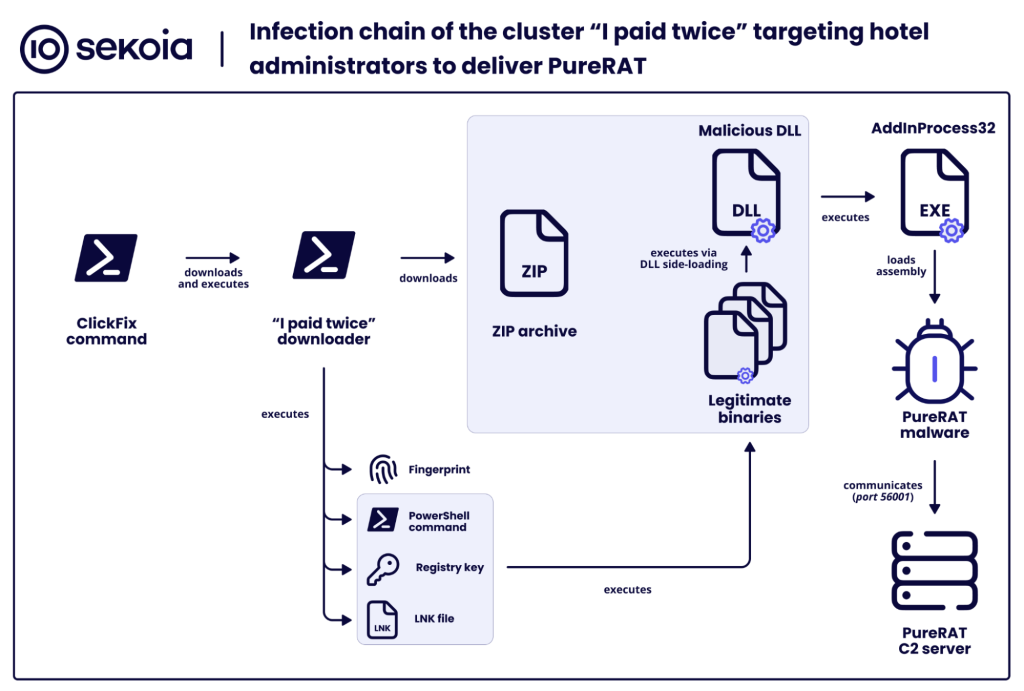

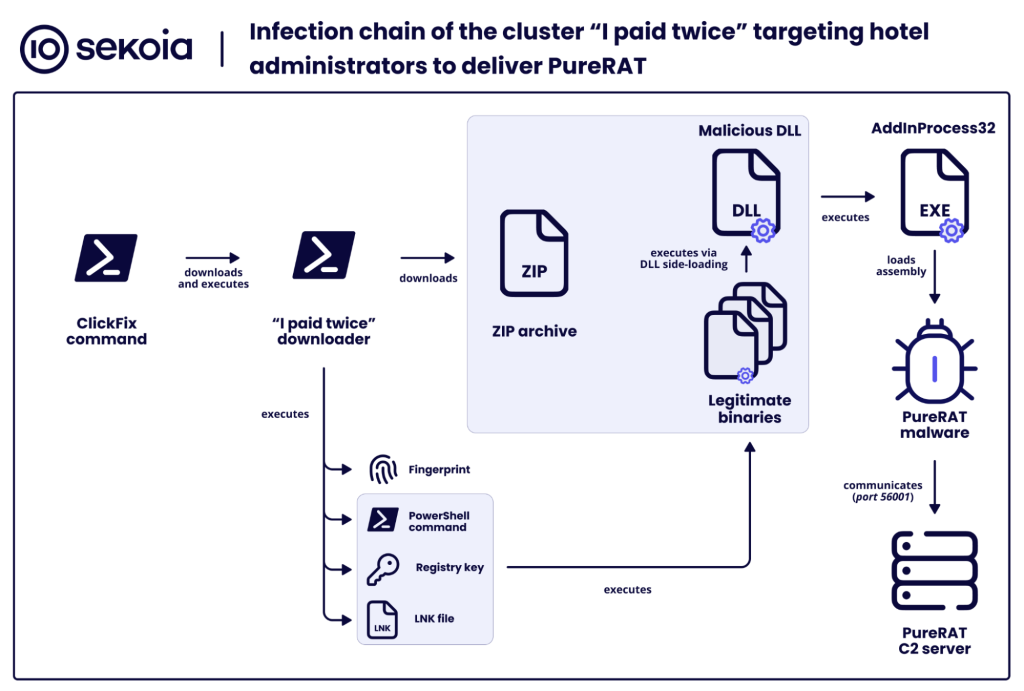

Tehdit aktörleri, ClickFix sosyal mühendislik taktiğini kullanan kötü amaçlı e-postalar yoluyla öncelikle otel yöneticilerinin sistemlerini ele geçirir ve sonuçta PureRAT kötü amaçlı yazılımını yükler.

Saldırganlar bir otelin Booking.com hesabının kontrolünü ele geçirdikten sonra, konuklara karşı hedef odaklı bankacılık dolandırıcılığı gerçekleştirmek için platform ile müşteriler arasında oluşan güveni istismar ediyorlar.

İlk uzlaşma aşaması, otel rezervasyonu ve yönetim e-posta adreslerine gönderilen hedef odaklı kimlik avı e-postalarını içerir.

Bu mesajlar, gerçek markalama ve otel personeli tarafından meşru görünen URL’lerle tamamlanan, Booking.com iletişimleri gibi görünüyor.

Bu yazının yazıldığı sırada veritabanlarımızda bilinen herhangi bir kötü amaçlı yazılım ailesiyle eşleşmeyen bu yükleyiciyi analiz etmeye devam ediyoruz. Zamanından Önce (AOT) derlenmiş bir .NET yükleyicisi olan QuirkyLoader gibi çalışıyor gibi görünüyor.

E-postalar, müşteri isteklerine veya rezervasyon bildirimlerine gönderme yaparak, alıcıları şüpheli bağlantılara tıklamaya teşvik eden bir aciliyet duygusu yaratıyor.

Kurbanlar sağlanan URL’yi tıkladıklarında, saldırganların gerçek hedeflerini gizlemek için tasarlanmış karmaşık bir yönlendirme altyapısıyla karşılaşırlar.

İlk yönlendirme, JavaScript tabanlı ClickFix saldırısına ev sahipliği yapan kötü amaçlı bir web sitesine ulaşmadan önce birden fazla sayfadan geçiyor.

Bu sayfa, Booking.com markasını görüntüler ve kullanıcılardan, otelin rezervasyon extranetine idari erişimi doğrulama kisvesi altında bir komutu kopyalayıp yürütmelerini ister.

Kopyalanan komut, hizmet olarak kötü amaçlı yazılım olarak satılan bir uzaktan erişim truva atı olan PureRAT’ı indirip dağıtan PowerShell talimatlarını yürütür.

PureRAT kurulduktan sonra otel yöneticilerinin makinelerinde kalıcılık oluşturarak saldırganlara sistemler üzerinde tam kontrol ve rezervasyon platformu kimlik bilgilerine erişim olanağı sağlıyor.

Misafirleri Hedef Alan Dolandırıcılık

Booking.com hesaplarının ele geçirilmesiyle tehdit aktörleri odak noktalarını otel müşterilerine kaydırıyor. Kurbanlar, saldırıya uğrayan hesaplardan toplanan meşru rezervasyon ayrıntılarını içeren WhatsApp veya e-posta aracılığıyla kimlik avı mesajları alıyor.

Bu mesajlarda, bir güvenlik doğrulama sorununun bankacılık bilgilerinin güncellenmesini gerektirdiği ve konukları Booking.com’un orijinal faturalandırma arayüzünü taklit eden kimlik avı sayfalarına yönlendirdiği iddia ediliyor.

Bankacılık kimlik bilgilerini giren şüphelenmeyen gezginler, ikinci faturalandırma dolandırıcılığının kurbanı oluyor. Misafirler, meşru otel rezervasyonlarıyla eşleşen yetkisiz ödemeler keşfederler; bu, halihazırda rezerve edilmiş konaklamalar için esasen iki kez ödeme yapılır.

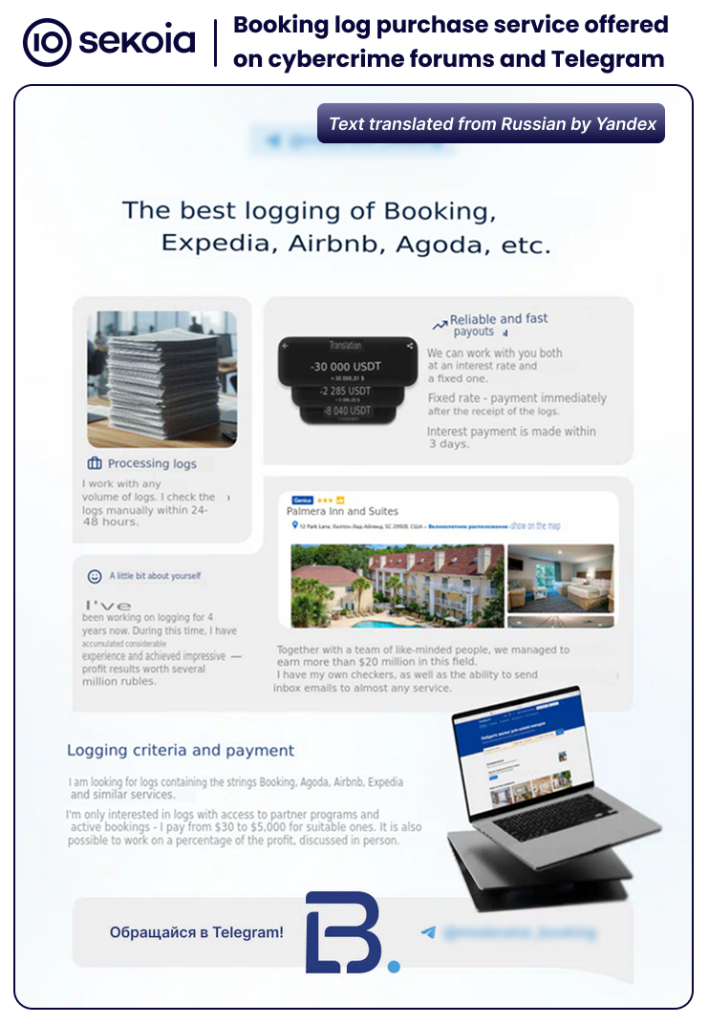

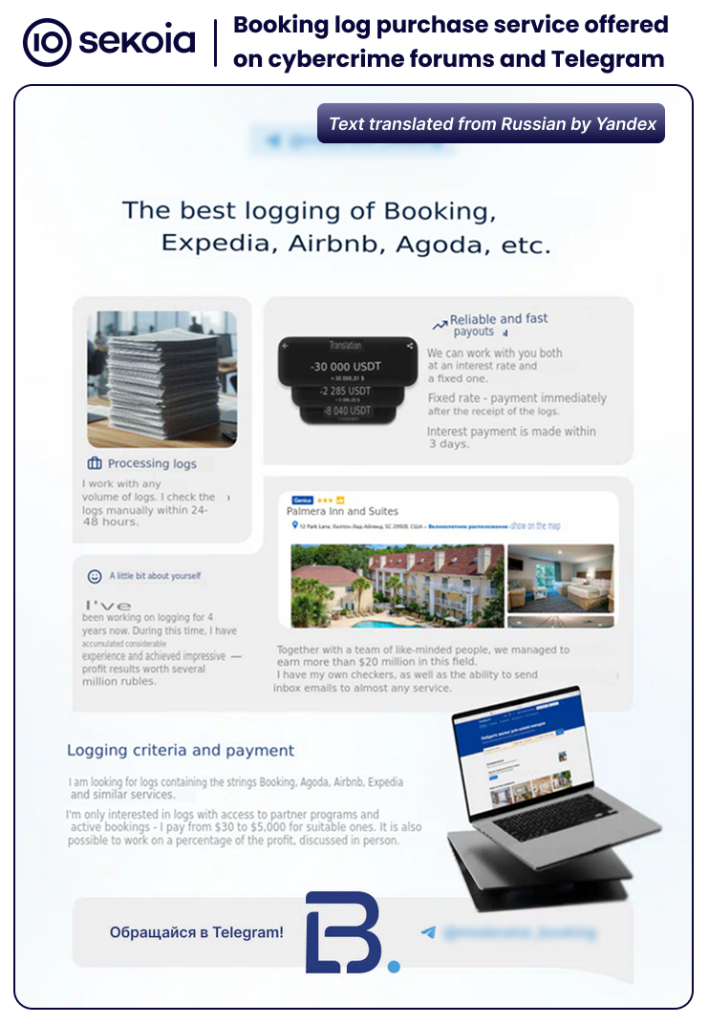

Reklamlarına göre moderator_booking, ortaklık programı erişimini ve aktif rezervasyonları içeren Rezervasyon günlüklerini yüksek değerli girişler için 30 ila 5000 ABD Doları arasında fiyatlara satın alıyor.

Araştırmacılar, bu operasyonu destekleyen kapsamlı suç piyasası faaliyeti tespit etti. Tehdit aktörleri, Rusça konuşulan siber suç forumlarında ele geçirilen Booking.com hesaplarının, bilgi hırsızlığı günlüklerinin, kimlik bilgisi denetleyicilerinin ve kötü amaçlı yazılım dağıtım hizmetlerinin reklamını açıkça yapıyor.

Gelişmiş ülkelerde birden fazla oteli yöneten yüksek değerli hesapların fiyatları birkaç bin dolara ulaşıyor, bu da bu dolandırıcılık modeliyle elde edilen önemli kârları yansıtıyor.

Kötü amaçlı yazılım yaymak için diğer suçluları işe alan tacirler, çalınan kimlik bilgilerini doğrulayan kayıt denetleyicileri ve özel pazar yerleri dahil olmak üzere uzmanlaşmış hizmetlerin çoğalması, konaklama hedefli dolandırıcılığın sanayileştiğini göstermektedir.

Operasyon, saldırganların saldırı bileşenlerini özel hizmetlere aktararak giriş engellerini azaltırken getirileri en üst düzeye çıkardığı siber suç profesyonelleşmesindeki daha geniş eğilimleri yansıtıyor.

Kampanya hem konaklama işletmeleri hem de gezginler için önemli riskler teşkil ediyor. Oteller kimlik bilgileri hırsızlığı, yetkisiz hesap erişimi ve itibar kaybıyla karşı karşıya kalırken konuklar da doğrudan mali kayıplara maruz kalıyor. Saldırganların kararlılığı ve gelişmiş altyapısı, operasyonun son derece karlı olmaya devam ettiğini ve muhtemelen sektörü hedeflemeye devam edeceğini gösteriyor.

Sekoia.io, kuruluşları benzer kampanyalardan korumak için bu tehdidi izlemeye, rakip altyapıyı izlemeye ve tespit yetenekleri geliştirmeye devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.