Siber güvenlik firması Fortinet, kullanıcılarını Byakugan kötü amaçlı yazılımını dağıtan bir kimlik avı dolandırıcılığı kampanyasına karşı uyarıyor. Bu kötü amaçlı yazılım, hassas bilgileri çalar ve saldırganların virüslü Windows cihazlarına uzaktan erişmesine olanak tanır.

PDF Dosyasında Kötü Amaçlı Yazılım Bulundu:

Ocak 2024'te FortiGuard Labs, çok işlevli bir kötü amaçlı yazılım olan Byakugan'ı dağıtan Portekizce dilinde bir PDF dosyası keşfetti. Araştırmacılar, PDF'de bulanık bir tablo ve kurbanların içeriği görüntülemek için kötü amaçlı bir bağlantıya tıklamaları yönünde talimatlar buldu.

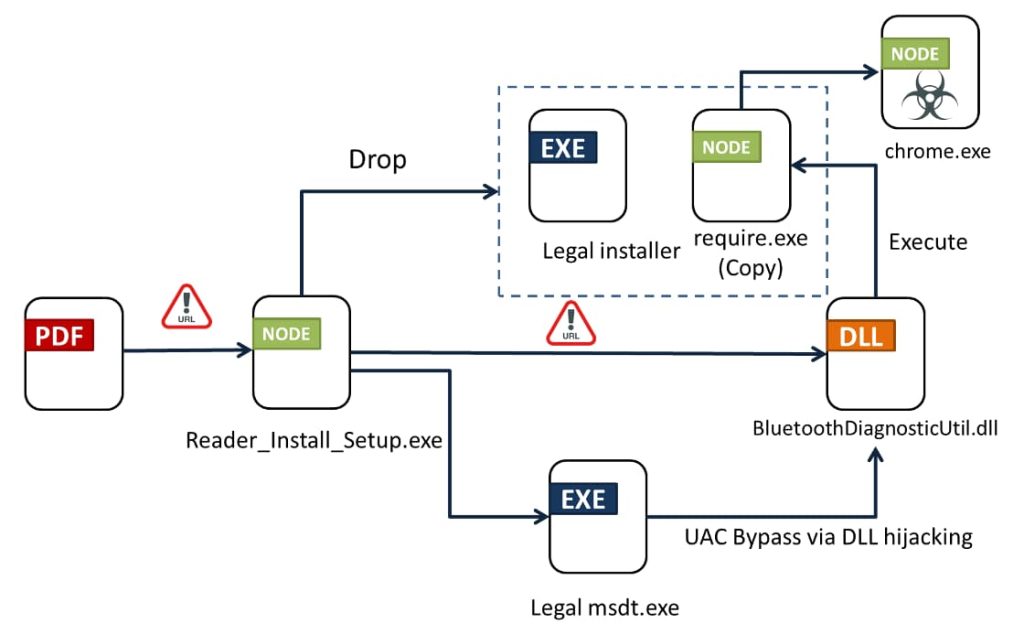

İndirici tıklandığında, kopyası olan require.exe adlı bir dosyayı bırakır. Daha sonra geçici klasöre temiz bir yükleyici indirilir ve ardından ana modülü indirmek için require.exe'yi çalıştırmak üzere DLL ele geçirme yoluyla çalıştırılan bir DLL dosyası izlenir.

Temp klasöründe bulunan “require.exe” adlı indirici, Reader_Install_Setup.exe dosyasını değil kopyayı çalıştırıyor ve her iki dosyada da farklı davranışlar sergiliyor. Byakugan'ın ana modülü, 8080 numaralı bağlantı noktasında oturum açma sayfası bulunan ve aynı zamanda saldırganın kontrol paneli olarak da görev yapabilen bir C2 sunucusu olan thinkforce.com'dan indirilir.

AhnLab SEcurity Intelligence Center (ASEC), Portekizce dilindeki sahte bir PDF dosyası aracılığıyla Adobe Reader yükleyicisi kılığına girmiş bir Infostealer keşfetti ve kullanıcıları Adobe Reader'ı indirmeye teşvik etti, bu da kötü amaçlı Reader_Install_Setup.exe dosyasının yürütülmesine yol açtı.

Ayrıca iki kötü amaçlı dosya oluşturur ve bir Windows sistem dosyası olan msdt.exe'yi yönetici olarak çalıştırır, kötü amaçlı BluetoothDiagnosticUtil.dll dosyasını ve kötü amaçlı DLL dosyasını yükler. Tehdit aktörü, DLL ele geçirme yoluyla Kullanıcı Hesabı Denetimini (UAC) atlayabilir.

Byakugan Kötü Amaçlı Yazılımın Temel Özellikleri

Byakugan, hedefin masaüstünü izlemek ve çeşitli işlevleri gerçekleştirmek için OBS Studio'yu kullanan node.js tabanlı bir kötü amaçlı yazılımdır. Bir ekran monitörü, madenci, keylogger, dosya işleme ve tarayıcı bilgi hırsızı dahil olmak üzere çeşitli kütüphanelere sahiptir.

Üstelik Byakugan, sistemin aşırı yüklenmesini ve popüler madencilerden indirmeleri önlemek için CPU veya GPU ile madencilik arasında seçim yapabilir. Xmrig, t-rex ve NBMiner. Araştırmacılar, aynı zamanda verileri kl klasöründe depoladığını ve “çerezler, kredi kartları, indirmeler ve otomatik olarak doldurulan profiller” hakkındaki bilgileri çalabildiğini yazdı.

Byakugan'ın da var anti-analiz bellek yöneticisi gibi davranmak ve Windows Defender'ın dışlama yoluna giden yolu ayarlamak gibi özellikler. Ek olarak, bir görev zamanlayıcı yapılandırma dosyasını Defender klasörüne bırakarak, başlatma sırasında otomatik olarak yürütülmesini sağlar. Ancak bu yeni değişken, yazılımı kendi etki alanından indirmiyor.

Nasıl Güvende Kalınır?

FortiGuard araştırmacıları, tehdit aktörlerinin kötü amaçlı yazılımlarda Byakugan gibi hem temiz hem de kötü amaçlı bileşenler kullandığını ve bu durumun tespit edilmesini zorlaştırdığını belirtti: Bu nedenle, kimlik avı saldırılarından ve bu tür aldatıcı kötü amaçlı yazılımlardan korunmak için kullanıcıların e-postalar konusunda dikkatli olması ve gönderenin meşruluğunu doğrulaması gerekir.

Ayrıca güçlü şifreler kullanın ve iki faktörlü kimlik doğrulama, Yazılımı güncel tutun ve kimlik avı e-postalarını/kötü amaçlı yazılımları algılayıp engelleyebilecek güvenlik yazılımı yüklemeyi tercih edin. Şüpheli e-postalardaki bağlantılara tıklamaktan veya ekleri indirmekten ve gönderenle doğrudan iletişime geçmekten kaçının.

İLGİLİ KONULAR

- Tycoon'un ABD Okullarına Yönelik Kimlik Avı Saldırılarıyla Bağlantısı Var

- Microsoft Yeni Vergi İadesi Kimlik Avı Dolandırıcılığı Konusunda Uyardı

- Dropbox, SaaS Girişlerini Çalmak İçin Kimlik Avı Dolandırıcılığında Suistimal Edildi

- Yeni iMessage Kimlik Avı Dolandırıcılığı Posta Hizmeti Kullanıcılarını Etkiliyor

- Kimlik Avı Dolandırıcılığı META İşletmelerini Ticari Marka Tehditleriyle Kancalıyor