Araştırmacılar, Raspberry Robin enfeksiyon zincirinde kullanılan kötü amaçlı bir bileşen ile bir Dridex kötü amaçlı yazılım yükleyicisi arasında işlevsel benzerlikler belirleyerek operatörlerin Rusya merkezli Evil Corp grubuyla olan bağlantılarını daha da güçlendirdi.

IBM Security X-Force araştırmacısı Kevin Henson Perşembe günü yaptığı bir analizde, bulgular “Evil Corp muhtemelen saldırılarını gerçekleştirmek için Raspberry Robin altyapısını kullanıyor” dedi.

İlk olarak Eylül 2021’de siber güvenlik şirketi Red Canary tarafından keşfedilen Raspberry Robin (aka QNAP Worm), kısmen vahşi doğada sömürü sonrası faaliyetlerin gözle görülür eksikliği nedeniyle yaklaşık bir yıl boyunca bir gizem olarak kaldı.

Bu, Temmuz 2022’de Microsoft’un FakeUpdates (diğer adıyla SocGholish) kötü amaçlı yazılımının mevcut Raspberry Robin enfeksiyonları aracılığıyla teslim edildiğini ve DEV-0206 ile DEV-0243 (diğer adıyla Evil Corp) arasında potansiyel bağlantılar tespit edildiğini gözlemlediğini açıklamasıyla değişti.

Kötü amaçlı yazılımın, kötü amaçlı bir .LNK dosyası içeren virüslü USB aygıtları aracılığıyla güvenliği ihlal edilmiş bir sistemden hedef ağdaki diğer aygıtlara teslim edildiği bilinmektedir. Windows Kısayol dosyaları, uzak bir sunucudan kötü amaçlı bir DLL almak için tasarlanmıştır.

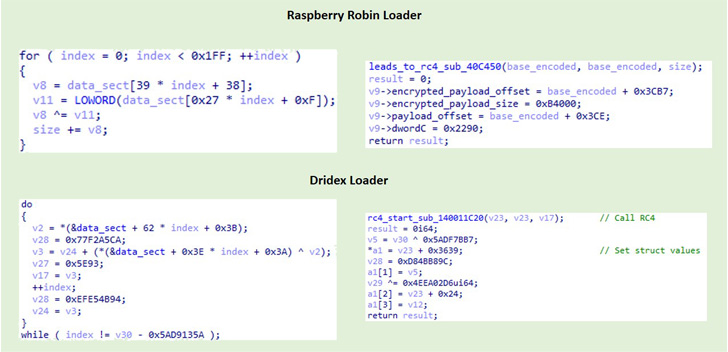

Henson, “Raspberry Robin yükleyicileri, bir ara yükleyicinin kodunu çözen ve yürüten DLL’lerdir” dedi. “Ara yükleyici, bir anti-analiz tekniği olarak kanca algılama gerçekleştirir, çalışma zamanında dizelerinin kodunu çözer ve ardından amacı henüz belirlenmemiş, oldukça karmaşık bir DLL dosyasının kodunu çözer.”

Ayrıca, IBM Security X-Force’un 32-bit Raspberry Robin yükleyici ve 64-bit Dridex yükleyiciye ilişkin karşılaştırmalı analizi, her iki bileşenin de benzer analiz önleme kodunu içermesi ve son yükün kodunu benzer bir şekilde çözmesiyle, işlevsellik ve yapıdaki örtüşmeleri ortaya çıkardı.

Dridex (aka Bugat veya Cridex), Evil Corp’un eseridir ve bilgi çalma, fidye yazılımı gibi ek kötü amaçlı yazılımları dağıtma ve güvenliği ihlal edilmiş Windows makinelerini bir botnet’e köleleştirme özelliklerine sahip bir bankacılık truva atına atıfta bulunur.

Raspberry Robin enfeksiyonlarını azaltmak için kuruluşların USB cihaz bağlantılarını izlemesi ve Windows işletim sistemi ayarlarında AutoRun özelliğini devre dışı bırakması önerilir.