Saldırganlar, bulut ortamlarında uzun vadeli erişimi sürdürmek için giderek daha fazla gelişmiş tekniklerden yararlanıyorlar ve Awsdoor adlı yeni ortaya çıkan bir araç büyük bir tehdit olarak ortaya çıkıyor.

Awsdoor, bir dizi IAM ve kaynak tabanlı kalıcılık yöntemlerini otomatikleştirerek, rakiplerin geleneksel kötü amaçlı yazılımları dağıtmadan AWS hesaplarında açık görüşte saklanmasına izin verir.

Key Takeaways

1. AWSDoor exploits IAM stealthily by injecting AccessKeys, backdooring TrustPolicies.

2. Leverages resource-based persistence via poisoned Lambda layers.

3. Disables CloudTrail logging, misuses S3 lifecycle rules, and detaches accounts.

IAM tabanlı backroors ve haydut politikalar

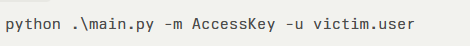

Riskinsight, AWSDoor’un gizli arka kapılar yaratmak için AWS Kimliği ve Erişim Yönetimi’ni (IAM) kötüye kullandığını bildirdi. Saldırganlar, güvenliği ihlal edilmiş IAM kullanıcılarına enjekte ederek CLI kalıcılığını güvence altına alabilirler. Basit bir çağırma ile:

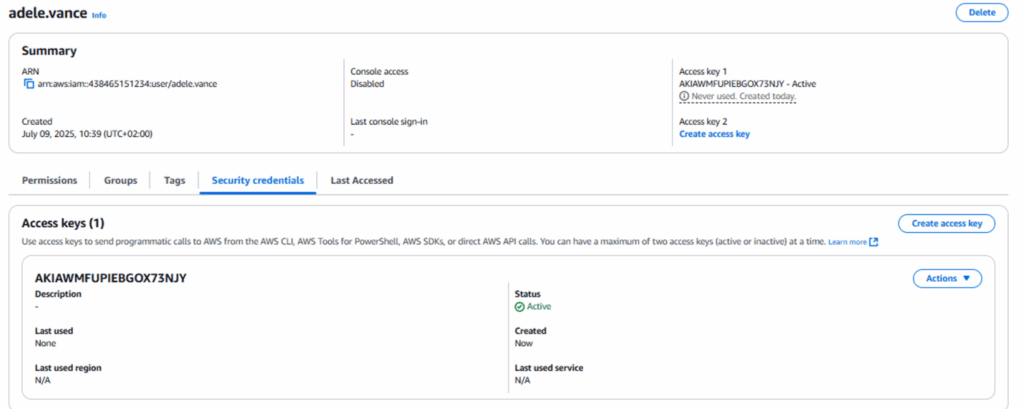

Awsdoor, meşru trafikle karışan saldırgan kontrollü kimlik bilgileri veren yeni bir AccessKey çifti oluşturuyor. Tespitten kaçınmak için, araç mevcut anahtarları listeleyebilir, kullanılmayanları devre dışı bırakabilir ve kanıtları kaldırabilir.

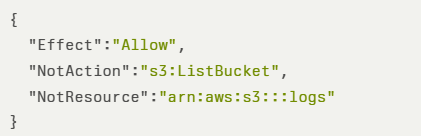

Accesskeys’in ötesinde, Awsdoor güvenpolisik belgeleri arka kapı iam rollerine yönlendirir.

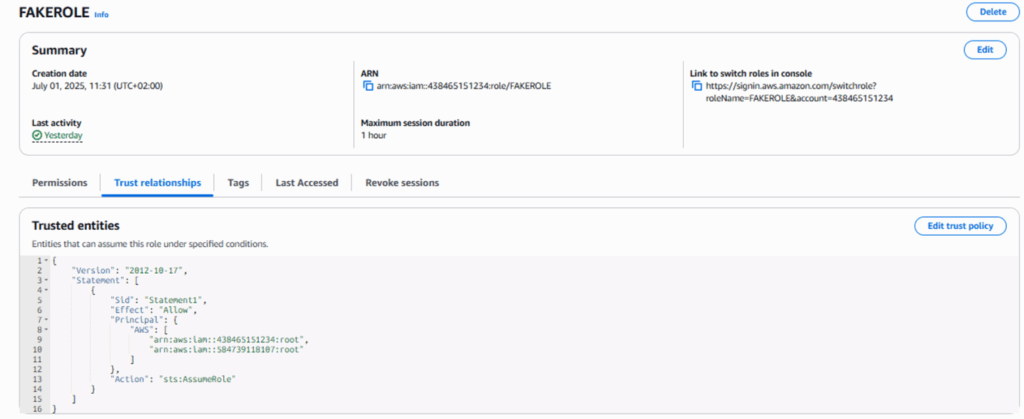

Bir rolün güven politikasını saldırgan kontrollü müdürleri içerecek şekilde güncelleyerek, rakipler kalıcı bir çapraz hesap varole kabiliyeti sağlar.

Yeni politika, CloudTrail’in basit kimlik bilgileri günlüklerinden kaçan dayanıklı, kimlik bilgisiz erişim sağlayan STS: ASSUMEROLE’a izin veren bir ifade enjekte ediyor.

Awsdoor’un kaynak tabanlı kalıcılık modülleri AWS hizmetlerinden kendilerinden yararlanır. Örneğin, AdminLambda modülü, aşırı ayrıcalıklı bir rol eki olan kötü niyetli bir lambda işlevi veya katman sağlar:

Burada, -l bayrağı AWSDoor’a, meşru işlevleri geçersiz kılan zehirli kütüphaneler içeren bir Lambda katmanı (örneğin, geri yüklenmiş requests.get ()) dağıtma talimatı verir ve işlevin yürütüldüğünde kod yürütülmesini sağlar.

API ağ geçidi veya işlev URL’si aracılığıyla maruz kalan bu lambda uzak bir kabuk haline gelir. Bu gizli taktik, rutin konsol muayenelerini atlayarak ve satır içi kod incelemelerinden kaçarak ana işlev gövdesi dışındaki kötü niyetli kodu gizler.

Hafifletme

Güvenlik ekipleri IAM politika değişikliklerini, özellikle CreateAccessKe, UpdateasSumerolePolicy ve Putrolepolicy gibi olayları sürekli olarak izlemelidir.

AWS Config Custom Casustis Kuralları, Yakın İmmar Veren Ayrıcalıklar Veren Sahte Notaklama Beyanlarını Belirtebilir:

Ek olarak, savunucular Lambda katman eklerini (UpdateFunctionConfiguration) denetlemeli ve hariç erişilebilir işlev URL’lerini doğrulamalıdır.

Hem Bulut Güvenlik Duruşu Yönetimi (CSPM) hem de Cloud EDR çözümlerinin kullanılması, anormal IAM modifikasyonlarının ve olağandışı çalışma zamanı davranışlarının tespit edilmesini sağlayacaktır.

Awsdoor’un gösterdiği gibi, saldırganlar konfigürasyona dayalı kalıcılığa doğru değişiyor, bu da AWS çevre güvenliğini korumak için uyanık politika denetimi ve telemetri bütünlüğünü gerekli kılmaktadır.

Free live webinar on new malware tactics from our analysts! Learn advanced detection techniques -> Register for Free