Olarak bilinen bilgi çalan kötü amaçlı yazılımın güncellenmiş bir sürümü Jüpiter ele geçirilen sistemler üzerinde gizlice kalıcı bir dayanak oluşturmayı amaçlayan “basit ama etkili değişikliklerle” yeniden ortaya çıktı.

VMware Carbon Black araştırmacıları, The Hacker News ile paylaşılan bir raporda, “Ekip, kötü amaçlı yazılımı yasal olarak imzalanmış bir dosya olarak yayma girişimlerinde PowerShell komut değişikliklerinden ve özel anahtarların imzalarından yararlanan yeni Jupyter Infostealer saldırı dalgaları keşfetti” dedi.

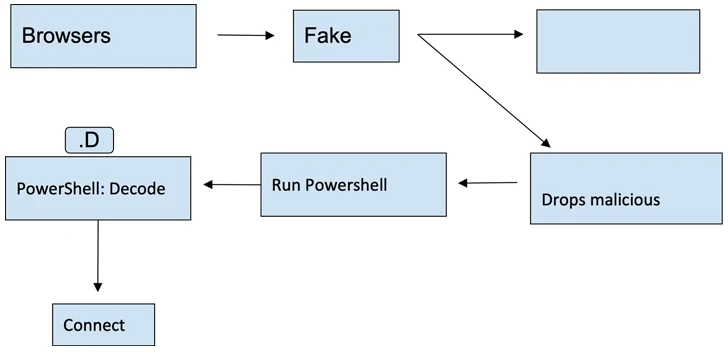

Polazert, SolarMarker ve Yellow Cockatoo olarak da bilinen Jupyter Infostealer, popüler yazılım arayan kullanıcıları şüpheli web sitelerinden indirmeleri için kandırmak amacıyla manipüle edilmiş arama motoru optimizasyonu (SEO) taktiklerinden yararlanma ve ilk erişim vektörü olarak kötü amaçlı reklamcılık konusunda bir geçmişe sahiptir.

Verileri sızdırmak ve isteğe bağlı komutları yürütmek için kimlik bilgilerini toplamanın yanı sıra şifreli komut ve kontrol (C2) iletişimi kurma yetenekleriyle birlikte gelir.

En son yapı seti, kötü amaçlı yazılımı imzalamak için çeşitli sertifikalar kullanıyor ve onlara bir meşruiyet cilası veriyor; yalnızca sahte yükleyicilerin, başlatıldığında enfeksiyon zincirini etkinleştirmesi için.

Yükleyiciler, uzak bir sunucuya bağlanmak ve sonuçta hırsız kötü amaçlı yazılımın kodunu çözüp başlatmak için PowerShell’i kullanan geçici bir veri yükünü çağıracak şekilde tasarlanmıştır.

Bu gelişme, siber suç yeraltında satışa sunulan hırsız kötü amaçlı yazılımların yeni taktikler ve tekniklerle gelişmeye devam etmesi ve daha az vasıflı aktörlerin giriş engelini etkili bir şekilde azaltması nedeniyle ortaya çıkıyor.

Buna Lumma Stealer’a yönelik bir güncelleme de dahildir; bu güncelleme artık bir yükleyici ve gelişmiş gizleme için rastgele bir yapı oluşturma yeteneğini içermektedir.

VMware, “Bu, kötü amaçlı yazılımın hırsız türünden, kurbanlarına ikinci aşama saldırılar yükleyebilecek daha sinsi bir kötü amaçlı yazılıma dönüşmesini sağlıyor” dedi. “Yükleyici, tehdit aktörünün saldırısını veri hırsızlığından kurbanlarına fidye yazılımı bulaştırmaya kadar her şeye yükseltmesi için bir yol sağlıyor.”

İstikrarlı iyileştirmeler alan bir diğer hırsız kötü amaçlı yazılım ailesi, bilgi çalma yeteneklerini tamamlamak için son sürümlere bir yükleyici işlevi de ekleyen Mystic Stealer’dır.

Zscaler geçen ayın sonlarında bir raporda, “Kod gelişmeye ve veri hırsızlığı yeteneklerini genişletmeye devam ediyor ve ağ iletişimi özel bir ikili TCP tabanlı protokolden HTTP tabanlı bir protokole güncellendi.” dedi.

“Yeni değişiklikler, RedLine, DarkGate ve GCleaner gibi ek kötü amaçlı yazılım ailelerini dağıtmak için yükleyici işlevinden yararlanan suçlu tehdit aktörlerinin popülaritesinin artmasına yol açtı.”

Bu tür kötü amaçlı yazılımların sürekli gelişen doğası, veri hırsızlığını kolaylaştırmak için çeşitli özelliklerle donatılmış olarak gelen Akira Stealer ve Millenium RAT gibi hırsızların ve uzaktan erişim truva atlarının ortaya çıkmasıyla daha da örneklendirilmiştir.

Açıklama aynı zamanda PrivateLoader ve Amadey gibi kötü amaçlı yazılım yükleyicilerinin 2016’dan bu yana varlığını sürdüren Socks5Systemz adlı bir proxy botnet’i binlerce cihaza bulaştırdığının gözlemlenmesiyle geldi.

Geçen hafta hizmetin ayrıntılarını açıklayan siber güvenlik firması Bitsight, Fransa, Bulgaristan, Hollanda ve İsveç’e dağıtılan botnet ile ilgili en az 53 sunucu tespit ettiğini söyledi.

Kampanyanın nihai hedefi, virüs bulaşmış makineleri, ek bir anonimlik katmanı olarak meşru veya başka türlü diğer aktörlere trafik iletebilecek proxy’lere dönüştürmektir. Ülkede enfeksiyon görülmemesi nedeniyle tehdit aktörlerinin Rus kökenli olduğundan şüpheleniliyor.

Bitsight, “Proxy hizmeti, müşterilerin 1 ABD Doları ile 4.000 ABD Doları arasında değişen ve tamamı kripto para birimi kullanılarak ödenebilecek bir abonelik seçmesine olanak tanıyor.” dedi. “Ağ telemetri analizine dayanarak, bu botnet’in dünya çapında kurbanların bulunduğu yaklaşık 10.000 virüslü sisteme sahip olduğu tahmin ediliyor.”