JSCEAL olarak bilinen karmaşık bir bilgi çalma aracı, Windows sistemlerindeki kripto para birimi uygulamalarının kullanıcılarını hedeflemek için gelişmiş anti-analiz tekniklerini ve güçlendirilmiş komuta ve kontrol altyapısını kullanarak son aylarda önemli ölçüde gelişti.

Cato CTRL’den güvenlik araştırmacıları, geliştirilmiş kötü amaçlı yazılım varyantını Ağustos 2025’te başlayan aktif bir kampanya sırasında keşfetti ve bu, tehdit aktörünün operasyonel yeteneklerinde önemli bir değişime işaret etti.

İlk olarak Temmuz 2025’te Check Point Research tarafından belgelenen bir bilgi hırsızı olan JSCEAL, aktif olarak kripto para birimi meraklılarını ve finansal uygulama kullanıcılarını hedefliyor.

Kötü amaçlı yazılım, virüs bulaşmış Windows sistemlerinden oturum açma kimlik bilgilerini ve hassas kimlik doğrulama verilerini toplama konusunda uzmanlaşmıştır.

Ağustos 2025 saldırısını önceki varyantlardan ayıran şey, tehdit aktörlerinin güçlendirilmiş tespit önleme mekanizmalarıyla birlikte tamamen yeniden tasarlanmış bir altyapı mimarisini benimsemesidir.

Eski kampanyadan yeni varyanta geçiş, tehdit aktörlerinin kasıtlı operasyonel planlamasını ortaya koyuyor.

2025’in ilk yarısında JSCEAL, “uygulama indirme pencereleri” gibi çok kelimeli, tireli C2 alan adlarına güveniyordu.[.]tutarlı .com üst düzey alan adlarıyla.

20 Ağustos 2025’ten itibaren operatörler, “emberstolight” gibi tek kelimeli alan adlarını kullanan tamamen yeni bir altyapı stratejisini uygulamaya koydu.[.]com”, .org, .link ve .net gibi çeşitli TLD’lerle birlikte sunulur.

Bu etki alanlarının düzenli aralıklarla toplu olarak kaydedilmesi, ölçeklenebilirlik ve kaçınma için tasarlanmış otomatik bir temel hazırlık iş akışını önerir.

Gelişmiş Analize Karşı Korumalar

Güncellenen JSCEAL uygulaması, geleneksel tehdit algılama yöntemlerini karmaşık hale getiren çok sayıda güvenlik atlama ve analiz önleme kontrolleri katmanı içerir.

Altyapı, PowerShell Kullanıcı Aracısı başlığı bulunmayan tüm isteklere HTTP 404 yanıtları döndüren sıkı erişim kontrolü filtrelemesi uygulayarak standart tarayıcılar veya korumalı alan ortamları aracılığıyla analizi etkili bir şekilde önler.

Meşru PowerShell istekleri geldiğinde sunucu, gerçek yükü hemen teslim etmek yerine sahte bir PDF dosyasıyla yanıt verir.

Bu çok aşamalı yük alma yaklaşımı ek bir doğrulama katmanı oluşturur. Kötü amaçlı yazılım betiği, operasyonel yükün gerçekte bulunduğu “/script” uç noktasını istemeye devam etmeden önce PDF dağıtımını doğrular.

Bu kasıtlı aşamalandırma, enfeksiyon zinciri gizliliğini artırır ve otomatik güvenlik analizini engeller.

PowerShell betiği, hem işlevselliği hem de kaçınma yeteneklerini geliştirmek için önemli ölçüde yeniden düzenlendi.

Yeni sürüm, sabit kodlanmış zamanlanmış görev uygulamalarını Windows Görev Zamanlayıcı için COM nesnesi etkileşimleriyle değiştirerek daha fazla esneklik ve azaltılmış statik göstergeler sağlar.

Ek olarak, yükleyici artık ham baytlar, JSON ve MIME formatları da dahil olmak üzere birden fazla yük içeriği türünü destekleyerek operatörlerin yükleri dinamik olarak uyarlamasına olanak tanıyor.

Önceki varyantlar birden fazla sabit kodlu alan içeriyordu; Ağustos 2025 kampanyası, tek bir sabit kodlu alana referans verecek şekilde bunu basitleştirdi ve yükleyicinin geleneksel statik analiz tekniklerini kullanarak parmak izi almasını önemli ölçüde zorlaştırdı.

Tespit ve Koruma

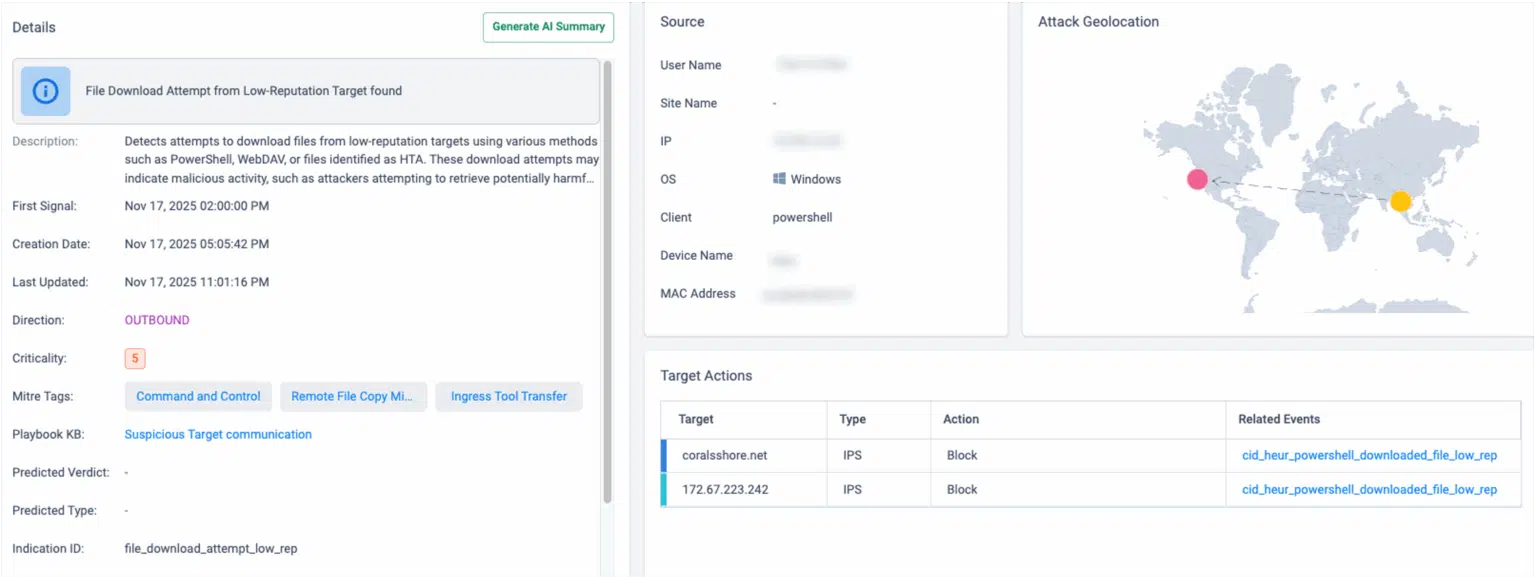

Gelişmiş kaçınma tekniklerine rağmen, JSCEAL’in sabit kodlanmış C2 etki alanlarıyla PowerShell iletişimine güvenmesi, tespit edilebilir modeller bıraktı.

Cato SASE Bulut Platformu tarafından korunan kuruluşlar, otomatik tehdit algılama ve engelleme mekanizmalarından yararlanır.

Cato’nun güvenlik altyapısı, etki alanı modellerini, aşamalı PDF doğrulama rutinlerini ve PowerShell tabanlı C2 iletişimini tanımlayarak, kötü amaçlı yazılım kalıcılık kazanmadan önce veri yükünün yürütülmesini engeller.

JSCEAL’in Ağustos 2025 evrimi, modern kötü amaçlı yazılım tehditlerinin dramatik istismarlar yoluyla değil, kaçınma tekniklerinin kademeli olarak iyileştirilmesi yoluyla başarılı olduğunu göstermektedir.

Gelişmiş altyapı, katmanlı erişim kontrolleri ve güçlendirilmiş yükleyici tasarımı, olgun operasyonel güvenlik uygulamalarını yansıtır.

Kuruluşlar, gelişen bu bilgi hırsızlarına etkili bir şekilde karşı koymak için davranışsal tespit, ağ görünürlüğü ve bulut tabanlı tehdit önlemeyi vurgulayan savunma stratejileri uygulamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.